Кибер-преступники, входящие в группу «Magecart», освоили новую технику обфускации кода вредоносного ПО в блоках комментариев и кодирования данных краденых кредитных карт в изображения и другие файлы, что еще раз демонстрирует как злоумышленники постоянно совершенствуют свои цепочки заражения чтобы избежать обнаружения.

«Одной из тактик, которую используют некоторые участники Magecart, является сброс данных о кредитных картах в файлы изображений на сервере чтобы не вызвать подозрений» - сообщил в своем отчете аналитик по безопасности компании Sucuri Бен Мартин. «Впоследствии они могут быть загружены с помощью простого GET-запроса».

MageCart - это общий термин, которым называют многочисленные группы киберпреступников, атакующих сайты электронной коммерции с целью хищения номеров кредитных карт путем внедрения вредоносных JavaScript-скиммеров и продажи данных на черном рынке.

Sucuri отнесла атаку к группе Magecart Group 7 на основании совпадений в тактике, технике и процедурах, использованных злоумышленниками.

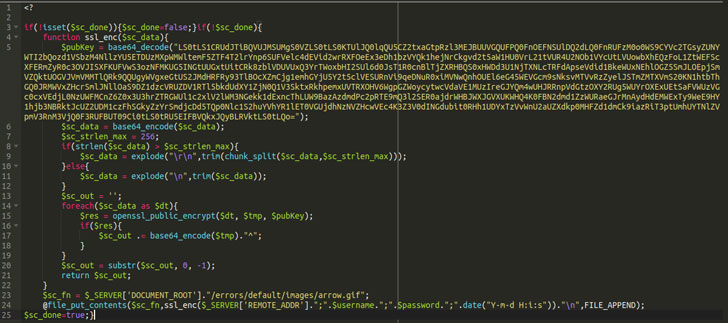

В одном случае заражения сайта электронной коммерции Magento, расследованном компанией безопасности GoDaddy, было обнаружено, что скиммер был вставлен в один из файлов PHP, участвующих в процессе оформления заказа, в виде сжатой строки, закодированной в Base64.

Более того, для дальнейшей маскировки присутствия вредоносного кода в PHP-файле злоумышленники использовали технику под названием конкатенация, когда код объединялся с дополнительными фрагментами комментариев, которые «функционально ничего не делают, но добавляют дополнительный слой обфускации, что несколько затрудняет его обнаружение».

В конечном итоге, целью атак является сбор данных платежных карт клиентов в режиме реального времени на взломанном сайте, которые затем сохраняются в поддельном файле таблицы стилей (.CSS) на сервере и скачиваются атакующим путем выполнения GET-запроса.

«MageCart - это постоянно растущая угроза для сайтов электронной коммерции» - заявил Мартин. «С точки зрения злоумышленников вознаграждение велико, а последствий не существует – так что, почему бы и нет? На краже и продаже кредитных карт на черном рынке буквально делаются целые состояния».

Перевод выполнен со статьи: https://thehackernews.com