В продукте планирования ресурсов предприятия (ERP) Sage X3 были обнаружены четыре уязвимости безопасности, две из которых могут быть объединены в последовательность при атаке и позволить злоумышленникам выполнять вредоносные команды и получить контроль над уязвимыми системами.

Эти проблемы были обнаружены исследователями из Rapid7, которые уведомили Sage Group о своих находках 3 февраля 2021 года. После этого производитель выпустил исправления в последних релизах для Sage X3 Version 9 (Syracuse 9.22.7.2), Sage X3 HR & Payroll Version 9 (Syracuse 9.24.1.3), Sage X3 Version 11 (Syracuse 11.25.2.6) и Sage X3 Version 12 (Syracuse 12.10.2.8), которые были выпущены в марте.

Список уязвимостей выглядит следующим образом:

- CVE-2020-7388 (CVSS оценка: 10.0) - удаленное выполнение команд без аутентификации (RCE) Sage X3 как SYSTEM в компоненте AdxDSrv.exe

- CVE-2020-7389 (CVSS score" 5.5) - Инъекция команд переменной скрипта System «CHAINE» (исправление не планируется)

- CVE-2020-7387 (CVSS оценка: 5.3) - Раскрытие имени пути установки Sage X3 Installation Pathname

- CVE-2020-7390 (CVSS оценка: 4.6) - Хранимая XSS-уязвимость на странице «Edit» профиля пользователя

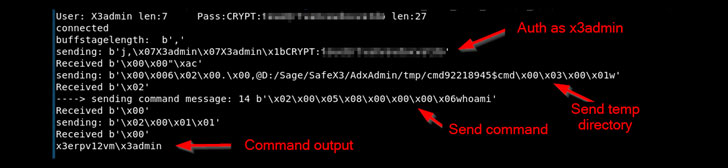

«При комбинировании CVE-2020-7387 и CVE-2020-7388, злоумышленник может сначала узнать путь установки пораженного программного обеспечения, а затем использовать эту информацию для передачи команд хост-системе для запуска в контексте SYSTEM» - заявили исследователи. «Это может позволить атакующему выполнить произвольные команды операционной системы для создания пользователей уровня администратора, установки вредоносного программного обеспечения и получения полного контроля над системой в любых целях».

Наиболее серьезной из этих уязвимостей является CVE-2020-7388, которая использует преимущества административной службы, доступной через Интернет, для создания вредоносных запросов с целью выполнения произвольных команд на сервере от имени пользователя «NT AUTHORITY/SYSTEM». Данная служба используется для удаленного управления решением Sage ERP через Sage X3 Console.

Кроме того, страница «Edit», связанная с профилями пользователей в компоненте веб-сервера Sage X3 Syracuse, уязвима к хранимой XSS-атаке (CVE-2020-7390), позволяющей выполнить произвольный код JavaScript во время событий «mouseOver» в полях First name, Last name и Email.

«В случае успешной эксплуатации эта уязвимость может позволить обычному пользователю Sage X3 выполнять привилегированные функции в качестве администратора, вошедшего в систему, или перехватить cookies сессии администратора для последующей выдачи себя за администратора» - заявили исследователи.

Успешная эксплуатация CVE-2020-7387, с другой стороны, приводит к раскрытию путей установки Sage X3 для неавторизованного пользователя, в то время как CVE-2020-7389 касается отсутствия аутентификации в средах разработки Syracuse, что может быть использовано для выполнения кода через инъекцию команд.

«Вообще говоря, системы Sage X3 не должны напрямую выходить в интернет а должны быть доступны через защищенное VPN-соединение, где это необходимо» - отметили исследователи. «Следуя этим оперативным рекомендациям, можно эффективно устранить угрозы всех четырех уязвимостей, хотя клиентам по-прежнему рекомендуется обновляться в соответствии с обычными графиками патч-циклов».

Перевод выполнен со статьи: https://thehackernews.com