В последнее время хакеры постоянно совершенствуются и используют инновационные методы для осуществления атак на пользователей из различные сектора бизнеса по всему миру.

Как сообщают исследователи безопасности из компании Cyble – выявленная накануне шпионская кампания нацелена в основном на индийских военнослужащих и действует с января 2021 года.

Эксперты по кибербезопасности Cyble вместе с 360 Core Security Lab обнаружили шпионское ПО «PJobRAT» в приложениях для знакомств и обмена мгновенными сообщениями на платформе Android.

Первые известные образцы шпионского ПО PJobRAT существуют с декабря 2019 года, как сообщили исследователи из 360 Core Security Lab.

В ходе своего расследования они обнаружили, что этот последний вариант маскируется под известное в Индии приложение для знакомств под названием «Trendbanter», а также имитирует приложение для обмена мгновенными сообщениями «Signal».

Данные, собираемые «PJobRAT» через поддельные приложения:

- Контакты

- SMS-сообщения

- GPS-данные

Прочие используемые приложения:

В некоторых случаях исследователи обнаружили, что он также имитирует и другие приложения:

- HangOn

- SignalLite

- Rita

- Ponam

Распространяется вредоносное ПО через сторонние магазины приложений. Эксперты утверждают, что для того, чтобы спрятаться в списке приложений, он имитирует вид WhatsApp или любое другое легитимное приложение. Но самым странным является то иконка, показанная в магазине приложений не соответствует установленному приложению в списке.

Типы документов, которые ворует «PJobRAT»:

Ниже перечислены типы документов, которые он способен извлечь с зараженного устройства.

- .doc

- .docx

- .xls

- .xlsx

- .ppt

- .pptx

Полный список возможностей шпионской программы «PJobRAT «приведен ниже.

- Загрузка адресной книги

- Загрузка SMS

- Загрузка аудиофайлов

- Загрузка видео файлов

- Загрузка файлов изображений

- Загрузка списка установленных приложений

- Загрузка списка файлов внешнего хранилища

- Загрузка информации о WiFi и GPS

- Загрузка географического местоположения

- Обновление номера телефона

- Запись через микрофон или камеру

- Загрузка контактов и сообщений WhatsApp.

По своему коду шпионская программа осталась прежней, она также взаимодействует с той же инфраструктурой что и в 2019 году.

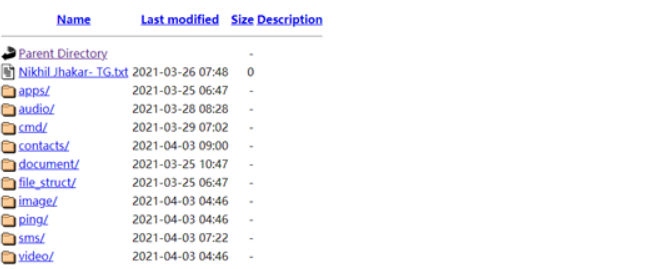

Однако аналитики подтвердили, что стоящие за этой шпионской программой злоумышленники не столь изощрённые, поскольку их частные серверы, где они хранят краденные данные, находятся в открытом доступе.

Исследователи безопасности из лаборатории 360 Core Security Lab пришли к выводу, что группой, стоящей за шпионской программой PJobRAT, могут быть китайские или пакистанские хакеры, и именно поэтому их главной целью был шпионаж за индийскими военными.

Перевод выполнен со статьи: https://gbhackers.com