Компания Microsoft в пятницу заявила, что расследует инцидент, в котором подписанный компанией драйвер оказался вредоносным руткитом под ОС Windows. Вредонос был замечен в общении с командно-контрольными серверами, расположенными в Китае.

Драйвер под названием «Netfilter», как утверждается, предназначен для игровых сред, в частности, в восточноазиатских странах. Компания из Редмонда отметила, что «цель агента - использовать драйвер для подмены геолокации, чтобы обмануть систему и играть из любого места».

«Вредоносная программа позволяет пользователю получить преимущество в играх и, возможно, атаковать других игроков, компрометируя их учетные записи с помощью обычных инструментов, таких как кейлоггеры» - заявили в Microsoft Security Response Center (MSRC).

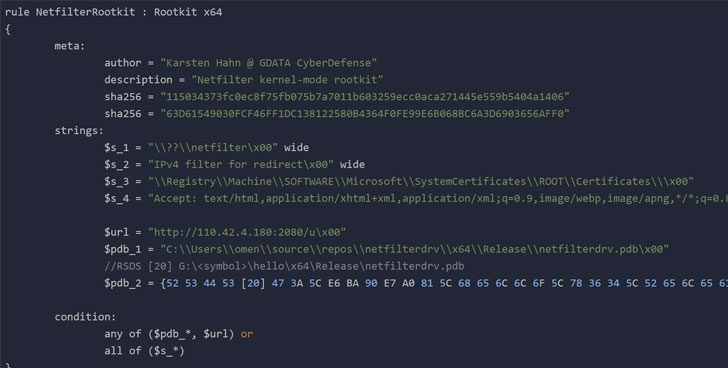

Подписание неавторизованного кода было замечено Карстеном Ханом, аналитиком вредоносных программ в немецкой компании по кибербезопасности G Data, который поделился дополнительными данными о рутките, включая дроппер, который используется для развертывания и установки Netfilter в системе.

После успешной установки драйвер устанавливал соединение с CnC-сервером для получения информации о конфигурации, что предлагало ряд функциональных возможностей, таких как перенаправление IP-адресов, а также возможность получения корневого сертификата и даже самообновления вредоносного ПО.

По словам Хана, самый старый образец Netfilter, обнаруженный на VirusTotal, датируется 17 марта 2021 года.

Компания Microsoft отметила, что злоумышленник подал драйвер на сертификацию через программу совместимости оборудования Windows (WHCP), и что драйверы были созданы сторонней компанией. После этого Microsoft приостановила действие учетной записи и проверила представленные материалы на наличие дополнительных признаков вредоносного ПО.

Производитель Windows также подчеркнул, что используемые в атаке методы применяются после проникновения в систему, что означает, что атакующий должен был предварительно получить административные привилегии, чтобы иметь возможность установить драйвер во время запуска системы или обманом заставить пользователя сделать это от своего имени.

Кроме того, Microsoft заявила, что намерена усовершенствовать политику доступа партнеров, а также процесс проверки и подписания для дальнейшего усиления защиты.

«Ландшафт безопасности продолжает быстро развиваться, так как атакующие находят новые и инновационные методы получения доступа к средам по широкому спектру векторов» - заявили в MSRC, еще раз подчеркивая, как легальные процессы могут быть использованы злоумышленниками для облегчения проведения масштабных атак на цепочки поставок программного обеспечения.

Перевод выполнен состатьи: https://thehackernews.com