Браузер Tor с открытым исходным кодом обновлен до версии 10.0.18, в которой исправлены многочисленные проблемы, в том числе нарушающая конфиденциальность ошибка, которая могла использоваться для идентификации пользователей в различных браузерах на основе установленных на компьютере приложений.

Помимо обновления Tor до версии 0.4.5.9, версия браузера Firefox для Android была обновлена до версии 89.1.1 с включением исправлений, выпущенных Mozilla для нескольких уязвимостей безопасности, устраненных в Firefox 89.

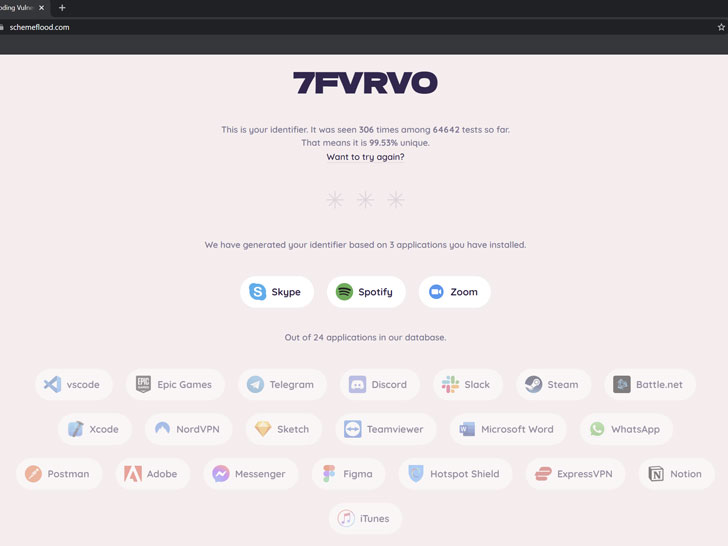

Главной из исправленных проблем является новая уязвимость «scheme flooding», о которой стало известно в прошлом месяце. Атака позволяет вредоносному веб-сайту использовать информацию об установленных в системе приложениях для присвоения пользователям постоянного уникального идентификатора даже при смене браузера, использовании режима инкогнито или VPN.

Говоря иначе, уязвимость использует преимущества пользовательских схем URL в приложениях в качестве вектора атаки, позволяя злоумышленнику отслеживать пользователя устройства между различными браузерами, включая Chrome, Firefox, Microsoft Edge, Safari и даже Tor, эффективно обходя кросс-браузерные средства обеспечения анонимности на Windows, Linux и macOS.

«Эксплуатирующий scheme flooding сайт может создать стабильный и уникальный идентификатор для связи в единую сущность разнообразных пользователей его просматривающих» - заявил исследователь FingerprintJS Константин Даруткин.

В настоящее время атака проверяет список из 24 установленных приложений, в который входят Adobe, Battle.net, Discord, Epic Games, ExpressVPN, Facebook Messenger, Figma, Hotspot Shield, iTunes, Microsoft Word, NordVPN, Notion, Postman, Sketch, Skype, Slack, Spotify, Steam, TeamViewer, Telegram, Visual Studio Code, WhatsApp, Xcode и Zoom.

Проблема имеет серьезные последствия для конфиденциальности так как может быть использована атакующим для деанонимизации пользователей Tor путем сопоставления их действий при переходе на не анонимный браузер, например, Google Chrome. Чтобы противостоять этой атаке, Tor теперь устанавливает для параметра «network.protocol-handler.external» значение false, чтобы заблокировать проверку установленных приложений через браузер.

Хотя Google Chrome и имеет встроенные средства защиты от scheme flooding - он предотвращает запуск любого приложения, если оно явно не запускается пользователем, например, щелчком мыши - было обнаружено, что PDF Viewer браузера обходит это средство защиты.

«Пока уязвимость не устранена, единственный способ обеспечение анонимности при просмотре сайтов - это использовать разные устройства для открытого и приватного серфинга в сети» - заявил Даруткин. Пользователям браузера Tor рекомендуется быстро применить обновление, чтобы убедиться, что они защищены.

Обновление появилось чуть более недели спустя после того, как сервис обмена зашифрованными сообщениями Wire устранил две критические уязвимости в своем приложении для iOS и веб-приложении, которые могут привести к отказу в обслуживании (CVE-2021-32666) и позволить злоумышленнику получить контроль над учетной записью пользователя (CVE-2021-32683).

Перевод сделан со статьи: https://thehackernews.com