Ближневосточная хакерская группа вновь появилась на сцене киберугроз после двухмесячного перерыва и нацелена на правительственные учреждения на Ближнем Востоке и глобальные правительственные организации, связанные с геополитикой в регионе, в ходе новых кампаний, замеченных в начале этого месяца.

Компания Proofpoint, специализирующаяся на корпоративной безопасности, приписывает эту активность политически мотивированной хакерской группировке, которую она отслеживает как TA402, и которая также известна под другими псевдонимами - Molerats и GazaHackerTeam.

Предполагается, что Molerats действует уже десять лет, нанося удары по организациям различных отраслей - высокие технологии, телекоммуникации, финансы, научные круги, вооруженные силы, СМИ и правительства, расположенным в основном в Израиле и Палестине.

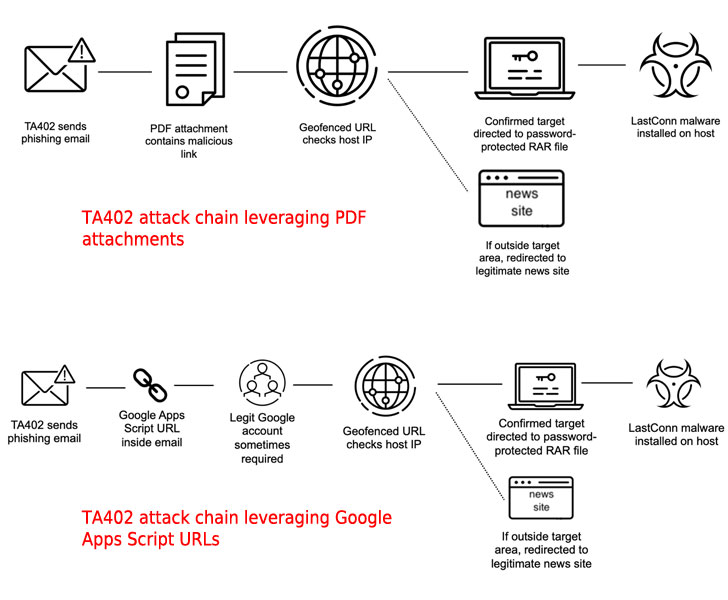

Последняя волна атак началась с фишинговых писем на арабском языке и содержащих PDF-вложения с вредоносным URL-адресом с геопозиционированием, избирательно направляющим жертву на защищенный паролем архив, только если IP-адрес источника принадлежит к целевым странам Ближнего Востока.

Получатели, не входящие в целевую группу, перенаправляются на «доброкачественный» сайт-обманку, обычно это новостные сайты на арабском языке, такие как Al Akhbar и Al Jazeera.

«Защита паролем вредоносного архива и метод доставки с учетом геолокации - два простых механизма защиты от обнаружения, которые могут использовать злоумышленники для обхода продуктов автоматического анализа угроз», - заявили исследователи.

Последний шаг в цепочке заражения включает извлечение архива для установки вредоносного ПО LastConn, которое, по словам Proofpoint, является обновленной или новой версией бэкдора под названием SharpStage, раскрытого исследователями Cybereason в декабре 2020 года как часть шпионской кампании Molerats, направленной на Ближний Восток.

Помимо отображения ложного документа при первом запуске LastConn, вредоносная программа в значительной степени полагается на API Dropbox для загрузки и выполнения файлов, размещенных на облачном сервисе, а также для выполнения произвольных команд и создания скриншотов, результаты которых впоследствии передаются обратно в Dropbox.

Постоянно развивающийся набор инструментов TA402 свидетельствует о том, что группа продолжает уделять особое внимание разработке и модификации собственных вредоносных программ-имплантов в попытке обойти системы защиты и помешать обнаружению.

«TA402 - высокоэффективная и способная хакерская группировка, которая по-прежнему представляет серьезную угрозу, особенно для организаций, работающих с правительством или другими геополитическими структурами на Ближнем Востоке»? - заключили исследователи. «Вполне вероятно, что TA402 продолжат свои атаки в Ближневосточном регионе».

Перевод сделан со статьи: https://thehackernews.com