Исследователи кибербезопасности группы ESET недавно опубликовали некоторые подробности, касающиеся хакерской группы под названием «Gelsemium».

Считается, что эта группа замешана в атаке на цепочку поставок, нацеленной против эмулятора Android «NoxPlayer», о которой стало известно в начале этого года. В этой атаке хакеры использовали широкий спектр вредоносных программ, включая созданный на заказ вредоносный код под названием «Gelsevirine».

Кроме того группа Gelsemium проводила различные атаки на цели в странах Ближнего Востока и Восточной Азии, среди которых выделяется компания BigNox.

Модули Gelsemium

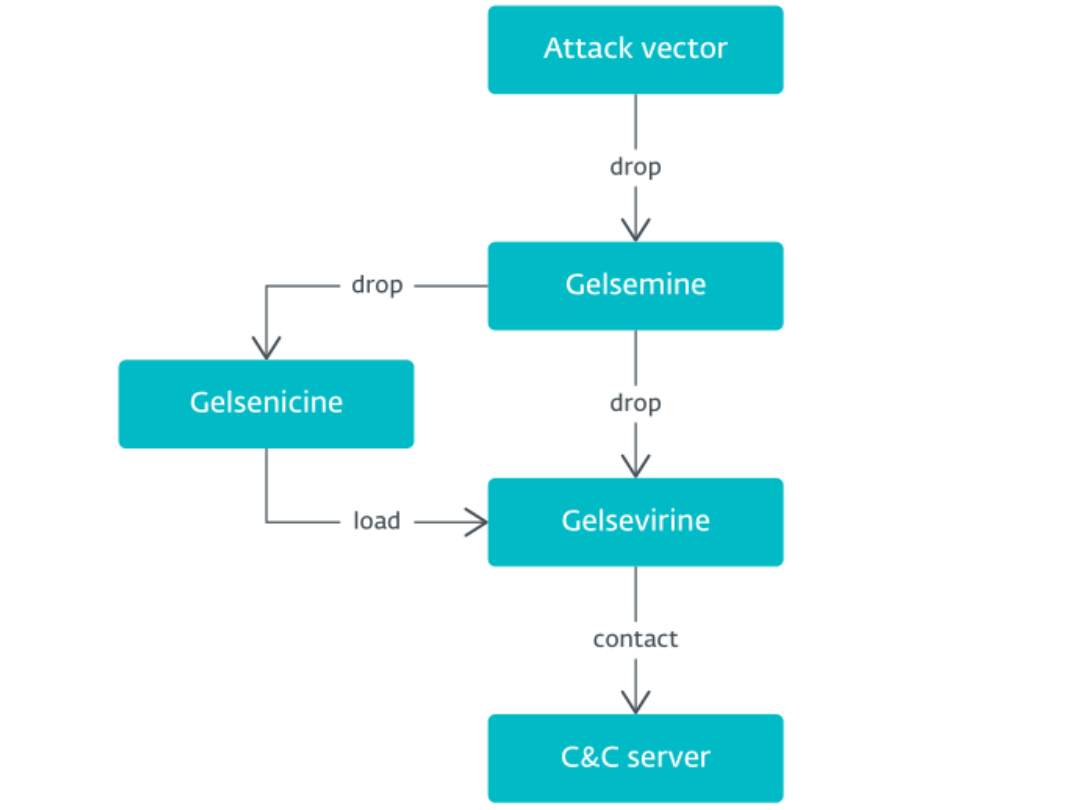

Сначала исследователи полагали, что вся цепочка атаки «Gelsemium» довольно проста, позже они узнали, что она имеет довольно изощренную конфигурацию.

Чтобы сделать атаку более сложной для понимания исследователей, хакеры на лету изменяли настройки конечной полезной нагрузки. Эксперты выделили некоторые элементы этой атаки:

- «Gelsemine»: дроппер

- «Gelsenicine»: загрузчик

- «Gelsevirine»: основной плагин

Gelsemine: По мнению экспертов, этот модуль применяется на начальном этапе атаки. Он написан на C++ и содержит различные двоичные файлы, применяемые на следующих шагах. Однако размер дропперов постоянно растет, поэтому разработчики используют библиотеку Zlib, чтобы уменьшить общий размер дроппера.

Gelsenicine: Загрузчик, который обычно извлекает плагин Gelsevirine, являющийся третьим элементом в цепочке, и помогает ему в выполнении. Хакеры используют две версии загрузчика, но обе версии являются DLL.

Gelsevirine: Последний элемент – Gelsevirine, также известен как MainPlugin. Так как последний этап был настроен с помощью Gelsenicine, часто он работает небезупречно и впоследствии требует поступления управляющих команд.

Цели

Согласно прошлым отчетам, группа Gelsemium атаковала небольшое количество целей, поскольку занималась кибершпионажем.

Однако в ходе нынешней волны атак хакеры нацелились на большее количество жертв, таких как правительственные учреждения, производители электроники, университеты и даже религиозные организации, также были атакованы в Восточной Азии и на Ближнем Востоке.

Используемые инструменты

В ходе атаки группа применяет следующие инструменты:

- Operation NightScout

- OwlProxy

- Chrommme

Помимо перечисленного, аналитикам безопасности также стало известно, что векторы атак этой хакерской группы также включают фишинговые электронные письма с вредоносными вложениями в виде документов Microsoft Office. Это вредоносное вложение использует уязвимость CVE-2012-0158, которая обычно позволяет удаленное выполнение кода любого типа. Кроме того, инструмент «Operation NightScout» был выявлен в небольшом количестве атак в Тайване, Гонконге и Шри-Ланке.

Перевод сделан со статьи: https://gbhackers.com