Исследователи в области кибербезопасности опубликовали анализ «оригинальных» тактик и методов кибератак, применяемых операторами шифровальщика «Hades», которые выделяют его из общей массы. Авторство вредоноса приписывается хакерской группе под названием GOLD WINTER.

«Во многих отношениях GOLD WINTER является типичной хакерской группировкой шифровальщиков-вымогателей, которая атакует богатые цели, чтобы максимально увеличить суммы требуемых выкупов», - заявили исследователи из подразделения по борьбе с угрозами SecureWorks (CTU) в анализе, предоставленном изданию The Hacker News. «Однако операции GOLD WINTER имеют особенности, которые отличают ее от других групп».

Выводы были сделаны на основе изучения случаев реагирования на инциденты, предпринятых компанией по кибербезопасности из Атланты в первом квартале 2021 года.

С момента своего первого появления на рынке киберугроз в декабре 2020 года, Hades был классифицирован как преемник INDRIK SPIDER, WastedLocker с «дополнительной обфускацией кода и незначительными изменениями в функцонале», - согласно данным издания Crowdstrike. INDRIK SPIDER, также известная как GOLD DRAKE и Evil Corp, является изощренной киберпреступной группировкой печально известной использованием банковского трояна под названием Dridex, а также за распространение шифровальщика BitPaymer в период с 2017 по 2020 год.

По данным исследования, проведенного группами киберрасследований и судебной экспертизы (CIFR) и разведки киберугроз (ACTI) компании Accenture, по состоянию на конец марта 2021 года от штамма шифровальщика WastedLocker пострадали как минимум три жертвы, включая американскую транспортно-логистическую организацию, американскую организацию по производству потребительских товаров и глобальную производственную организацию. Факт атаки на гиганта грузоперевозок Forward Air был опубликован в декабре 2020 года.

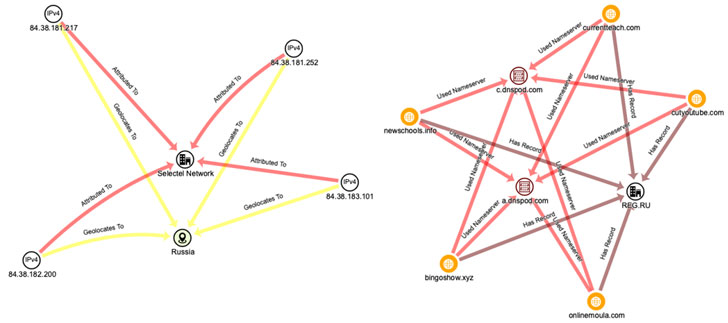

В последующем анализе, опубликованном Awake Security, озвучена вероятность того, что под видом Hades могут действовать другие злоумышленники со ссылкой на домен «Hafnium», который был идентифицирован как индикатор компрометации во время атаки Hades. «Hafnium» - это имя, присвоенное Microsoft предположительно китайскому государственной хакерской группе, которая, по словам компании, стоит за атаками ProxyLogon на уязвимые серверы Exchange в начале этого года.

.jpg)

Утверждая, что хакеры используют не связанные с другими операторами шифровальщиков методики, компания Secureworks заявила, что отсутствие Hades на подпольных форумах и рынках может означать, что Hades работает как частный шифровальщик, а не по распространенной сейчас схеме ransomware-as-a-service.

GOLD WINTER использует виртуальные частные сети и протоколы удаленных рабочих столов, чтобы закрепиться на начальном этапе и сохранить доступ к среде жертвы, а также для достижения стойкости с помощью таких инструментов, как Cobalt Strike. В одном случае атакующие замаскировали исполняемый файл Cobalt Strike под приложение графического редактора CorelDRAW, чтобы скрыть истинную природу файла, сообщили исследователи.

Во втором случае операторы Hades использовали в качестве начального вектора доступа вредоносное ПО SocGholish, обычно ассоциируемое с группой GOLD DRAKE. SocGholish относится к атакам типа drive-by, при которых пользователя используя социальную инженерию, заставляют посетить зараженные веб-сайты, которые выдают себя за обновления браузера, чтобы вызвать вредоносную загрузку без вмешательства пользователя.

Интересно, что в попытке ввести в заблуждение относительно атрибуции или «отдать дань уважения знаменитым семействам шифровальщиков», Hades демонстрирует дублирование записок о выкупе от других конкурирующих групп, таких как REvil и Conti.

Другая новая техника включает использование службы мгновенного обмена сообщениями Tox для связи, не говоря уже об использовании веб-сайтов на базе Tor, созданных специально для каждой жертвы - в отличие от централизованного сайта для публикации украденных у жертв данных как поступает большинство других вымогателей. «Каждый веб-сайт включает идентификатор чата Tox для связи с конкретной жертвой», - сообщили исследователи.

«Группы шифровальщиков обычно оппортунистичны: они нацелены на любую организацию, которая может быть подвержена вымогательству и, скорее всего, заплатит выкуп», - отметили исследователи. «Однако атаки GOLD WINTER на крупных североамериканских производителей указывают на то, что данная группа является «охотником на крупную дичь», который специально ищет особо богатые мишени».

Перевод сделан со статьи: https://thehackernews.com