Исследователи утверждают, что это первый известный им штамм вредоносного ПО, специально нацеленный на контейнеры Windows.

Исследователи обнаружили новый вид вредоносного ПО, предназначенного для компрометации контейнеров Windows с целью проникновения в кластеры Kubernetes.

Вредоносная программа, получившая название «Siloscape», считается необычной, поскольку обычно предназначенные для атак на контейнеры вредоносы ориентированы на Linux как популярную операционную систему для управления облачными приложениями и средами.

По данным исследовательского подразделения «Unit 42» компании Palo Alto Networks, Siloscape, впервые обнаруженный в марте этого года, был назван так, потому что его главная цель заключается в том чтобы выйти из контейнеров Windows в серверные репозитории.

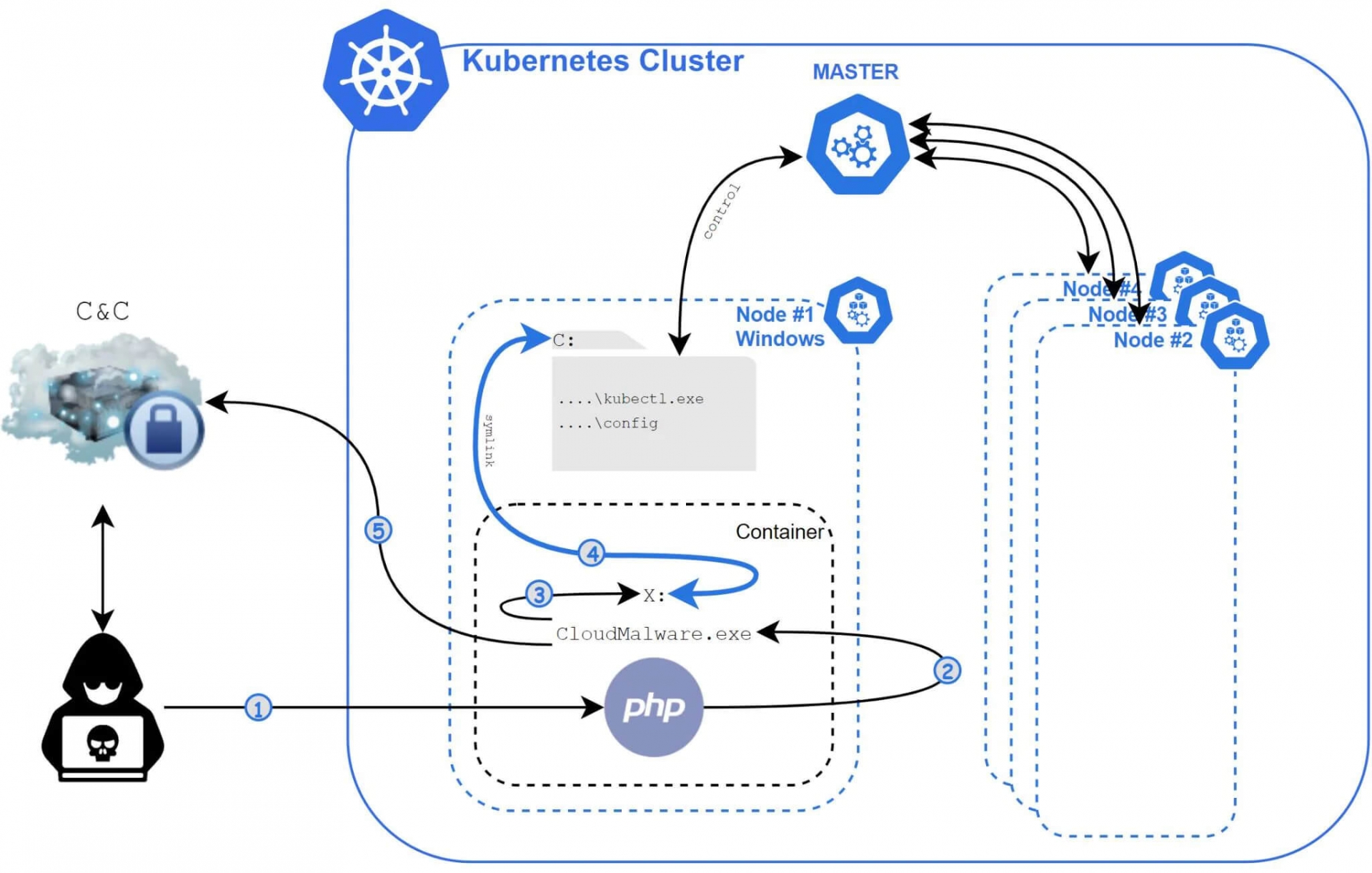

В своем блоге в понедельник исследователи кибербезопасности сообщили, что Siloscape использует прокси-сервер Tor и домен .onion для подключения к своему CnC-серверу, который используется атакующими для управления вредоносным ПО, вывода данных и отправки команд.

Вредоносное ПО, обозначенное как «CloudMalware.exe», нацелено на контейнеры Windows - с использованием серверной а не Hyper-V изоляции - и запускает атаки с использованием известных уязвимостей для первоначального доступа к серверам, веб-страницам или базам данных.

Затем Siloscape пытается добиться удаленного выполнения кода на базовом узле контейнера используя различные методы выхода из контейнера Windows, такие как выдача себя за CExecSvc.exe, службу образа контейнера, для получения привилегий SeTcbPrivilege.

«Siloscape имитирует привилегии CExecSvc.exe, выдавая себя за его главный поток, а затем вызывает NtSetInformationSymbolicLink на вновь созданной символической ссылке, чтобы выйти из контейнера», - сообщает Unit 42. «Более конкретно, он связывает внутренний диск контейнера с диском C хоста».

Если вредоносной программе удается вырваться, она пытается создать вредоносные контейнеры, украсть данные из работающих на взломанных кластерах приложений или загрузить крипто-валютные майнеры и использовать ресурсы системы для скрытой добычи крипто-валюты и генерации прибыли для своих операторов до тех пор, пока эта деятельность остается незамеченной.

Разработчики вредоносной программы обеспечили серьезную обфускацию - вплоть до того, что имена функций и модулей деобфусцируются только во время выполнения - для того, чтобы скрыть себя и затруднить обратный инжиниринг. Кроме того, вредоносная программа использует пару ключей для расшифровки пароля CnC-сервера - ключи, которые, как предполагается, генерируются для каждой уникальной атаки.

«Закодированный ключ делает каждый двоичный файл немного отличным от остальных, именно поэтому мы нигде не смогли найти его хэш» - говорится в исследовании. «Это также делает невозможным обнаружение Siloscape по одному лишь хэшу».

Unit 42 удалось получить доступ к CnC-инфраструктуре и выявить в общей сложности 23 активных на момент публикации жертвы атаки, а также определить 313 жертв атаки в целом за последний год. Однако прошло всего несколько минут, прежде чем присутствие исследователей было замечено, и они были выгнаны с сервера, а служба стала неактивной - по крайней мере, на этом .onion-адресе.

Microsoft рекомендует развертывать контейнеры Hyper-V если контейнеризация используется как форма механизма безопасности а не полагаться на стандартные контейнеры Windows. В Unit 42 добавили, что кластеры Kubernetes должны быть настроены должным образом и не допускать, чтобы одних только привилегий узла было достаточно для создания новых контейнеров.

Перевод сделан со статьи: https://www.zdnet.com/