Исследователи раскрыли существенные уязвимости в безопасности популярных приложений, которыми возможно злоупотребить в целях деактивации их защиты и получения контроля над приложениями, внесенными в список разрешенных, выполнения вредоносных операций от имени вредоносного ПО и преодоления средств защиты от щифровальщиков.

Две атаки, подробно описанные учеными из Люксембургского и Лондонского университетов, направлены на обход предлагаемой антивирусными программами функции защищенных папок и атаку шифрованием таких папок ( т.н. «Cut-and-Mouse»), а также на отключение их защиты в режиме реального времени путем имитации событий «клика» мыши (т.н. «Ghost Control»).

«Поставщики антивирусных программ всегда предлагают высокий уровень безопасности и являются важным элементом в повседневной борьбе с киберпреступниками», - заявил профессор Габриэле Лензини, главный научный сотрудник Междисциплинарного центра безопасности при Люксембургском университете. «Но они конкурируют с хакерами, у которых сейчас все больше ресурсов, мощностей и упорства в их деле».

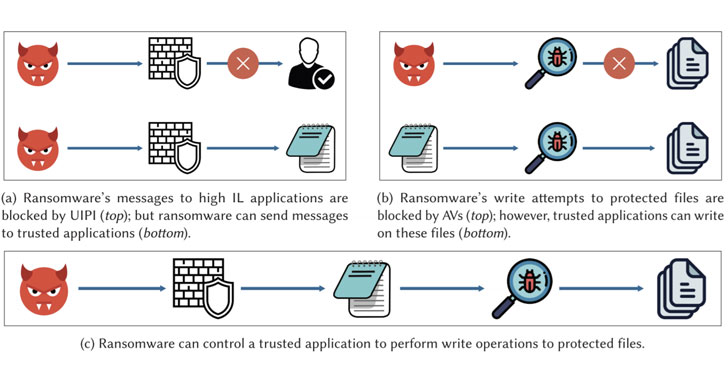

Говоря иначе, уязвимости программного обеспечения для борьбы с вредоносным ПО могут не только позволить неавторизованному коду отключить их защитные функции, недостатки в решении Protected Folders, предоставляемом производителями антивирусов, могут быть использованы, скажем, шифровальщиками, для изменения содержимого файлов с помощью предоставленного доступа на запись в папку и шифрования пользовательских данных или безвозвратного уничтожения личных файлов жертв.

Защищенные папки позволяют пользователям указывать папки, требующие дополнительного уровня защиты от деструктивного программного обеспечения, тем самым потенциально блокируя любой небезопасный доступ к защищенным папкам.

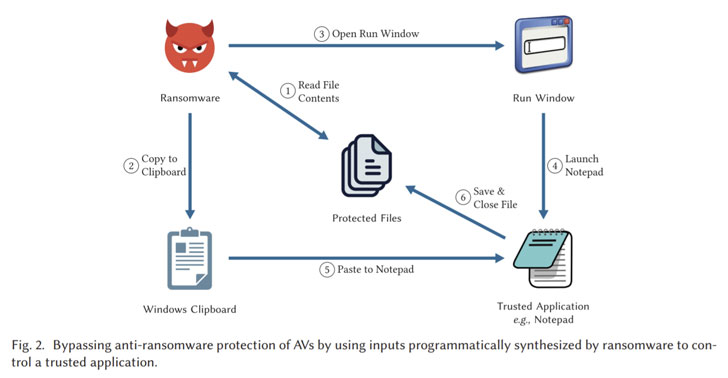

«Небольшой набор приложений, включенных в белый список, получает привилегии для записи в защищенные папки»? - сообщают исследователи. «Однако сами приложения, включенные в белый список, не защищены от неправомерного использования другими приложениями. Поэтому такое доверие неоправданно, поскольку вредоносная программа может выполнять операции с защищенными папками, используя приложения из белого списка в качестве посредников».

Разработанный исследователями сценарий атаки показал, что вредоносный код может быть использован для управления доверенным приложением, например, Notepad для выполнения операций записи и шифрования файлов жертвы, хранящихся в защищенных папках. Для этого программа-шифровальщик считывает файлы в папках, шифрует их в памяти и копирует в системный буфер обмена, после чего запускает Notepad для перезаписи содержимого папок данными из буфера обмена.

Что еще хуже, используя Paint в качестве доверенного приложения, исследователи обнаружили, что вышеупомянутая последовательность атак может быть использована для перезаписи файлов пользователя случайно сгенерированным изображением, чтобы уничтожить их навсегда.

Атака Ghost Control, с другой стороны, может иметь серьезные последствия, поскольку отключение защиты от вредоносного ПО в режиме реального времени путем имитации законных действий пользователя, выполняемых на пользовательском интерфейсе антивирусного решения, может позволить атакующему загрузить и выполнить любую мошенническую программу с удаленного сервера под своим контролем.

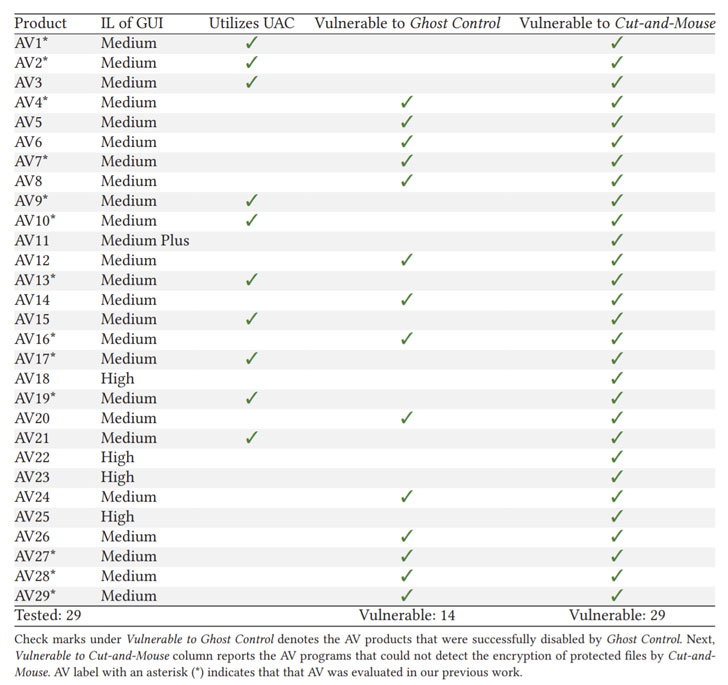

Из 29 оцененных в ходе исследования антивирусных решений 14 были признаны уязвимыми к атаке Ghost Control и все 29 протестированных антивирусных программ оказались подвержены риску атаки Cut-and-Mouse. Конкретных затронутых поставщиков антивирусных решений исследователи не назвали.

В любом случае, полученные результаты являются напоминанием о том, что даже решения безопасности, которые явно предназначены для защиты цифровых активов от атак вредоносного ПО, сами могут содержать уязвимости, что сводит на нет саму цель их существования. Несмотря на то, что поставщики антивирусного программного обеспечения продолжают усиливать защиту, авторы вредоносных программ обходят такие барьеры с помощью продвинутых тактик уклонения и обфускации, вредоносного ввода данных и посредством poisoning-атак.

«Безопасность совместимости - хорошо известная проблема в сфере IT-безопасности», - сообщают исследователи. «Взятые по отдельности компоненты обеспечивают определенную известную поверхность атаки, но при интеграции в систему создают куда более широкий набор угроз. Компоненты взаимодействуют друг с другом и с другими частями системы, создавая динамику, с которой злоумышленник может взаимодействовать также и способами, которые не были предусмотрены разработчиком».

Перевод сделан со статьи: https://thehackernews.com