Исследователи Qihoo 360 NETLAB обнаружили новый бэкдор «Facefish», который может позволить злоумышленникам захватить Linux-системы и украсть конфиденциальные данные.

Эксперты по кибербезопасности из Qihoo 360 NETLAB опубликовали подробности о новом бэкдоре, получившем название Facefish, который может использоваться хакерами для кражи учетных данных и выполнения произвольных команд на системах Linux.

Вредоносная программа также была проанализирована исследователями Juniper, которые выявили использование эксплойта против веб-приложения администрирования серверов Control Web Panel (CWP) для внедрения кода через LD_PRELOAD. Эксплоит использует пользовательский зашифрованный двоичный код для извлечения учетных данных и управления машинами.

На момент написания статьи точная уязвимость, использованная в эксплойте, еще не была определена, но эксперты отметили, что CWP был затронут множеством дефектов.

Facefish нацелен конкретно на системы Linux x64 и способен забрасывать несколько руткитов в разное время, он использует алгоритм шифрования Blowfish для CnC-коммуникаций.

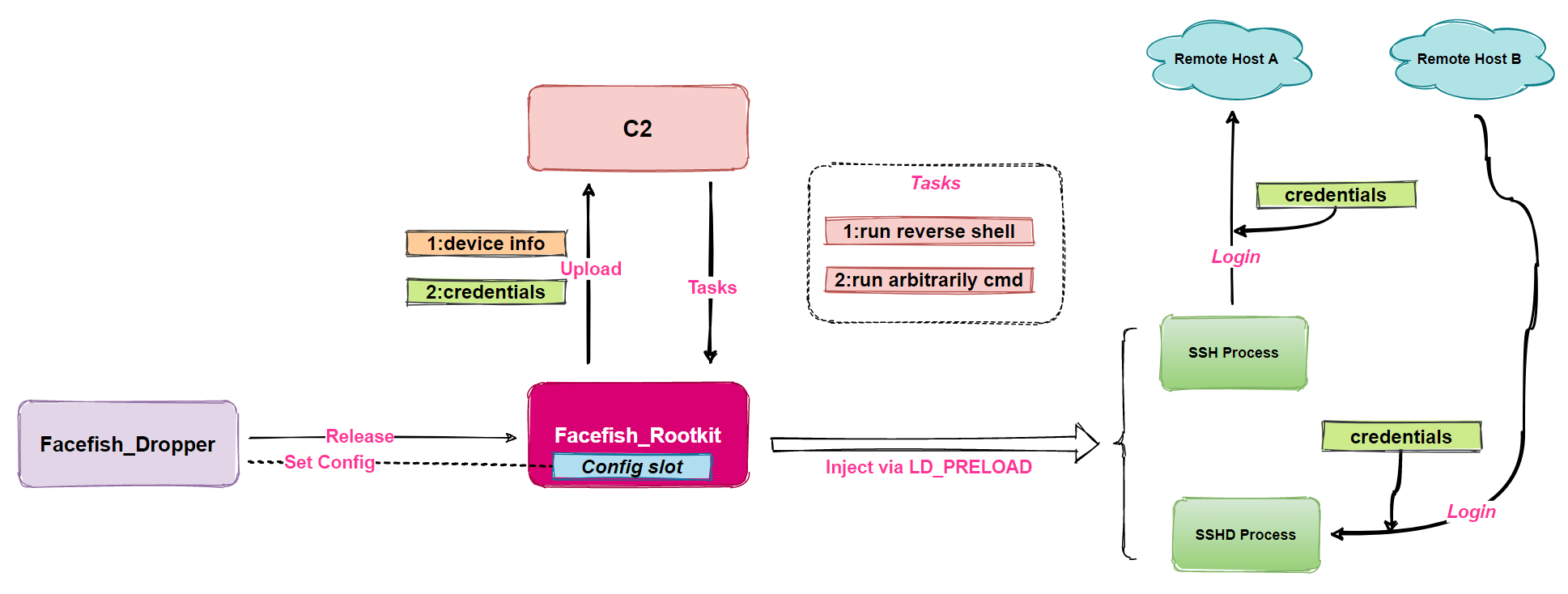

«Facefish состоит из 2 частей, Dropper и Rootkit, и его основная функция определяется модулем Rootkit, который работает на уровне Ring3 и загружается с помощью функции LD_PRELOAD для кражи учетных данных пользователя путем перехвата функций программы ssh/sshd, а также поддерживает некоторые функции бэкдора», - говорится в анализе, опубликованном Qihoo 360 NETLAB.

Вредоносная программа поддерживает множество функций, в том числе:

- Выгрузку информации об устройстве

- Кражу учетных данных пользователя

- Bounce Shell

- Выполнение произвольных команд

Facefish использует многоступенчатый процесс заражения - сначала через LD_PRELOAD получает дроппер ("sshins") с удаленного сервера, который затем выпускает руткит, выполняющий вредоносные действия и исполняющий команды, отправленные с командного сервера.

Китайская фирма по кибербезопасности опубликовала подробный анализ руткита (libs.so) и его CnC-инфраструктуры.

Исследователи проанализировали выполняемые вредоносной программой задачи, включая сбор информации о среде выполнения, расшифровку конфигурационного файла для получения CnC-информации, настройку руткита и запуск руткита через sshd.

«Facefish крадет учетные данные для входа в систему с помощью функции after Hook и сообщает их CnC-серверу» - продолжают исследователи.

Facefish использует сложный протокол связи и алгоритм шифрования, он использует инструкции, начинающиеся с 0x2XX, для обмена открытыми ключами и BlowFish для шифрования данных связи с CnC-сервером. Ниже приведены некоторые из командных инструкций C2, проанализированных экспертами:

- 0x300 - Сообщить информацию об украденных учетных данных

- 0x301 - Собрать детали команды «uname»

- 0x302 - Запустить reverse shell

- 0x310 - Выполнить любую системную команду

- 0x311 - Отправить результат выполнения команды bash

- 0x312 - Сообщить информацию о хосте

Отчет также включает индикаторы компрометации, связанные с угрозой.

Перевод сделан со статьи: https://securityaffairs.co