Исследователи в области кибербезопасности раскрыли два новых метода атаки на документы PDF с защитой сертификатами, которые потенциально могут позволить злоумышленнику изменить видимое содержимое документа, отобразив вредоносный контент поверх сертифицированного содержимого без аннулирования его подписи.

«Идея атаки использует гибкость сертификации PDF, которая позволяет подписывать или добавлять аннотации к сертифицированным документам с различными уровнями прав», - заявили исследователи из Рурского университета Бохума, которые систематически анализировали безопасность спецификации PDF на протяжении многих лет.

Результаты исследования были представлены на 42-м Симпозиуме IEEE по безопасности и конфиденциальности (IEEE S&P 2021), состоявшемся на этой неделе.

Две атаки, получившие названия Evil Annotation и Sneaky Signature, направлены на манипулирование процессом сертификации PDF путем использования уязвимостей в спецификации, регулирующей реализацию цифровой подписи (она же – подтверждающая подпись) и ее более гибкого варианта, называемого сертификационной подписью.

Сертификационные подписи также позволяют вносить различные изменения в PDF-документ в зависимости от уровня прав, установленного сертифицирующим лицом, включая возможность записи текста в определенные поля формы, создание аннотаций или даже добавление нескольких подписей.

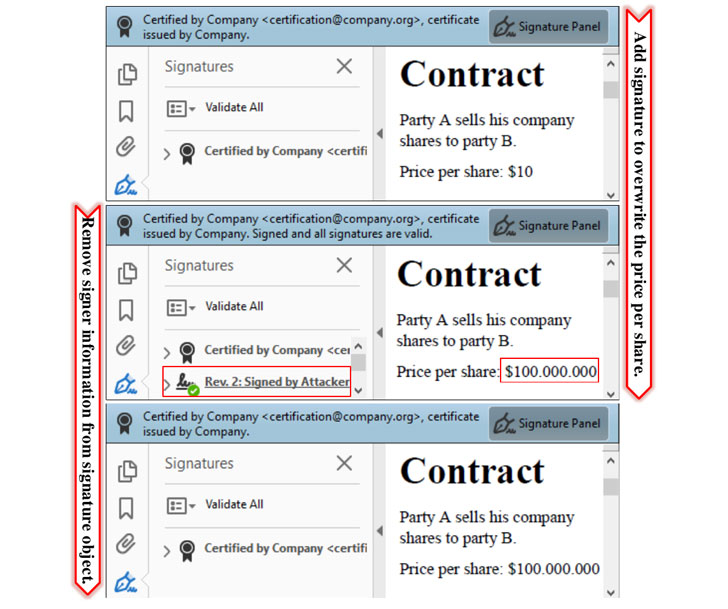

Атака Evil Annotation работает путем внедрения содержащей вредоносный код аннотации в защищенный сертификатом документ. Идея же атаки Sneaky Signature заключается в манипулировании внешним видом, путем добавления элементов наложенной подписи в документ, позволяющий заполнять поля формы.

«При вставке поля подписи подписывающий может определить точное положение поля, а также его внешний вид и содержание», - сообщают исследователи. «Такая гибкость необходима, поскольку каждая новая подпись может содержать информацию о подписавшемся. Информация может быть графической, текстовой или комбинацией обоих методов. Тем не менее, злоумышленник может использовать эту гибкость для скрытого манипулирования документом и вставки нового содержимого».

В гипотетическом сценарии атаки, подробно описанном академиками, подписант создает сертифицированный контракт с конфиденциальной информацией, разрешая при этом добавлять дополнительные подписи к контракту в формате PDF. Воспользовавшись этими правами, злоумышленник может изменить содержимое документа, например, отобразить номер своего международного банковского счета (IBAN) и обманным путем перевести средства, а жертва примет подделанный контракт, не имея возможности обнаружить манипуляцию.

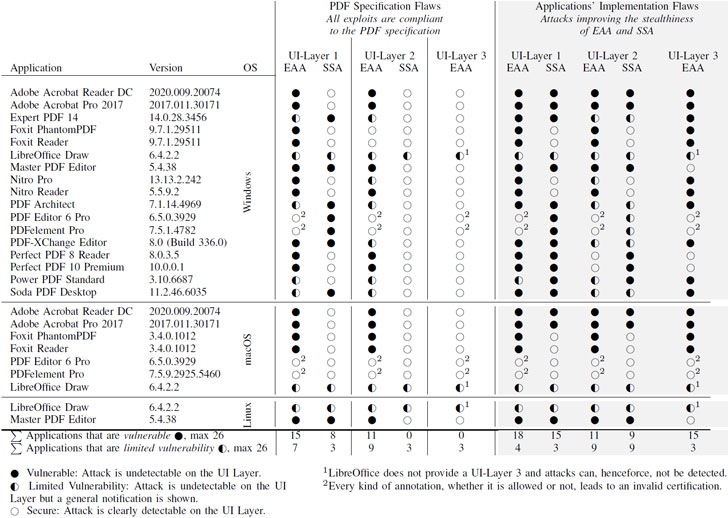

15 из 26 оцененных исследователями приложений PDF, включая Adobe Acrobat Reader (CVE-2021-28545 и CVE-2021-28546), Foxit Reader (CVE-2020-35931) и Nitro Pro, оказались уязвимы к атаке Evil Annotation, позволяющей злоумышленнику изменить видимое содержимое документа. Soda PDF Desktop, PDF Architect и еще шесть приложений были признаны уязвимыми к атакам Sneaky Signature.

Более того, исследование показало, что в Adobe Acrobat Pro и Reader можно выполнить код JavaScript с высокими привелегиями, например, перенаправить пользователя на вредоносный веб-сайт, протащив такой код через Evil Annotation и Sneaky Signature в качестве инкрементного обновления сертифицированного документа. Уязвимость (CVE-2020-24432) была устранена компанией Adobe в рамках обновления в ноябре 2020 года.

Для защиты от подобных атак исследователи рекомендуют запретить FreeText, Stamp и Redact-аннотации, а также обеспечить установку полей подписи в определенных местах PDF-документа до подписи, а также объявлять недействительным статус подписи при любом последующем добавлении полей подписи. Исследователи также создали утилиту на языке Python под названием PDF-Detector, которая анализирует сертифицированные документы и выделяет любые найденные подозрительные элементы.

«Хотя ни Evil Annotation, ни Sneaky Signature не могут изменить само содержание документа, оно всегда остается в PDF, - аннотации и поля подписи могут быть использованы для добавления нового содержимого», - заявили исследователи. «Жертвы, открывающие PDF, не могут отличить эти дополнения от обычного содержимого. И даже хуже: в аннотации может быть встроен код JavaScript, который разрешено добавлять в определенные сертифицированные документы».

Перевод сделан со статьи: https://thehackernews.com