Исследователи кибербезопасности раскрыли подробности об уязвимостях в приложении для сетевого мониторинга Nagios, которые могут быть использованы злоумышленниками для захвата инфраструктуры без взаимодействия с оператором.

«В инфраструктуре телекоммуникационной компании - когда требуется отслеживать тысячи сайтов - если сайт клиента полностью скомпрометирован злоумышленник может использовать уязвимости для компрометации и самой компании, а затем и всех остальных отслеживаемых сайтов клиентов», - заявил Ади Ашкенази, генеральный директор австралийской компании по кибербезопасности Skylight Cyber, в интервью The Hacker News по электронной почте.

Nagios - это инструмент ИТ-инфраструктуры с открытым исходным кодом, аналогичный SolarWinds Network Performance Monitor (NPM), который предлагает сервисы мониторинга и оповещения для серверов, сетевых карт, приложений и сервисов.

Уязвимости, представляющие собой сочетание удаленного выполнения кода (RCE) и багов, связанных с повышением привилегий, были обнаружены и сообщены разработчику Nagios в октябре 2020 года, после чего в ноябре они были устранены.

Главным среди них является CVE-2020-28648 (CVSS рейтинг: 8.8), который касается неправильной проверки ввода в компоненте Auto-Discovery в Nagios XI, который исследователи использовали в качестве отправной точки для запуска цепочки эксплойтов, объединяющей в общей сложности пять уязвимостей для осуществления мощной атаки.

«А именно: если мы, злоумышленники, скомпрометируем сайт клиента, мониторинг которого осуществляется с помощью сервера Nagios XI, мы сможем скомпрометировать сервер управления телекоммуникационной компании и всех остальных клиентов, за которыми ведется мониторинг», - заявили исследователи в статье, опубликованной на прошлой неделе.

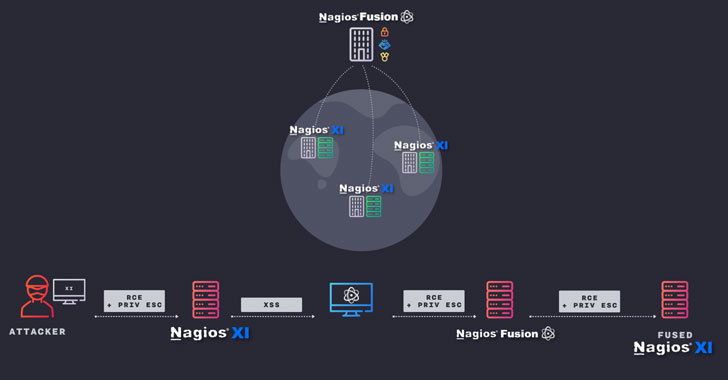

Говоря иначе, сценарий атаки заключается в атаке на сервер Nagios XI на сайте клиента с использованием CVE-2020-28648 и CVE-2020-28910 для удаленного выполнения кода и повышения привилегий до «root». Когда сервер фактически взломан, атакующий может отправить искаженные данные на вышестоящий сервер Nagios Fusion, который используется для обеспечения централизованной видимости всей инфраструктуры путем периодического опроса серверов Nagios XI.

«Испортив данные, возвращаемые с контролируемого нами сервера Nagios XI, мы можем запустить XSS [CVE-2020-28903] и выполнить код JavaScript в контексте пользователя Fusion» - сообщил киберисследователь Skylight Самир Ганем.

На следующем этапе атаки эта возможность используется для выполнения произвольного JavaScript-кода на сервере Fusion для удаленного выполнения кода (CVE-2020-28905) и последующего повышения прав доступа (CVE-2020-28902) для захвата контроля над сервером Fusion и, в конечном итоге, для взлома других серверов Nagios XI, расположенных на других сайтах клиентов.

Исследователи также опубликовали инструмент на базе PHP под названием SoyGun, который объединяет все уязвимости вместе и «позволяет злоумышленнику с учетными данными пользователя Nagios XI и HTTP-доступом к серверу Nagios XI получить полный контроль над всей структурой Nagios Fusion».

Ниже приводится краткое описание 13 уязвимостей.

- CVE-2020-28648 - удаленное выполнение кода Nagios XI (из контекста низкопривилегированного пользователя)

- CVE-2020-28900 - повышение привилегий Nagios Fusion и XI от nagios до root через upgrade_to_latest.sh

- CVE-2020-28901 - повышение привилегий в Nagios Fusion от apache до nagios через инъекцию команды на параметр component_dir в cmd_subsys.php

- CVE-2020-28902 - повышение привилегий в Nagios Fusion от apache к nagios через инъекцию команды на параметр timezone в cmd_subsys.php

- CVE-2020-28903 - XSS в Nagios XI, когда злоумышленник имеет контроль над сервером fused

- CVE-2020-28904 - повышение привилегий в Nagios Fusion с apache на nagios через установку вредоносных компонентов

- CVE-2020-28905 - удаленное выполнение кода Nagios Fusion (из контекста пользователя с низкими привилегиями)

- CVE-2020-28906 - повышение привилегий Nagios Fusion и XI от nagios до root через модификацию fusion-sys.cfg / xi-sys.cfg

- CVE-2020-28907 - повышение привилегий в Nagios Fusion от apache до root через upgrade_to_latest.sh и модификацию конфигурации прокси-сервера

- CVE-2020-28908 - повышение привилегий в Nagios Fusion от apache до nagios через инъекцию команд (вызванную плохой санацией ввода) в cmd_subsys.php

- CVE-2020-28909 - повышение привилегий в Nagios Fusion от nagios до root через модификацию скриптов, которые могут выполняться от имени sudo

- CVE-2020-28910 - повышение привилегий Nagios XI getprofile.sh

- CVE-2020-28911 - раскрытие информации в Nagios Fusion: низкопривилегированный пользователь может аутентифицироваться на сервере, если учетные данные сохранены.

В прошлом году компания SolarWinds стала жертвой крупной атаки цепочки поставок, а теперь и использование такой платформы сетевого мониторинга, как Nagios, может позволить злоумышленникам организовать вторжение в корпоративную сеть, расширить свой доступ по всей сети и стать точкой входа для более серьезных угроз.

«Объем усилий, которые потребовались для поиска этих уязвимостей и их эксплуатации, ничтожно мал в контексте комплексных кибератак», - заявил Ганем. «Если мы смогли сделать это как быстрый побочный проект, представьте, насколько простой может быть полномасштабная атака».

Перевод сделан со статьи: https://thehackernews.com