В 58 шпионских приложениях на платформе Android от различных производителей было выявлено 158 проблем с конфиденциальностью и безопасностью, которые могут позволить злоумышленнику получить контроль над устройством жертвы, перехватить аккаунт пользователя, перехватить данные, добиться удаленного выполнения кода и даже подставить жертву, загрузив сфабрикованные доказательства.

Новые результаты, полученные в ходе проведенного словацкой компанией ESET анализа 86 приложений на Android, свидетельствуют о непредвиденных последствиях практики, которая не только неэтична, но и может привести к раскрытию частной информации жертв и подвергнуть их риску кибератак и мошенничества.

«Поскольку между пользователями шпионских приложений могут существовать близкие отношения, частная информация как следящего, так и того, кто находится под наблюдением, также может быть раскрыта», - заявил в статье исследователь ESET Лукас Стефанко. «В ходе нашего исследования мы обнаружили, что некоторые шпионские программы хранят информацию о пользователях, использующих приложение, и собирают данные на сервере даже после того как пользователи попросили удалить эти данные».

На сегодняшний день только шесть производителей исправили проблемы, выявленные в их приложениях. 44 производителя предпочли не признавать факт раскрытия информации, а семь других заявили, что намерены устранить недостатки в ближайшем обновлении. «Один производитель решил не устранять выявленные проблемы», - сообщил Стефанко.

«Stalkerware», также называемое «spouseware» или «spyware», относится к инвазивному программному обеспечению, которое позволяет людям удаленно отслеживать действия на устройстве другого пользователя без его согласия с целью наблюдения. Часто такие приложения используются для шпионажа за членами семьи или навязчивого преследования.

Согласно собранным ESET данным телеметрии, в 2020 году количество шпионских программ под Android увеличилось на 48% по сравнению с 2019 годом, когда наблюдался пятикратный рост по сравнению с 2018 годом. Хотя Google ввела ограничения на рекламу шпионских программ и технологий наблюдения, поставщикам подобных программ удалось проскользнуть мимо защиты, маскируясь под приложения для защиты детей, работников или женщин.

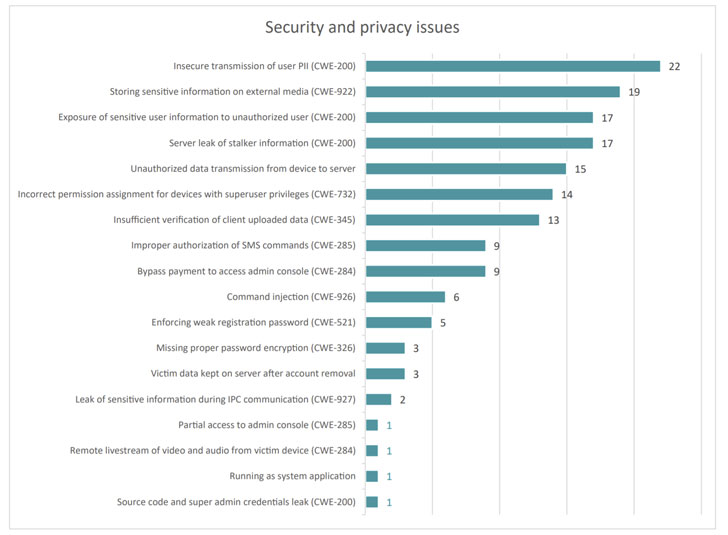

Среди наиболее распространенных обнаруженных проблем можно выделить следующие:

- Приложения девяти различных производителей основаны на шпионском ПО для Android с открытым исходным кодом под названием Droid-Watcher, причем один производитель использует в качестве приложения для мониторинга код Metasploit.

- Некоторые приложения содержат жестко закодированные лицензионные ключи в открытом виде, что позволяет легко украсть программное обеспечение. Другие проанализированные ESET приложения отключают уведомления и Google Play Protect, чтобы намеренно ослабить защиту устройства.

- 22 приложения передают персональные данные пользователей по незашифрованному соединению на CnC-сервер, что позволяет атакующему, находящемуся в той же сети, организовать атаку man-in-the-middle и изменить передаваемые данные.

- 19 приложений хранят конфиденциальную информацию, такую как журналы нажатия клавиш, фотографии, записанные телефонные звонки и аудиозаписи, события календаря, историю браузера, списки контактов, на внешних носителях. Это может позволить любому стороннему приложению, имеющему доступ к внешнему хранилищу, прочитать эти файлы без дополнительных разрешений.

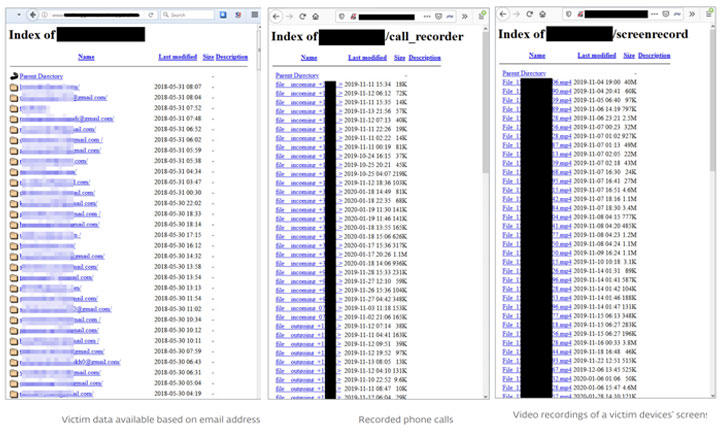

- 17 приложений раскрывают хранящуюся на серверах информацию о пользователе без необходимости аутентификации, предоставляя злоумышленникам полный доступ к журналам звонков, фотографиям, адресам электронной почты, IP-журналам, номерам IMEI, номерам телефонов, сообщениям Facebook и WhatsApp, а также местоположениям GPS.

- 17 приложений передают информацию о клиентах через свои серверы, что позволяет получить информацию о пользователе по IMEI-номеру устройства и создает «возможность перебора идентификаторов устройств и сброса всех клиентов приложения».

- 15 приложений передают несанкционированные данные с устройства на серверы сразу после установки и еще до того, как пользователь зарегистрируется и создаст аккаунт.

- 13 приложений не имеют достаточной защиты проверки загруженных данных с телефона жертвы, при этом приложения полагаются исключительно на IMEI-номера для идентификации устройства во время связи.

Последняя проблема также опасна тем, что может быть использована злоумышленником для перехвата и фальсификации данных. «С соответствующим разрешением эти идентификаторы могут быть легко извлечены другими приложениями, установленными на устройстве, и затем использованы для загрузки на сервер сфабрикованных текстовых сообщений, фотографий и телефонных звонков, а также других фиктивных данных», - заявил исследователь.

Перевод сделан со статьи: https://thehackernews.com/