Последние исследования продемонстрировали новый эксплойт, который позволяет загружать произвольные данные с не подключенных к интернету устройств через отправку сообщения «Find My Bluetooth» на ближайшие устройства Apple.

«Возможно загружать произвольные данные с устройств, не подключенных к интернету, отправляя сообщения Find My Bluetooth Low Energy на ближайшие устройства Apple, которые затем загружают данные», - заявил исследователь Positive Security Фабиан Браунляйн в техническом отчете, опубликованном на прошлой неделе.

«Так как этот функционал является неотъемлемой частью дизайна системы автономного поиска Apple Find My, ориентированного на конфиденциальность и безопасность, кажется маловероятным, что подобные атаки можно полностью предотвратить».

Исследование основывается на предыдущем исследовании Darmstadt, опубликованном в марте 2021 года, которое раскрыло две различных уязвимости в дизайне и реализации системы отслеживания местоположения Bluetooth, используемой компанией Apple, которые могли привести к атаке корреляции местоположения и несанкционированному доступу к истории местоположения пользователя за последние семь дней.

Расследование было дополнено выпуском фреймворка под названием OpenHaystack, который позволяет любому пользователю создать «AirTag», позволяющий отслеживать персональные Bluetooth-устройства через масштабную сеть Find My компании Apple.

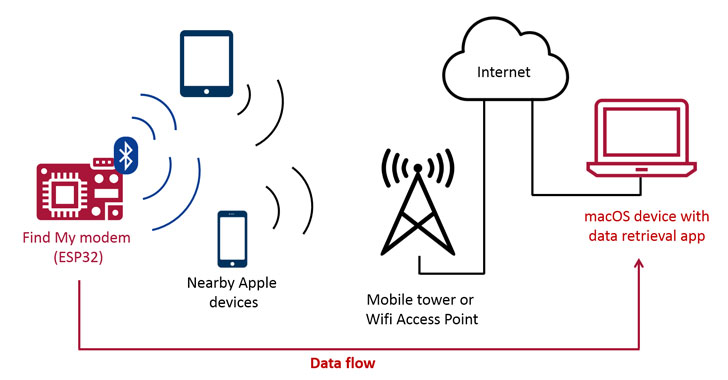

Однако, обратная разработка системы автономного поиска Apple Find My также оставила открытой возможность для эмуляции протокола загрузки произвольных данных в интернет путем передачи информации через маячки Bluetooth, которые будут улавливаться находящимися в непосредственной физической близости устройствами Apple, и последующей передачи зашифрованных данных на серверы Apple, откуда приложение macOS может получить, расшифровать и отобразить загруженные данные.

Одним из основных аспектов Find My является схема ротации ключей, состоящая из пары открытых и закрытых ключей, которые детерминированно меняются каждые 15 минут, причем открытый ключ отправляется в пакете объявления Bluetooth Low Energy.

Таким образом, когда близлежащие устройства Apple, такие как MacBook, iPhone и iPad, получают широковещательную рассылку, они определяют свое местоположение, затем шифруют его с помощью вышеупомянутого открытого ключа, после чего отправляют зашифрованный отчет о местоположении в iCloud вместе с хэшем открытого ключа. На последнем этапе владелец потерянного устройства может использовать второе устройство Apple, зарегистрированное под тем же Apple ID, чтобы получить доступ к приблизительному местоположению.

Защита шифрованием означает, что Apple не только не знает, какие открытые ключи принадлежат конкретному потерянному устройству или AirTag, но и не знает, какие отчеты о местоположении предназначены для конкретного пользователя - отсюда и вышеупомянутое требование Apple ID. «Безопасность заключается исключительно в шифровании отчетов о местоположении: местонахождение может быть расшифровано только с помощью правильного закрытого ключа, который невозможно перебрать и который хранится только на сопряженном устройстве владельца» - сообщает Браунляйн.

Идея атаки заключается в том, чтобы использовать этот пробел закодировав сообщение в полезной нагрузке широковещательной передачи, а затем получить его на другом конце с помощью компонента data fetcher на базе OpenHaystack, который расшифровывает и извлекает информацию, переданную с устройства-отправителя, скажем, микроконтроллера.

«При отправке данные кодируются в открытых ключах, которые транслируются микроконтроллером. Расположенные поблизости устройства Apple будут улавливать эти сигналы и передавать данные на внутренний сервер Apple как часть отчета о местоположении. Впоследствии эти отчеты могут быть получены любым устройством Mac для декодирования отправленных данных» - пояснил Браунляйн.

Хотя вредоносные последствия такого использования в реальных атаках могут показаться спорными, Apple также сложно защититься от подобной атаки из-за сквозного шифрования сети Find My. Чтобы противостоять такому недокументированному использованию исследователь предлагает усилить систему двумя возможными способами, включая аутентификацию BLE-объявлений и ограничение скорости получения отчетов о местоположении путем кэширования хэшей и обеспечения того, чтобы за 15 минут запрашивалось только «16 новых идентификаторов ключей и Apple ID». Стоит отметить, что существует ограничение в 16 AirTags на один Apple ID.

«В мире сетей высокой безопасности, где сочетание лазеров и сканеров кажется достойным внимания методом преодоления «воздушного зазора», устройства Apple могут стать реальными посредниками для утечки данных из определенных систем с воздушным зазором или комнат с клетками Фарадея» - заявил Браунляйн.

Перевод сделан со статьи: https://thehackernews.com