Новое научное исследование выявило ряд подводных камней в области конфиденциальности и безопасности, связанных с повторным использованием номеров мобильных телефонов, которые могут быть использованы для различных видов кибератак, включая захват аккаунтов, проведение фишинговых и спам-атак и даже препятствования регистрации жертв в онлайн-сервисах.

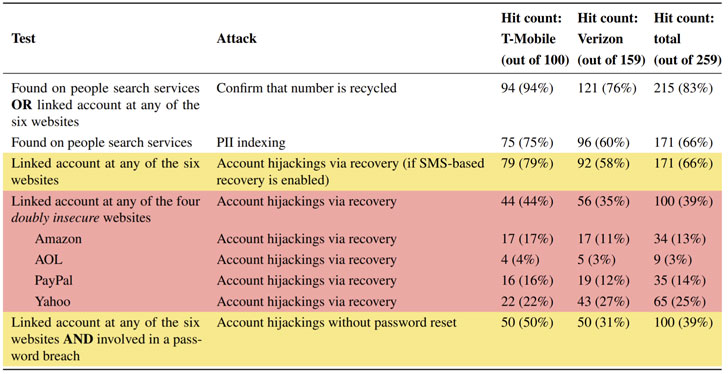

Около 66% проанализированных номеров были привязаны к учетным записям предыдущих владельцев на популярных веб-сайтах, что потенциально может позволить захват привязанных к этим номерам учетных записей путем простого восстановления паролей.

«Злоумышленник может просмотреть доступные номера, отображаемые в онлайн-интерфейсах смены номеров, и проверить, не связаны ли какие-либо из них с онлайн-счетами предыдущих владельцев», - сообщают исследователи. «Если это так , то злоумышленник может получить эти номера и сбросить пароль на аккаунтах, а также получить и правильно ввести одноразовые пароли, отправленные по SMS при входе в систему».

Полученные результаты являются частью анализа выборки из 259 телефонных номеров, доступных новым абонентам американских телекоммуникационных компаний T-Mobile и Verizon Wireless. Исследование было проведено Кевином Ли из Принстонского университета и профессором Арвиндом Нараянаном, который является одним из членов исполнительного комитета Центра политики информационных технологий.

Повторное использование телефонных номеров относится к стандартной практике переназначения отключенных телефонных номеров другим новым абонентам оператора связи. По данным Федеральной комиссии по связи (FCC), ежегодно в США отключается примерно 35 миллионов телефонных номеров.

Также может представлять серьезную опасность ситуация, когда злоумышленник осуществляет обратный поиск, вводя номера случайным образом в предлагаемых операторами связи онлайн-интерфейсах и, наткнувшись на повторно использованный номер, покупает его и успешно входит в учетную запись жертвы, к которой привязан номер.

В основе атаки, согласно стратегии, лежит отсутствие лимитов запросов на доступные номера на интерфейсах предоплаты для смены номеров в дополнение к отображению «полных номеров, что дает злоумышленнику возможность обнаружить повторно используемые номера до подтверждения смены номера».

Более того, 100 из отобранных телефонных номеров были идентифицированы как связанные с адресами электронной почты, которые в прошлом были вовлечены в утечку данных, что позволило осуществить второй вид взлома учетных записей в обход многофакторной аутентификации на основе SMS. В ходе третьей атаки 171 из 259 доступных номеров был внесен в список служб поиска людей, таких как BeenVerified, и при этом обнаружилась утечка конфиденциальной личной информации предыдущих владельцев.

«Получив номер предыдущего владельца, возможно совершать атаки с подменой личности в мошеннических целях или сбора еще больших объемов ПДН предыдущих владельцев», - пояснили исследователи.

Помимо вышеупомянутых атак обратного поиска по сервисам, существует пять дополнительных связанных с повторным использованием номеров угроз, нацеленных как на предыдущих, так и на будущих владельцев номеров. Повторное использование номеров может позволить злоумышленникам выдавать себя за прошлых владельцев, перехватывать телефонный счет жертвы в интернете и другие связанные с ним учетные записи, а также, что еще хуже, осуществлять атаки типа «отказ в обслуживании».

«Злоумышленник получает номер, регистрируется в онлайн-сервисе, который требует телефонный номер, и меняет номер на другой», - сообщают исследователи. «Когда жертва получает номер и пытается зарегистрироваться в той же службе, ей будет отказано из-за существующей учетной записи. Злоумышленник может связаться с жертвой через SMS и потребовать оплаты, чтобы освободить номер на платформе».

В ответ на результаты исследования компания T-Mobile сообщила, что обновила свою страницу интерфейса смены номера телефона и добавила напоминание пользователям о необходимости «обновить свой контактный номер на всех аккаунтах, где может быть сохранен номер, например, в уведомлениях для банковских счетов, социальных сетей и т.д.» и указать установленный FCC период устаревания номера в 45 дней для возможности переназначения старых номеров.

Компания Verizon также внесла аналогичные изменения на своей странице управления мобильными услугами Verizon. Однако ни один из операторов не внес никаких конкретных изменений, которые бы затруднили проведение атак.

В любом случае, это исследование является еще одним доказательством того, что SMS-аутентификация является рискованным методом, поскольку описанные выше атаки могут позволить противнику перехватить учетную запись с поддержкой SMS 2FA без необходимости знать пароль.

«Если вам нужно отказаться от своего номера, сначала отвяжите его от онлайн-сервисов», - написал Нараянан в своем твиттере. «Рассмотрите недорогие услуги «парковки» номера. Используйте более безопасные альтернативы SMS-2FA, такие как приложения-аутентификаторы».

Перевод сделан со статьи: https://thehackernews.com