Ранее недокументированная вредоносная программа на платформе Linux с возможностями бэкдора смогла оставаться незамеченной около трех лет, позволяя своим операторам собирать и выкачивать конфиденциальную информацию из зараженных систем.

Обнаруженный исследователями из Qihoo 360 NETLAB бэкдор «RotaJakiro» нацелен на Linux X64 машины и назван так из-за того, что «семейство использует ротационное шифрование и ведет себя по-разному для учетных записей root/не-root при выполнении».

Выводы получены в результате анализа образца вредоносного ПО, обнаруженного 25 марта, хотя ранние версии, по-видимому, были загружены на VirusTotal еще в мае 2018 года. На сегодняшний день в базе данных обнаружено в общей сложности четыре образца, и все они не обнаруживаются большинством антивирусных программ. На момент написания статьи только семь поставщиков безопасности распознают последнюю версию бэкдора как вредоносное ПО.

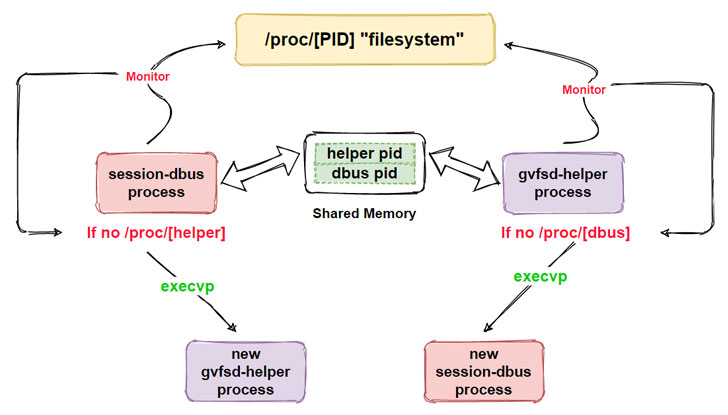

«На функциональном уровне RotaJakiro сначала определяет, является ли пользователь root или не-root во время выполнения, с различными политиками выполнения для разных учетных записей, затем расшифровывает соответствующие конфиденциальные ресурсы с помощью AES&ROTATE для последующего сохранения, защиты процессов и использования в одном сущности, и, наконец, устанавливает связь с CnC и ожидает выполнения команд», - пояснили исследователи.

RotaJakiro разработан с расчетом на скрытность, он использует сочетание криптографических алгоритмов для шифрования связи с CnC-сервером, а также поддерживает 12 функций, которые занимаются сбором метаданных устройства, кражей конфиденциальной информации, выполнением операций, связанных с файлами, загрузкой и выполнением плагинов, полученных с CnC-сервера.

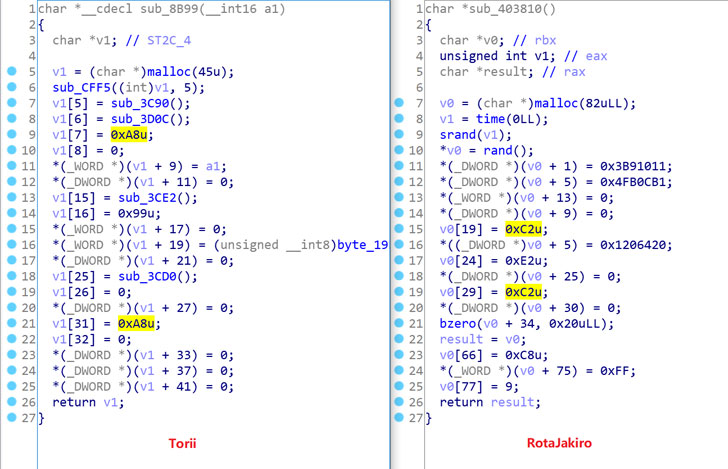

Но поскольку нет никаких доказательств, проливающих свет на намерения атакующих, истинные цели вредоносной кампании остаются неясными. Интересно, что некоторые из CnC-доменов были зарегистрированы еще в декабре 2015 года. Исследователи также обнаружили совпадения между RotaJakiro и ботнетом под названием Torii.

«С точки зрения реверс-инжиниринга, RotaJakiro и Torii имеют схожие стили: использование алгоритмов шифрования для сокрытия конфиденциальных ресурсов, реализация довольно олдскульного стиля персистенции, структурированный сетевой трафик и т.д.», - заявили исследователи. «Мы не знаем точного ответа, но, похоже, что между RotaJakiro и Torii имеется какая-то связь».

Перевод сделан со статьи: https://thehackernews.com