Сила – в сотрудничестве.

Джо Леви, технический директор Sophos.

«Если хочешь идти быстро - иди один, но если хочешь уйти далеко - иди вместе со всеми.»

Нет ничего более верного, чем эта африканская пословица, для индустрии кибербезопасности. Постоянная работа в команде может дать гораздо больше, чем борьба с кибер-преступностью отдельных поставщиков.

Только путем совершенствования нашего подхода и более полного обмена информацией об угрозах, а также путем расширения круга участников, которые вносят вклад в этот обмен и сотрудничество (и извлекают из него пользу), поставщики систем кибербезопасности могут продолжать усложнять жизнь злоумышленникам и инициировать долговременные и действенные перемены в отрасли.

В духе такого подхода к совместной работе в 2017 году компания Sophos вступила в «Cyber Threat Alliance» (CTA) - организацию, занимающуюся разрушением барьеров в мире информационной безопасности, барьеров, которые годами сводили на нет шансы на сотрудничество многочисленных компаний-конкурентов. CTA преуспела далеко за пределами своего первоначальной функции хранилища общей информации об угрозах и площадки для урегулирования разногласий, и стала своего рода «ООН для индустрии кибербезопасности». Благодаря сотрудничеству с CTA, компания Sophos может лучше защитить своих клиентов, развивая раннее предупреждение и обмен данными между поставщиками, ставшие возможными благодаря альянсу. Sophos также разделяет бремя защиты клиентов других поставщиков, предоставляя собственную информацию об угрозах.

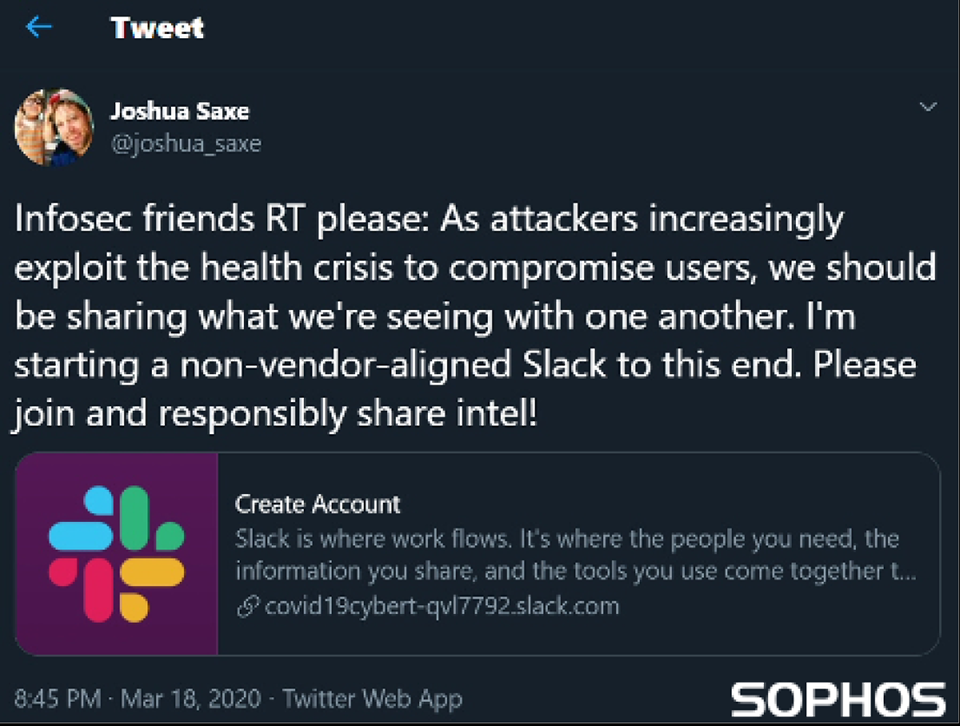

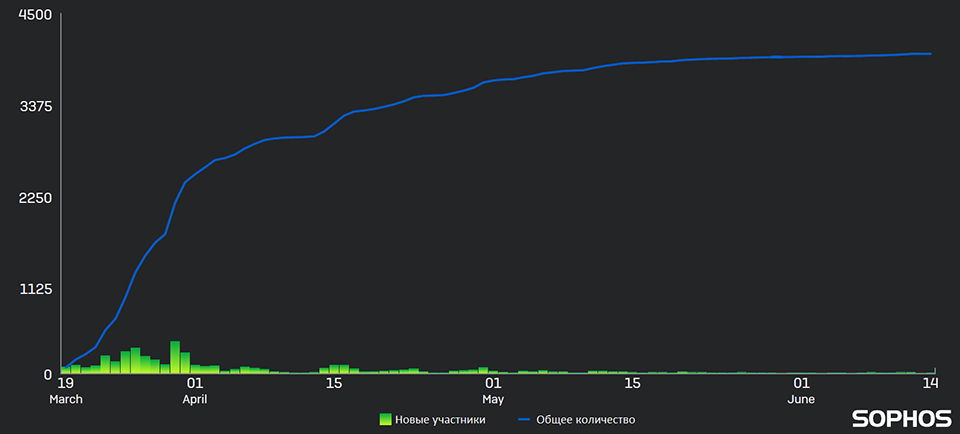

В марте 2020 года, в связи с пандемией и последующим мировым карантином, главный исследователь кибер-угроз Sophos, Джошуа Сакс, созвал конференцию в Твиттере. Мы с ужасом наблюдали как кибер-преступные группировки начали использовать отсылки на COVID-19 в целом ряде криминальных кампаний. Более 4000 аналитиков информационной безопасности объединились в коллектив для противодействия этому и образовали COVID-19 Cyber Threat Coalition (CCTC) в созданном в тот же день канале Slack. Этот канал весь год создавал площадку и базу активов для сообщества кибер-безопасности, которые можно использовать во время кризиса.

В конечном счете, эти истории об обмене информацией об угрозах говорят нам не только о самих организациях. Как еще одна притча - о слепых и слоне - учит нас, никто из продавцов не может предоставить всестороннюю информацию или абсолютную истину только через свой субъективный опыт. Истинная форма сложных вещей проявляется в результате объединения нашего опыта. Эти совместные инициативы защитили миллионы людей от кибер-преступлений, но не только поэтому они добились успеха. Они процветали, потому что основная мотивация их членов и основателей была в защите всех, кто в опасности. Не было никакого финансового мотива - только желание защитить тех, кто в этом нуждался, в то время как казалось, что «волки были у ворот».

Это доказывает, что модель верна и устраняет критические пробелы в охвате видения, которые никто из нас не мог решить в одиночку. Как отрасль, мы, возможно, в будущем захотим рассмотреть возможность совместного использования машинного обучения или обучающих наборов данных - так же как мы обмениваемся списками блокировок или правилами Yara сегодня. Мы также можем внести общий вклад в разработку новых стандартов, таких как STIX, ATT&CK, ISAC и ISAO.

Будущее будет более взаимосвязанным, и мы все будем лучше (и лучше защищены) для этого.

Введение.

Отчет об угрозах Sophos 2021 года охватывает тематические области, заинтересовавшие исследователей SophosLabs, Sophos Rapid Response, Sophos Cloud Security и Sophos Data Science в результате работы за последние 12 месяцев по анализу вредоносного ПО и спама. Эти аспекты нашей ежедневной работы по защите клиентов дают представление об угрозах, которым могут руководствоваться специалисты по реагированию на инциденты и специалисты по IT-безопасности куда именно они должны направить свои усилия по защите сетей и конечных точек в предстоящем году.

Мы разбили доклад на четыре основные части: обсуждение эволюции шифровальщиков и направление развития этой угрозы; анализ наиболее распространенных атак, с которыми сталкиваются крупные организации, и почему эти метафорические «канарейки в угольной шахте» остаются значительными угрозами; как глобальная пандемия повлияла на информационную безопасность в 2020 году; исследование масштабов атак, направленных на платформы традиционно не считавшиеся частью ландшафта угроз для предприятий.

Основные выводы нашего отчета:

Шифровальщики.

- Операторы шифровальщиков продолжают внедрять новшества как в свои технологии, так и в методики атак в ускоренном темпе

- Больше групп вымогателей теперь занимаются кражей данных, так что они могут шантажировать жертв разглашением конфиденциальных личных данных

- Хакерские группы все чаще атакуют крупные организации и суммы выкупа стремительно растут.

- Кроме того, отдельные злоумышленники, которые участвуют в атаках с целью получения выкупа, похоже, все плотнее кооперируются со своими коллегами из криминального подполья и начинают вести себя больше как картели кибер-преступников чем как независимые хакерские группы

- Атаки шифровальщиков раньше занимали недели или дни, а сегодня могут произойти всего за несколько часов.

«Ежедневные» угрозы.

- Серверные платформы, работающие под управлением ОС Windows и Linux, стали основной мишенью для атак и используются для нападения на организации изнутри

- Стандартные сервисы, такие как RDP и VPN, остаются в центре внимания при атаках на периметр сети. Атакующие используют RDP, чтобы перемещаться в рамках взломанных сетей.

- Даже низкокачественные «потребительские» вредоносные программы могут привести к серьезным инцидентам, так как все больше семейств вредоносных программ становятся «сетями распространения контента» для других вредоносных программ.

- Недостаточное внимание к одному или нескольким аспектам базовой гигиены становится причиной многих из самых разрушительных атак, которые мы расследовали.

COVID-19.

- Работа из дома ставит новые задачи, расширяя периметр безопасности организации до тысячи домашних сетей, имеющих самые разные уровни безопасности.

- Облачные вычисления успешно удовлетворяют большинство корпоративных потребностей в безопасных вычислениях, но все еще имеет свои собственные проблемы, сильно отличающиеся от проблем традиционной сети предприятия.

- Злоумышленники пытаются отмыть свою карму, обещая не нападать на организации здравоохранения, но позже отказываются от этих обещаний.

- Кибер-криминальные группы развились в экономику сервисов, которая облегчает жизнь новым преступникам.

- Профессионалы в области кибербезопасности со всего мира организовались в 2020 году в силы быстрого реагирования для борьбы со связанными с пандемией угрозами.

Нетрадиционные платформы.

- Злоумышленники теперь регулярно пользуются при атаках богатым набором инструментов и утилит, созданных этичными хакерами для тестирования на проникновение.

- Несмотря на усилия операторов мобильных платформ по мониторингу приложений на наличие вредоносного кода, атакующие продолжают оставаться на острие прогресса и разрабатывают эффективные методы обхода этих сканирований кода.

- Программное обеспечение, классифицированное в более ранней эпохе как «потенциально нежелательное», потому что оно выдавало множество рекламы (но в остальном - не вредоносное) все чаще применяет тактики внедрения, неотличимые от тактик явных вредоносных программ.

- Исследователи применяют подходы, заимствованные из мира биологической эпидемиологии, для борьбы со спамом и распространением вредоносных программ как способ восполнения пробелов в механизмах мониторинга.

Будущее шифровальщиков.

Атаки с целью получения выкупа в течение 2020 года усилили страдания и без того паникующего населения. По мере того, как пандемия опустошала жизни и лишала людей средств к существованию, тем же занимались и множество семейств шифровальщиков, которые не останавливались даже перед атаками на отрасли здравоохранения и образования в то время, когда больницы стали полем боя с COVID-19 а школы изо всех сил пытались изобрести совершенно новые способы обучения молодежи с марта 2020 и в последующий период.

Невозможно собрать на распродаже выпечки во время пандемии достаточно денег для выплаты выкупа, но некоторым школам удалось восстановиться после атак так как у них были наготове безопасные резервные копии.

Операторы шифровальщиков стали пионерами в разработке новых способов уклонения от решений обеспечения безопасности конечных точек, стремительно распространяли свои вредоносы и даже пришли к решению проблемы (с точки зрения атакующих, конечно) наличия у целевых частных лиц или компаний хороших бэкапов, надежно хранящихся там, где программы-шифровальщики не могли им навредить.

Но то, что казалось огромным разнообразием шифровальщиков, может быть и не тем, чем кажется на первый взгляд. Время шло, и в процессе расследования растущего количества атак аналитики Sophos обнаружили, что код некоторых шифровальщиков, похоже, был схожим среди различных семейств, и некоторые хакерские группы, похоже, работали больше в сотрудничестве, чем конкурируя друг с другом.

Учитывая все это, трудно сделать какой-либо надежный прогноз о том, что занимающиеся шифрованием и требованием выкупа кибер-преступники будут делать дальше. Создатели и операторы шифровальщиков сожгли много времени, работая над преодолением защиты конечных точек, команды безопасности противодействуют их приемам. Атакующие проявляют креативность и многогранность в разработке новых тактик - мы проявляем упорство в изучении того, что они делают, и нахождении новых способов как их обнаружить и остановить.

Кража данных создает рынок двойного вымогательства.

До 2020 года общепринятой практикой среди компаний информационной безопасности, которые имели хоть какой-нибудь опыт с шифровальщиками были: блокировка очевидных методов проникновения, таких как RDP-порты открытые в интернет, поддержка хороших автономных резервных копий и быстрое противодействие заражению небольшими вредоносными программами, такими как Dridex или Emotet, до того, как они смогут распространить новые убойные вредоносы.

Несколько громких кибер-атак с целью получения выкупа, например, на образовательные учреждения по всей территории США, потерпели неудачу, по крайней мере отчасти потому, что руководители IT-подразделений сохраняли незатронутые резервные копии критически важных данных.

В качестве ответной меры на готовность своих жертв, несколько семейств шифровальщиков скооперировали усилия, направленные на то усиление давления на своих жертв чтобы получить выкуп даже если жертвы имели бэкапы всех своих данных. Атакующие начали не только держать рабочие станции и сервера в заложниках, но и красть данные и угрожать их публикацией если жертвы не выплатят выкуп.

За последние полгода аналитики компании Sophos заметили, что операторы шифровальщиков применяют в целом общий для всех (и медленно растущий) инструментарий, который они используют для извлечения данных из сети жертвы. Этот известный набор инструментов - легальные утилиты, которые не могут быть обнаружены продуктами безопасности конечных точек. Список семейств шифровальщиков, которые используют подобную практику, продолжает расти, и в настоящее время – в числе многих прочих - это Doppelpaymer, REvil, Clop, DarkSide, Netwalker, Ragnar Locker, и Conti. Атакующие разворачивают собственные «сайты утечек», где публикуют информацию о том, какие данные и у кого они украли. К примеру - REvil позволяет любому купить у них данные прямо на сайте.

Кибер-преступники используют набор известных инструментов для копирования конфиденциальной внутренней информации, ее архивирования и извлечения из сети жертвы. Вот некоторые из них:

- Total Commander (файловый менеджер со встроенным FTP-клиентом);

- 7zip (ПО для создания архивов);

- WinRAR (ПО для создания архивов);

- psftp (SFTP клиент PuTTY);

- Windows cURL;

Когда дело доходит до кражи данных, злоумышленники гораздо менее разборчивы и уносят целые папки независимо от типа файлов, которые содержатся внутри. (Шифроващики обычно расставляют приоритеты в части шифрования ключевых типов файлов при атаке и исключают менее важные файлы).

Размер не имеет значения, похоже атакующих не волнует количество извлекаемых данных. Стриктуры папок уникальны для каждого бизнеса, и некоторые типы файлов могут быть сжаты лучше, чем другие. Мы наблюдали минимум 5 ГБ и максимум 400 ГБ сжатых данных, которые были украдены из сети жертвы до начала шифрования.

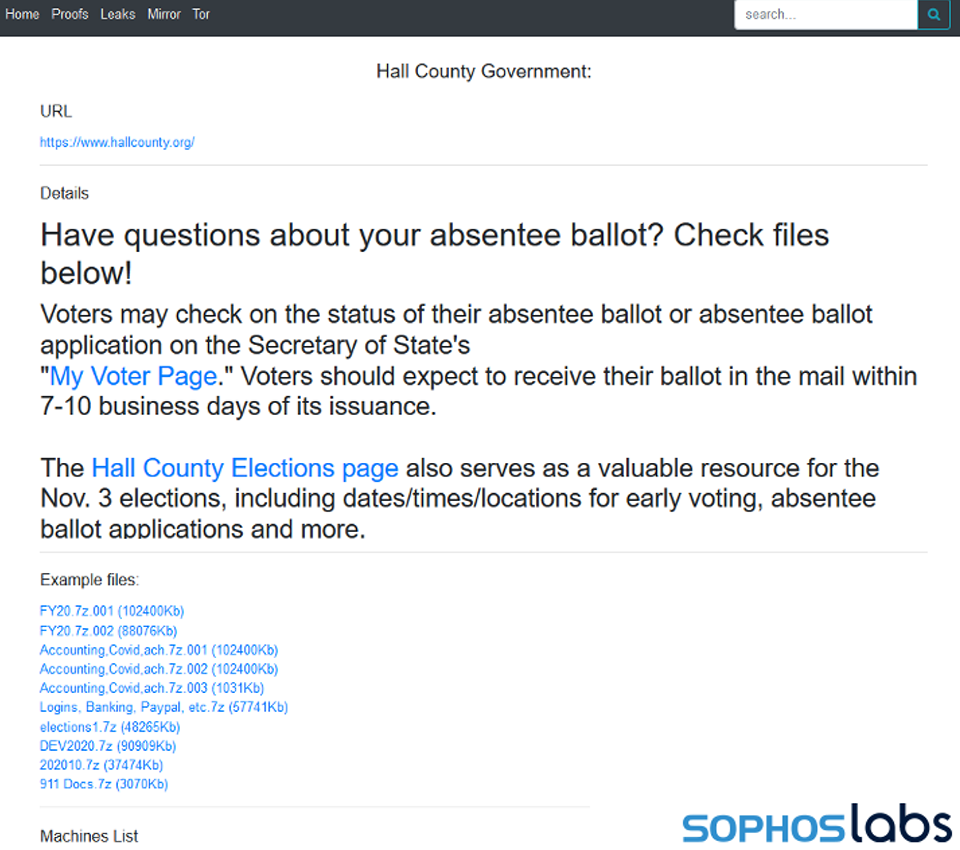

Рис.1.Утечка в округе Холл

В октябре 2020 года на посвященной утечкам web-странице шифровальщика Doppelpaymer был обнародован факт кибер-атаки на сеть округа Холл (штат Джорджия, США). Утечка включала ссылку на файл под названием «выборы», который содержал образцы бюллетеней для первичных выборов в штате в 2020 году, а также списки работников избирательных участков и их телефонные номера с выборов 2018 года, среди прочих конфиденциальных файлов. Издание Associated Press сообщило, что украдена была база данных проверки подписей, используемая округом для проверки бюллетеней.

Преступники обычно отправляют данные на легитимные облачные сервисы-хранилища, что затрудняет противодействие со стороны команд безопасности, так как это обычные, часто используемые в работе направления сетевого трафика. Для злоумышленников следующие облачные сервисы были самыми популярными при хранения краденных данных:

- Drive;

- Amazon S3 (Simple Storage Service);

- Частные FTP-серверы;

В финальном акте разрушения, злоумышленники все чаще охотятся за локальными серверами, содержащими резервные копии критических данных. Когда эти сервера обнаружены - атакующие удаляют (или отдельно шифруют) эти резервные копии непосредственно перед началом шифрования по всей сети.

Как никогда важно хранить резервные копии ключевых данных в автономном режиме. Если хакеры найдут их - то несомненно уничтожат.

Атаки все чаще, выкупы все больше.

Трудно поверить, что всего два года назад аналитики Sophos восхищались суммой дохода операторов шифровальщика SamSam в $6 млн. Во время одной из атак, на которую отреагировала компания Sophos в 2020 году, операторы шифровальщика открыли переговоры суммой более чем в два раза большей, чем банда SamSam заработала за 32 месяца работы.

Шифровальщики существуют в разных весовых категориях: тяжеловесы, которые атакуют крупные корпоративные сети; средневесы - ориентированные на местные государственные структуры (службы общественной безопасности и местного самоуправления) и малые и средние предприятия; и легковесов, которые нацелены на отдельные компьютеры и домашних пользователей. Хотя сомнительное звание «самого тяжелого тяжеловеса» звучит впечатляюще, было бы некорректно сравнивать высокие требования по выкупу с теми шифровальщиками, которые находятся в нижней части спектра.

В компании Sophos есть специальная группа, которая расследует и часто работает с жертвами атак вымогателей. Команда имеет большой опыт компьютерной криминалистики и умеет восстанавливать события атаки пост-фактум, а иногда и срывать атаки в процессе. Команда Sophos Rapid Response участвует в кейсах, когда есть шанс остановить или ограничить ущерб, но иногда атаки происходит так быстро, что ничего уже не сделать. После этого жертва должна решить - выплачивать выкуп или нет - и тогда Sophos больше не участвует в процессе.

Здесь приходят такие компании, как Coveware. Компания представляет жертву шифровальщика на переговорах с кибер-преступниками. Технический директор Coveware Алекс Холдтман подтвердил наше подозрение, что шифровальщики-тяжеловесы являются основным фактором, двигающим вверх суммы требуемых шифровальщиками выкупов.

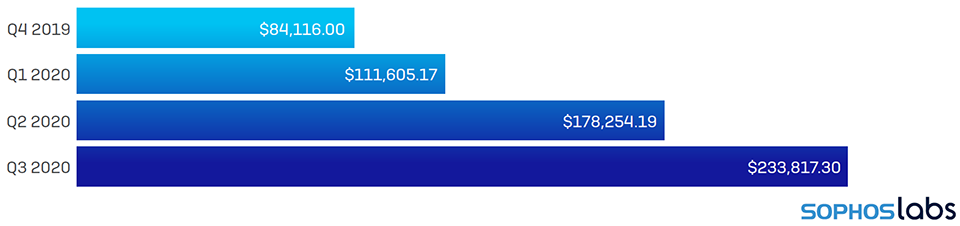

Рис.2.Средняя сумма выкупа выросла на 21% за последний квартал и почти утроилась за последний год

За последний квартал средняя сумма выкупа выросла на 21%, но Coveware считает, что средние показатели может быть искажены одной или двумя очень крупными атаками. Средняя выплата выкупа в самых последних на настоящее время атаках составляет эквивалент $233 817,30 и выплачивается в крипто-валюте. Год назад средняя выплата составляла $84 116. Операторы шифровальщиков прекрасно понимают насколько дорогостоящими могут быть простои бизнеса и постоянно испытывают пределы монетизации своих атак.

Несколько семейств шифровальщиков перешли к двойному вымогательству. Как уже упоминалось ранее в нашем отчете, такие группы, как Netwalker и другие используют эту тактику. Таким образом, даже если жертва атаки имеет отлично восстанавливаемые резервные копии своих данных, она все еще вынуждена платить в надежде, что преступники не опубликуют конфиденциальную информацию.

В «нижней» части спектра шифровальщиков запросы тоже растут, но Холдтман говорит, что они даже не рядом с выкупами крупного бизнеса. Есть много малых предприятий и частных лиц, которые попадают под удар, но для них сумма выкупа осталась относительно невысокой.

Случай из жизни команды Sophos Rapid Response: атака шифровальщика.

Когда одна из организаций стала жертвой тогда еще активного шифровальщика Maze, она обратилась к команде Sophos Rapid Response. Благодаря оперативному обращению мы смогли расследовать активную атаку и активно противодействовать ей. Ниже мы приводим описание атаки шифровальщика Maze по мере ее развития.

До начала атаки.

В какой-то момент до начала атаки операторы Maze скомпрометировали компьютер в сети цели. Этот компьютер затем использовался как плацдарм. Несколько раз атакующий соединялся отсюда с другими машинами в сети цели используя протокол удаленного рабочего стола (RDP).

День 1.

Первые признаки вредоносной активности появляются когда Cobalt Strike SMB устанавливается в качестве сервиса на незащищенный контроллер домена. Атакующие теперь могут управлять контроллером домена с ранее скомпрометированного компьютера с помощью аккаунта доменного админа, пароль которого оказался слабым и был легко взломан.

День 2.

Злоумышленники создают, выполняют, а затем удаляют серию запланированных задач и скриптов. Судя по полученным следователями свидетельствам задачи были похожи на техники, которые использовались позднее для разворота атаки шифровальщика. Возможно, что атакующие тестировали планируемые к применению методы.

Используя скомпрометированную учетную запись администратора домена и RDP-доступ, злоумышленники перемещаются по сети на другие критические серверы. Они используют легитимный инструмент сетевого сканирования, Advanced IP Scanner, для картирования сети и создания списков IP адресов, по которым позже будут распространены программы шифрования. Злоумышленники создают отдельный список IP-адресов компьютеров ИТ-подразделения жертвы.

Далее атакующие используют инструмент Microsoft ntdsutil для дампа хешей паролей Active Directory. Злоумышленники выполняют различные WMI-команды для сбора информации о скомпрометированных машинах, а затем их внимание обращается на извлечение данных: они идентифицируют файловый сервер и, используя скомпрометированную учетную запись администратора домена, получают к ней доступ через RDP. Начинается архивация расположенных на файловом сервере папок.

Атакующие перемещают архивы на контроллер домена, а затем попробуют установить облачное приложение для хранения данных «Mega» на DC. Это действие заблокировано системой безопасности, поэтому атакующие переходят на использование веб-версии для загрузки архивов на облачное хранилище.

День 3.

Извлечение данных на Mega продолжается в течение всего дня.

День 4 и 5.

В течение этого периода вредоносной активности не наблюдалось. В предыдущих инцидентах мы наблюдали как атакующие ждут для проведения основной атаки выходных или праздничных дней, когда команда IT-безопасности не работает и не обращает пристального внимания на то, что происходит в сети.

День 6.

Воскресенье. Запущена первая атака шифровальщика Maze с использованием скомпрометированной учетной записи администратора домена и списка IP-адресов. Более 700 компьютеров атакованы, но нападение быстро обнаруживается и блокируется службой безопасности. Злоумышленники или не понимают, что атака шифрованием предотвращена, или надеются, что факта кражи данных достаточно - в этот момент они выдвигают требование выкупа в $15 млн.

День 7.

Команда безопасности устанавливает дополнительные механизмы защиты и запускает круглосуточный мониторинг угроз. Начинается расследование, быстро идентифицируется скомпрометированная учетная запись администратора, обнаруживается несколько вредоносных файлов и блокируется связь между злоумышленниками и зараженными машинами.

День 8.

Обнаружены дополнительные используемые злоумышленниками инструменты и методы, а также доказательства, относящиеся к извлечению данных. Больше файлов и аккаунтов блокируются командой безопасности.

День 9.

Несмотря на активность защитников атакующим удается сохранить доступ к сети и другой скомпрометированной учетной записи и запустить повторную атаку. Эта атака похожа на первую: выполнение команд на DC по спискам IP-адресов в txt-файлах.

Шифровальщик автоматически выявляется, скомпрометированный аккаунт и вредонос отключаются и удаляются. Файлы не шифруются. Не желая сдаваться, злоумышленники пытаются снова. Третья попытка происходит всего через несколько часов после второй атаки.

К настоящему моменту атакующие, кажется, в отчаянии - так как третья атака нацелена всего на один компьютер - главный файловый сервер, откуда были изначально извлечены данные. Атакующие используют другой подход, разворачивая полную копию виртуальной машины и установщика гипервизора VirtualBox.

Результат третьего нападения тот же, что и прежде: команда Sophos Rapid Response обнаружила и сорвала атаку и не позволила зашифровать файлы на сервере. Команда помогла клиенту заблокировать преступников, а нападавшие бросили свои тщетные попытки.

Ежедневные угрозы бизнесу – канарейки в угольной шахте.

Если знания о кибер-атаках вы черпаете из новостей – вы могли бы подумать что небеса разверзлись. Нападения на крупные организации происходят каждый день, но не все они представляют из себя нечто экстраординарное, например серьезные утечки данных, которые могут отправить крупные компании (или цену ее акций) в полет вниз и нанести серьезнейший репутационный ущерб. Многие атаки гораздо более обыденные, например те, которые команды SophosLabs отслеживают по своего рода спискам «Самых разыскиваемых» и «Обычных подозреваемых» среди вредоносного ПО.

Но несмотря на то, что эти атаки и некоторые из используемых в процессе вредоносных программ хорошо понятны защитникам и легко сдерживаются, каждая атака несет в себе разрушительный потенциал если с ней не справиться быстро и эффективно. Если продолжить птичьи метафоры - эти рутинные, ежедневные атаки представляют из себя канарейку в угольной шахте - ранние индикаторы токсичного присутствия, которое может быстро выйти из-под контроля.

Атаки на серверы Windows и Linux.

В то время как подавляющее большинство инцидентов в области безопасности, на которые мы отреагировали в 2020 году, были связаны с настольными компьютерами или ноутбуками с различными вариациями Windows на борту, мы наблюдали неуклонный рост атак как на Windows, так и на не-Windows серверы. В целом, серверы уже давно являются привлекательными объектами для атак по разным причинам: они часто работают в течение длительных периодов времени без присмотра или наблюдения; серверы часто имеют больший объем процессора и памяти, чем отдельные ноутбуки; серверы могут занимать привилегированное место в сети, часто имея доступ к наиболее конфиденциальным и ценным данным в организации. Это делает их привлекательным плацдармом для настойчивого нападающего. Эти тенденции не изменятся и в 2021 году - Sophos предполагает что количество атак на серверы будет продолжать увеличиваться.

Большинство атак, направленных на серверы, соответствуют одному из трех профилей - шифровальщики, крипто-майнеры и извлечение данных - каждый из которых имеет отдельный набор применяемых атакующими тактик и приемов. Обычная практика защиты для администраторов серверов заключается в том, чтобы избегать запуска на сервере обычных приложений, таких как клиенты электронной почты или веб-браузеры, поэтому атаки на серверы неизбежно требуют смены тактики.

Серверы с выходом в интернет под управлением Windows получают бесконечный шквал попыток применения RDP-брутфорса - элементарной тактики, которая по крайней мере в течение последних трех лет чаще всего ассоциируется с атаками шифровальщиков. Команда Sophos Rapid Response часто обнаруживает, что первопричина успешной атаки шифровальщика заключается в получении злоумышленником первоначального доступа к сети жертвы с помощью RDP. Затем нападающие используют скомпрометированные машины чтобы закрепиться в сети и взять под контроль серверы, с которых они могут развить атаку.

Напротив, атаки с использованием майнеров, как правило, нацелены на более широкий спектр уязвимостей Windows, и в приложениях, которые обычно работают на серверном оборудовании, например, на уязвимости программного обеспечения баз данных. Один из методов, используемых крипто-майнером Lemon_Duck, заключается в брутфорс-атаке на серверы с выходом в интернет под управлением Microsoft SQL Server. Как только злоумышленники угадают правильный пароль базы данных они используют саму базу данных для сборки полезной нагрузки майнера, записывают вредонос на файловую систему сервера и выполняют его. Затем зараженная машина пытается использовать EternalBlue и/или уязвимости SMBGhost в попытках распространения Lemon_Duck.

Lemon_Duck может заражать и Linux-серверы. Вредоносная программа пытается подобрать пароли SSH по относительно небольшому списку. В случае успеха злоумышленники загружают вредоносный шелл-код, который затем создает плацдарм атаки используя лазейки в сервисе под названием Redis. Майнер может также скрываться через выполнение команд для запуска в кластере Hadoop.

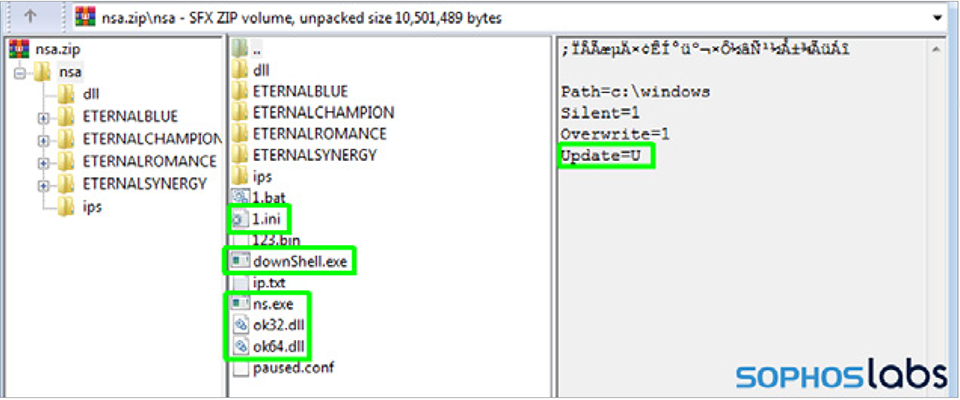

Рис.3.Один из более плодовитых крипто-валютных ботнетов, MyKings, распределял компоненты, отвечающие за установку (выделено зеленым) внутри Zip-архива вместе с несколькими эксплойтами, слитыми из АНБ группировкой Shadow Brokers

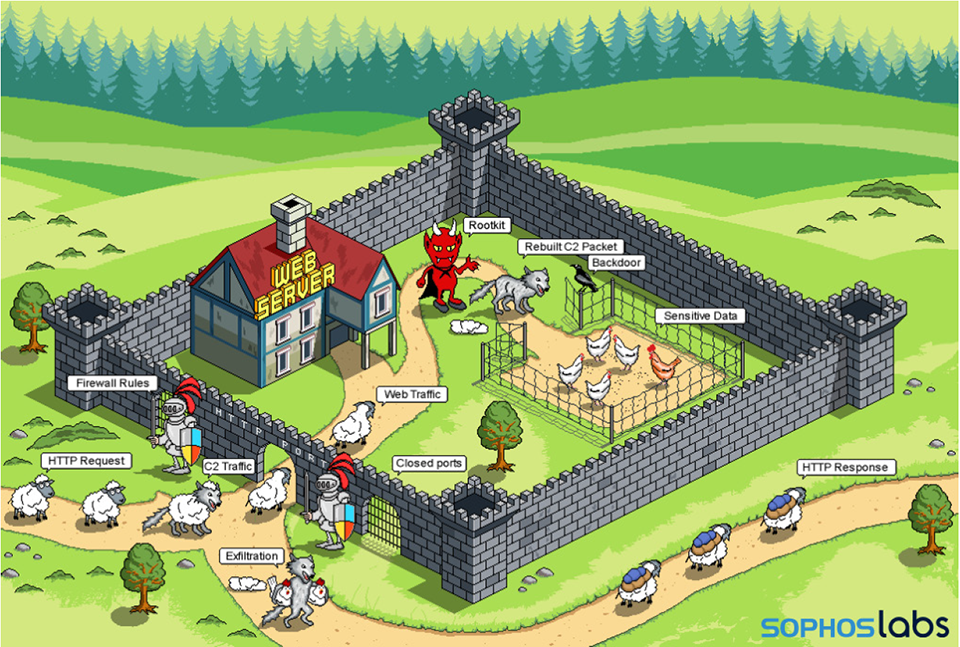

Иногда злоумышленники выбирают себе в качестве мишени серверы не потому что хотят сорвать быстрый джекпот или получать постоянный небольшой приток крипто-валюты - они хотят украсть хранящиеся на них данные. В 2020 году Sophos обнаружила атаки на серверы Linux с применением вредоносной программы, которую мы назвали «Cloud Snooper». Зараженные серверы, о которых идет речь, были размещены в кластерах облачных вычислений, а вредонос на них уклонялся от обнаружения с помощью умной системы перехвата сообщений и отправки CnC-команд по обычным HTTP-соединениям.

Рис.4. «Волк в овечьей шкуре» - метафорическая иллюстрация того, как вредоносная программа Cloud Snooper APT скрывала свои команды и извлекала данные под видом обычных HTTP-запросов и ответов с помощью инструмента, который отслеживал сетевой трафик и переписывал TCP/IP-пакеты в режиме реального времени

Исторически администраторы серверов не устанавливали продукты для защиты конечных точек на серверах, но с появлением такого рода атак общепринятые практики должны измениться.

Недооценивайте «потребительские» вредоносные программы на свой страх и риск.

Не все получают удары с применением уязвимости нулевого дня от спонсируемых государством хакерских группировок. Большинство атак включает в себя обычные вредоносные программы, доставляемые обычными способами – которые обычно включают в себя спам, фишинговые вложения или ссылки, а также большое количество поощрений для мишени открыть эти вложения. Sophos получает тысячи телеметрических срабатываний в месяц о таких обычных вредоносах, обычно свидетельствующих о том, что защищенный одним из наших продуктов компьютер заблокировал атаку.

На незащищенных компьютерах, где вредоносная программа может выполнить все свои действия, она составит профиль компьютера-жертвы, извлечет любые учетные данные или сохраненные пароли для веб-сайтов, которые управляют чем-либо ценным (обычно банковские или финансовые сервисы), затем отправит эту информацию своим операторам и будет ждать дальнейших инструкций, которые могут прийти через несколько секунд…или через несколько дней.

Но не позволяйте тому факту, что эти семейства вредоносных программ «обычные», вселить в вас ложное чувство безопасности. Эти «рабочие лошадки» среди вредоносов могут вызвать огромные проблемы, если им позволить делать свое черное дело. Как упоминалось ранее в нашем отчете - команда SophosLabs ведет список «Самых разыскиваемых» вредоносных программ, и на каждое такое популярное семейство в команде есть аналитики, которые специализируются на противодействии данному типу вредоносов. Мы составили краткое резюме по некоторым из них.

Dridex и Zloader.

Одним из наиболее распространенных типов вредоносных программ являются загрузчики. Загрузчики нацелены на доставку других вредоносных программ от имени операторов вредоносов или их аффилированных лиц. Семейства вредоносных программ Dridex и Zloader являются зрелыми, устоявшимися платформами загрузчиков. Злоумышленники используют эти вредоносы для сбора информации о целевой системе и отправки ее преступникам, которые могут на досуге решить, какие компоненты или новые вредоносы они будут доставлять, на основании информации, полученной от загрузчика.

Основная функция загрузчика Dridex заключается в том, чтобы связаться со своим CnC-сервером, получить один или более зашифрованный полезный груз и развернуть его. Аналитикам очень трудно получить этот груз, потому что хакеры обычно распространяют их только по мере необходимости - например, для установки на машину жертвы скрытого VNC (приложение для дистанционного управления) или прокси-сервера. Такая установка дает злоумышленникам возможность выполнять операции в контексте пользовательского устройства и получить доступ к ресурсам системы жертвы, которые не доступны напрямую из свою собственной системы.

Серверная логика, определяющая, что происходит во время заражения, может быть непостижимой, но мы можем понять некоторые правила, потому что ботнеты стремятся избегать заражения компьютеров, используемых аналитиками вредоносного ПО. Бот посылает своему оператору список установленных на системе жертвы программ, и если там есть инструменты анализа или компоненты виртуальных машин, то цель игнорируется. В случае с Zloader операторы ботнета распространяют вредоносную программу посредством спам-сообщений, а если процесс заражения не завершается в течение 8-12 часов после получения жертвой спама - они перестают попытки посылать команды загрузчику.

Подходящая для атаки машина должна быть действительно «чистой», но и не слишком чистой. Пустая свежая установка Windows атакующим не интересна, но также подозрительна и очень забитая машина с большим количеством инструментов.

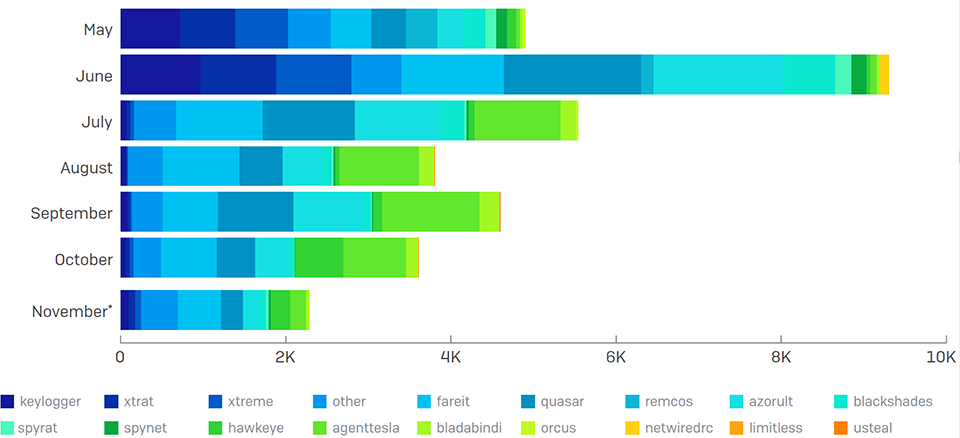

Рис.5.Agent Tesla и RATicate

Мы пропускаем все вновь обнаруженные образцы троянов удаленного доступа через нашу внутреннюю песочницу. В на рис.5 показано, сколько новых, уникальных образцов, с которыми мы столкнулись за семь месяцев и которые позже были отнесены к одному из 18 наиболее распространенных семейств RAT, разбитых по названию семейства и месяцам. * Частичные данные за месяц.

Трояны удаленного доступа, или RAT и инфо-стилеры являются одной из старейших форм вредоносного ПО. Как и предполагает название - RAT предлагают злоумышленнику возможность управлять зараженным компьютером удаленно. Инфо-стилеры также соответствуют названию занимаясь кражей и извлечением учетных данных, сертификатов и других критичных данных. Двое из «самых разыскиваемых» семейств, с которыми мы имели дело за последний год - это инфо-стилер Agent Tesla и троян RATicate

Как и загрузчики, RAT также обычно имеют механизмы доставки дополнительной полезной нагрузки, в том числе и возможности обновления версий. Мы наблюдали, как RATicate распространял другие вредоносные программы - в том числе Agent Тесла. Это семейство RAT обслуживалось или общалось с одними и теми же IP-адресами и CnC-серверами, что намекает на связь между группами атакующих и общую систему управления.

Конец Trickbot.

Trickbot активно проявлял себя по крайней мере четыре года. Печально известный ботнет стал пионером многого из того, что сейчас является обычным поведением вредоносов: например, он общался со своей CnC-инфраструктурой с использованием TLS. Trickbot участвовал в нескольких громких кибер-атаках шифровальщиков и представляет собой компетентный похититель аккаунтов сам по себе.

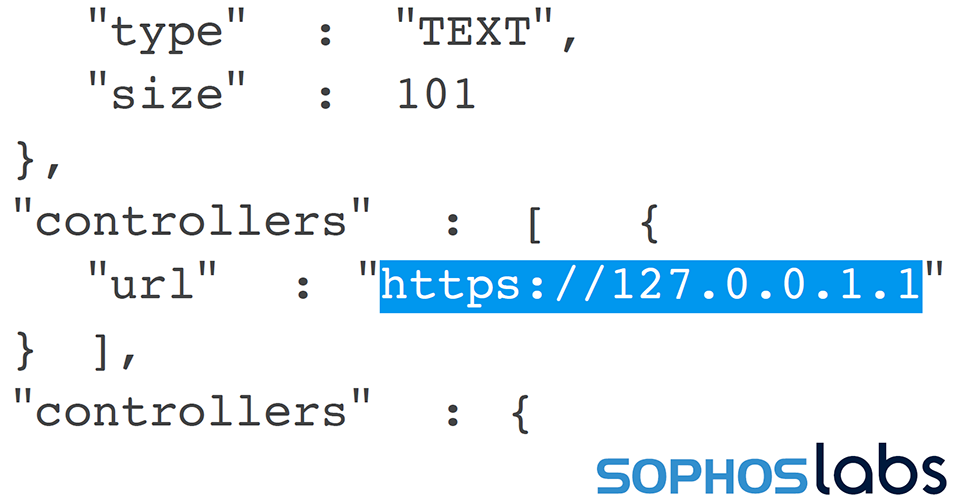

Рис.6.Активность Trickbot прекращается одной строкой кода

В октябре 2020 года компания Microsoft и Министерство юстиции США объявили, что они захватили несколько серверов и через систему управления ботнета отправили команду, которая заставила около 90% сети прервать любую связь с CnC-инфраструктурой.

Следователям удалось загрузить взломанную конфигурацию в инфраструктуру Trickbot, которую загрузил каждый клиент. В конфигурации адрес CnC-сервера ботнета был настроен на локальный адрес зараженной машины. Из-за этого вредонос потерял контакт с реальными CnC-серверами и больше не мог извлекать полезную нагрузку или получать команды.

Это мероприятие сильно повлияло на деятельность Trickbot, но, как ожидается, они в конце концов вернутся к «нормальному» функционированию.

Механизмы доставки.

Существует ограниченное количество способов, с помощью которых вредоносные программы или злоумышленники могут добраться до целевой машины или проникнуть в сеть жертвы. Большинство атак вредоносного ПО следуют хорошо проторенной дорогой, которая может включать в себя использование электронных писем, содержащих ссылки на вредоносный файл или вложение. Атакующий может также играть более активную роль взламывая RDP или другие уязвимые сервисы, расположенные на периметре сети с доступом к публичному интернету.

RDP, вектор атаки #1 для выкупа.

Протокол удаленного рабочего стола Windows Remote Desktop Protocol, или RDP, является стандартной службой, доступной во всех текущих версиях Windows. RDP позволяет IT-администраторам или пользователям компьютеров простейшим образом входить в систему удаленно, что очень полезно, особенно в условиях пандемии - когда все внезапно вынуждены работать из дома. К сожалению, за последние три года хакеры все чаще злоупотребляют этой стандартной системой удаленного доступа как способом получения плацдарма в сети жертвы и нанесения крупного ущерба предприятиям, зарабатывая на этом все больше и больше денег.

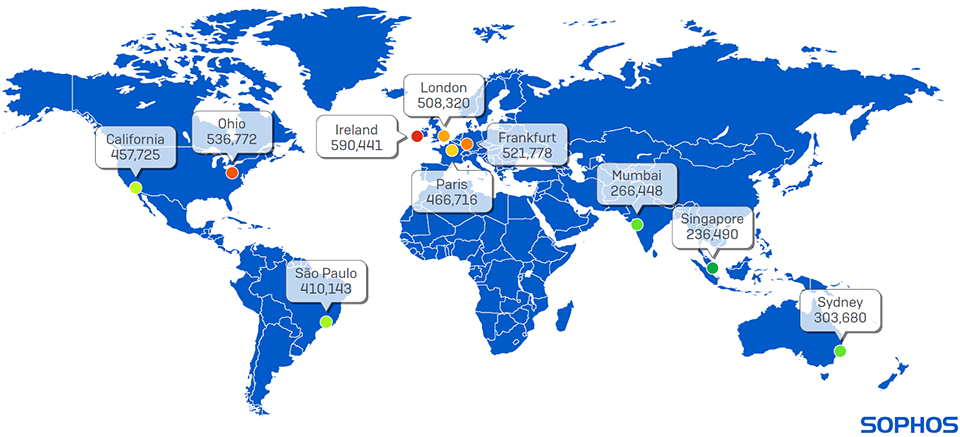

Рис.7.Количество логинов по RDP на ханипоты

Мы разместили ловушки в дата-центрах по всему миру и позволяли злоумышленникам пытаться прорваться внутрь. Машины в ханипотах были обнаружены «органично», без какой-либо рекламы. Эта карта иллюстрирует количество атак за месяц с разбивкой по местоположению ловушки.

Эффект локдауна из-за эпидемии COVID-19 только усугубил проблему, так как все большее количество организации и работников вынуждены в силу обстоятельств полагаться на RDP чтобы продолжать свою деятельность. Основной риск здесь заключается в том, что RDP никогда не предназначался для настолько широкого и открытого использования. Если пароль RDP слабый, легко угадывается или подбирается брутфорсом – злоумышленник получает отличную возможность закрепиться в сети и впоследствии осуществить любой вид кибер-атаки.

Исследователи Sophos сообщают, что RDP остается одной из главных первопричин атак шифровальщиков. Совет IT-менеджерам остается прежним: RDP никогда не должен светиться в публичном интернете, должен быть размещен за VPN или другим сервисом с нулевым уровнем доверия. Администраторы должны укреплять политики паролей Windows, применять более длинные пароли и многофакторную аутентификации с помощью физических ключей или специальных приложений.

В ходе проведенных до введения локдауна исследований команда Sophos установила ханипоты в 10 дата-центрах по всему миру чтобы лучше понять, насколько серьезна проблема с RDP. В течение 30-дневного периода, ловушки получали в среднем 467 000 попыток входа по RDP - или около 600 попыток в час - в каждой точке. Исследования показали, что количество атак подбором пароля на каждый ханипот неуклонно росло по частоте и количеству, пока мы, наконец, не выдернули штепсель.

Топ-5 логинов по брутфорсу паролей.

|

Логин |

Проваленные попытки входа |

|

Administrator |

2,647,428 |

|

Admin |

376,206 |

|

User |

79,384 |

|

smm-user |

53,447 |

|

test |

42,117 |

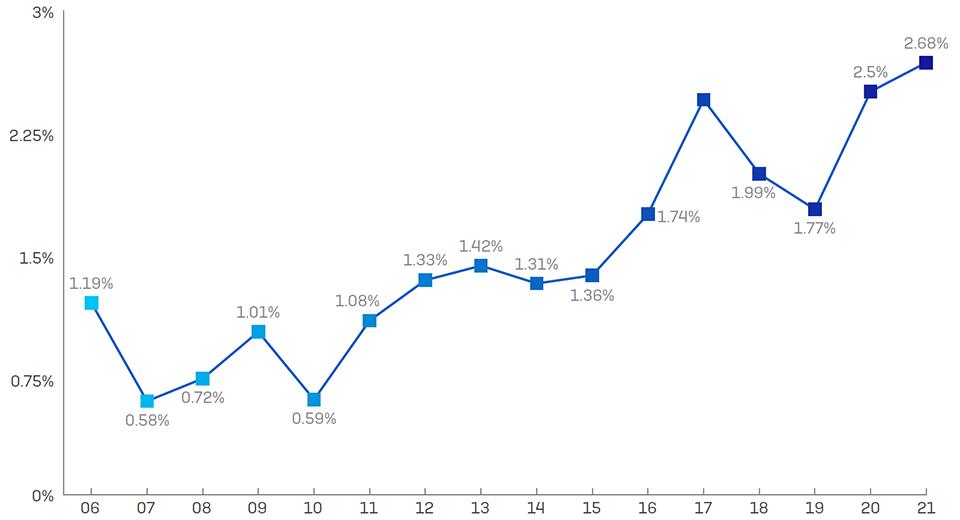

Компрометация и подделка деловой почты.

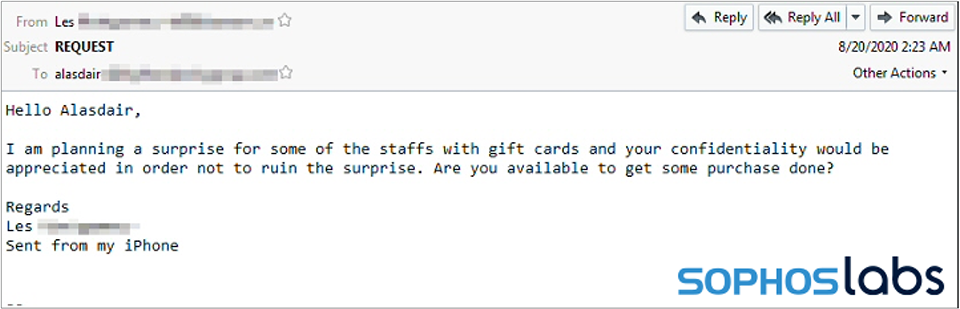

Компрометация деловой почты (BEC) - это формальное название для определенного вида спама, который направлен на финансовое мошенничество. В BEC-атаке спамер посылает сообщения, которые были составлены как будто они происходят от высокопоставленного руководителя компании, который обращается к работнику более низкого уровня для осуществления какого-нибудь финансового перевода или совершения крупной покупки от имени компании. Злоумышленник может сделать это путем подмены внешнего вида внутренних электронных писем или может попытаться взять под контроль учетные записи на почтовом сервере организации и использовать эти учетную запись для отправки мошеннических запросов.

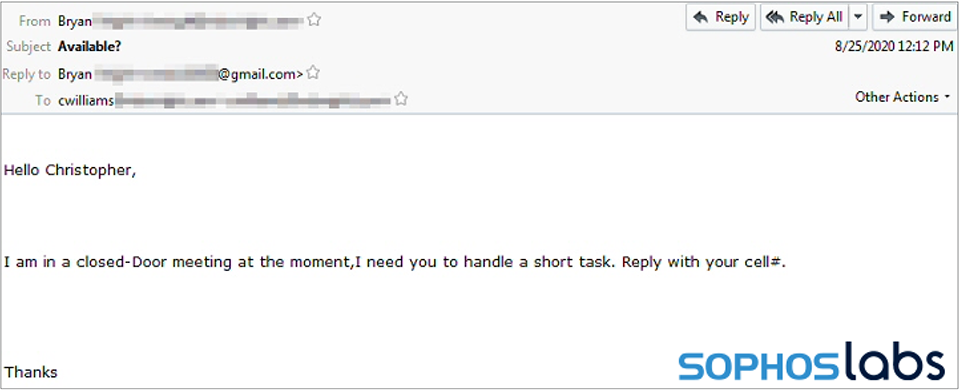

Рис.8.Пример подделки деловой переписки

В этом реальном примере мошенник представляется руководителем, который просит сотрудника отреагировать на срочный запрос. Электронное письмо имеет адрес Reply-To (из аккаунта Gmail) отличный от адреса в заголовке From:. Это явный признак неприятностей, и его можно отследить если жертва обращает внимание на почтовые заголовки.

Атакующие выдают себя за руководителя и могут попросить работника-жертву купить дорогие подарочные карты или ускорить какую-то финансовую операцию. Атаки, как правило, в высшей степени таргетированы на конкретных лиц и организации. Скомпрометированные сообщения электронной почты не похожи на вредоносный спам, они не следуют никаким шаблонам, часто не содержат вложений или вредоносных ссылок и пытаются выглядят так, как будто они появились внутри целевой организации, а иногда даже включают в себя типичные для организации почтовые «подписи» или другие элементы, которые могут быть знакомы сотрудникам, чтобы сделать их более убедительным для цели чем обычный спам.

Рис.9.После того, как цель приняла первоначальный запрос, мошенник развивает успех - предоставляя предлог, который кажется правдоподобным

Мошенничество с BEC основано на том, что объект мошенничества (работник) физически удален от субъекта аферы (исполнительный директор). Успех тут также зависит от того, насколько быстро будет действовать жертва, прежде чем кто-либо сможет выяснить что происходит и остановить работника от покупки чего-либо или осуществления банковских переводов. В том числе, мошенники могут прислать сообщение когда уверены, что руководитель не в офисе.

Подобного рода мошеннические запросы часто включают в себя некоторое взаимодействие между злоумышленником и целью. Беседа может начаться с простого запроса и включать в себя целый ряд сообщений, которые в конечном итоге приводят к «просьбе» совершить покупку под правдоподобным предлогом.

Рис.10.Продолжение атаки

В какой-то момент во время атаки мошенник просит нечто за гранью здравого смысла, например сделать внезапный крупный банковский перевод на незнакомый жертве счет. Это дает еще одну возможность настороженному сотруднику задаться вопросом о характере данного общения: зачем понадобилась руководителю фотография обратной стороны подарочной карты с затертым PIN-кодом, если их будут раздавать в качестве подарков?

Когда большинство из нас работало в офисах, физическая близость между целью и объектом атаки быстро делала аферу очевидной, но текущая распределенная рабочая среда, когда руководство и работники вряд ли будут находиться в одной комнате, исключает возможность быстро подойти и попросить подтвердить запрос.

BEC-мошенничество существовало и до эры COVID-19, но поскольку все больше людей работают дистанционно - мошенники процветают. Это особенно оскорбительный вид аферы - атака через лучшие побуждения людей, которые просто хотят быть полезными и сотрудничать с начальством. Если вы сталкиваетесь с подобной электронной почтой, доверьтесь своему чутью и поговорите с начальством напрямую или попросите совета у кого-нибудь - чем больше реальных сотрудников будут вовлечены в обработку этих запросов, тем больше вероятность обнаружения аферы до того, как будет нанесен ущерб.

Странная наука: ретро-глюк Office снова наносит удар.

Когда речь идет о вредоносных офисных документах и эксплоитах, которые они пытаются распространять - старые фокусы используются снова и снова, исчезают после очередного обновления Microsoft - а затем снова выплывают. В течение многих лет исследователи SophosLabs отслеживали, как злоумышленники встраивают широкий и быстро меняющийся ассортимент эксплоитов в офисные документы. Вновь выявленные уязвимости часто обретают популярность среди преступников, использующих вредоносные документы как способ доставки вредоносных программ, потому что не все устанавливают патчи. Часто командам безопасности требуется некоторое время, чтобы создать эффективную защитную сеть, основанную на поведенческом анализе или других индикаторах компрометации этого вектора атаки.

Большинство вредоносных документов, которые мы видели в прошлом году, были построены с использованием инструментов, называемых «билдеры», которые дают злоумышленникам буквально меню с настройками, которое позволяет выбрать какой именно эксплоит(ы) вложить во вредоносный документ. По мере того, как инструменты защиты конечных точек становятся все более совершенными в выявлении этих современных эксплоитов – это обычно встроенный в документ скрипт – разработчики вредоносных документов нашли очень, очень старую ошибку, которая помогает скрыть макросы или другой вредоносный контент в офисных документах.

Эта ошибка известна как эксплоит «VelvetSweatshop», хотя на самом деле это вовсе не эксплоит. На самом деле, VelvetSweatshop был представлен компанией Microsoft в Microsoft Office 2003, хотя мы не видели случаев злоупотребления до 2013 года, когда книги Excel, использующие уязвимость CVE-2012-0158, были замаскированы с помощью VelvetSweatshop. Файл Excel или Word с пометкой «только для чтения» - это просто защищенный паролем «по умолчанию» документ, или - вы угадали - VelvetSweatshop.

В этом году мы видели много вредоносных электронных таблиц Excel, в которых эта техника используется как способ уклонения от обнаружения угроз. Из-за шифрования настоящее вредоносное содержимое скрыто сильным шифром, который сканеры не могут взломать и просканировать если не поддерживают используемые злоумышленниками новейшие алгоритмы дешифрования. Благодаря использованию пароля «по умолчанию» Excel открывает декодированное содержимое без запроса пароля, поэтому с точки зрения исполнения шифрование прозрачно. Программы безопасности конечных точек внедрили поддержку шифрования и «пароля по умолчанию», но злоумышленники находят новые криптографические алгоритмы, которые реализуют тот же функционал но (пока) не поддерживаются антивирусными программами.

Было большим сюрпризом обнаружить настолько старый баг, что, если бы он был человеком - то был бы на последнем курсе института. Но совсем неудивительно что производители вредоносных документов попытались им воспользоваться.

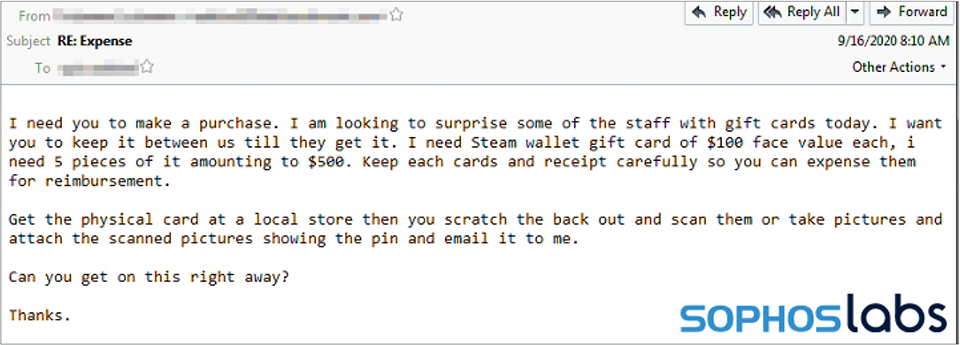

Информационная безопасность: 20-летняя ретроспектива

В то время как годовой отчет дает нам возможность оглянуться на значительные события прошедшего года, мы подумали о том, чтобы посмотреть глубже – на последние два десятилетия – и создать контекст для того, как мы оказались в нашем нынешнем ландшафте угроз. Начало тысячелетия знаменует собой веху, когда информационная безопасность стала профессиональной дисциплиной и признанной индустрией. Этот временной график угроз и событий представляет собой значимые, репрезентативные моменты в эволюции поведения кибер-угроз.

Поскольку как предприятия, так и частные лица начали использовать интернет для бизнеса и развлечений, крупные сети стали мишенью для плодовитых червей - самораспространяющихся вредоносных программ. В совокупности, черви заразили десятки миллионов компьютеров по всему миру и нанесли ущерба более чем на $100 млрд.

Рис.11.20-летняя ретроспектива эволюции вредоносного ПО

2000-2004: Эпоха червей.

- 2000 ГОД – ILOVEYOU.

Червь ILOVEYOU использовал подход социальной инженерии, который актуален даже сегодня: он распространялся в качестве вложений по электронной почте и в конце концов заразил около 10% всех компьютеров с ОС Windows, подключенных к интернету.

- Июль 2001 – CodeRed

Названный в честь аромата Mountain Dew, который его разработчики пили в то время, CodeRed использовал уязвимость переполнения буфера в IIS, чтобы распространять себя и портить сайты. За месяц он обзавелся обновленной версией, которая установила бэкдоры на компьютеры в сети.

- Август 2001 - CodeRed II

- Сентябрь 2001 – Nimda

- Январь 2003 - SQL Slammer

Размером всего в 376 байт, Slammer использовал переполнение буфера в приложениях баз данных Microsoft. Удваивая количество заражений каждые 8,5 секунд, Slammer остановил функционирование большей части интернета всего за 15 минут.

- Август 2003 – Blaster

Blaster был создан путем реверс-инжиниринга патча Microsoft за пару месяцев до первого «патча по вторникам». Он эксплуатировал уязвимость переполнения буфера в службе RPC Windows XP и 2000 систем и запускали DDoS атаку на windowsupdate.com, если дата была больше 15, или месяц был сентябрь или позже.

- Август 2003 - Welchia

- Август 2003 - Sobig

- Октябрь 2003 - Sober

- Январь 2004 - Bagle

- Январь 2004 – MyDoom

По оценкам, 25% всех писем, отправленных в 2004 г., были отправлены с помощью червя MyDoom, который рассылал сам себя по электронной почте и проводил в DDoS-атаки.

- Февраль 2004 - Netsky

- Апрель 2004 - Sasser

2005-2012: Эпоха монетизации вредоносного ПО.

Примерно до 2005 года инциденты с вредоносным программным обеспечением в основном имели под собой любопытство или жажду разрушения. Позже доминировали ботнеты, стала цениться скрытность и возможности монетизации. В эту эпоху также начался так называемый «лекарственный спам». Эксплойты, использующие программные уязвимости, стали ключевыми компонентами вредоносных программ, которые разворачивали вредоносную рекламу. Где бы ни был были возможности получения финансовой выгоды – кибер-преступники их использовали.

- 2006 - Rx Spam

То, что было просто раздражающим (или способом распространения червей), стало прибыльным бизнесом по продаже в основном поддельных рецептов лекарств, рекламируемых через спам. Предполагается, что фарма-спаммеры заработали миллиарды долларов, продавая лекарства, которые большинству людей можно было бы получить, просто сходив на прием к врачу.

- 2007 - Storm

- 2007 - Zeus

- 2008 - Conficker

Conficker быстро заразил миллионы компьютеров по всему миру, но атака не приводила к серьезным повреждениям. Мы до сих пор не знаем настоящую цель этого червя, но тысячи хостов остаются зараженными и по сей день - трафик Conficker регулярно обнаруживается как часть «фоновой радиации» интернета.

- 2009 – Stuxnet

Stuxnet стал одним из первых образцов цифрового оружия, предназначенного для атаки на физические системы: Иранские центрифуги для обогащения ядерного топлива. Несокрушимое наследие Stuxnet в том, что он открыл двери к использованию вредоносных программ в качестве инструмента войны.

- 2010 - Набор эксплоитов «Blackhole»

Наборы эксплоитов - инструменты, нацеленные на уязвимости в программном обеспечении – связывают различные части экосистемы кибер-преступности вместе. «Криминальное ПО как услуга» родилось когда создатели Blackhole начали предлагать свои услуги за плату всем желающим.

2011 - Malvertising

C 2013 – 2020: Эпоха шифровальщиков.

Шифровальщики – короли современности. Черви, банковские трояны, вредоносная реклама и спам сохраняются, но ничто не приблизилось к разрушительной силе вымогательства через шифрование данных. Ущерба от атак шифровальщиков за последние семь лет измеряется в триллионах долларов. Скорее всего шифровальщики также стали первым видом вредоносных программ, которые послужили причиной смерти человека. Более того - многие из сегодняшних угроз, в конечном счете приносят с собой шифровальщика и, как и появление наборов эксплоитов, это обеспечивает ускорение развития и без того процветающей экосистемы кибер-преступлений.

- 2013 - Утечки Сноудена

- 2013 - CryptoLocker

За время своего недолгого существования CryptoLocker обеспечил будущих преступников выигрышной формулой через соединение двух модных технологий: шифрования и крипто-валют. Ландшафт угроз был навсегда изменен CryptoLocker и его последствия все еще чувствуются сегодня. Через три месяца после запуска на используемый в CryptoLocker кошелек bitcoin было переведено почти 30 миллионов долларов.

- 2014 - POS-вредоносы

- 2016 - Mirai

- Май 2017 - WannaCry

WannaCry, самый известный гибрид шифровальщика и червя, продемонстрировал (опять же), каким может быть ужасным провал в установке патчей. Он был построен на эксплоитах, украденных из АНБ и опубликованных хакерской группой Shadow Brokers. Атаки даже заставили Microsoft выпустить внеплановые обновления для неподдерживаемых продуктов.

- Июнь 2017 - NotPetya

NotPetya остановил деятельность некоторых из крупнейших в мире судоходных и логистических компаний, которые, по имеющимся сведениям, понесли ущерб более $10 млрд. Некоторые из пострадавших компаний все еще не полностью оправились.

- 2018 - атаки Magecart

- 2019 - шифровальщики с двойным вымогательством

В кибер-атаке на город Йоханнесбург, Южная Африка преступники, стоящие за шифровальщиком Maze, стали пионерами в использовании двойного вымогательства. Они не только зашифровали данные, но также угрожали публиковать украденные данные, если компании не заплатят. Эта тактика была широко скопирована множеством хакерских групп как средство борьбы с наличием у жертв бэкапов.

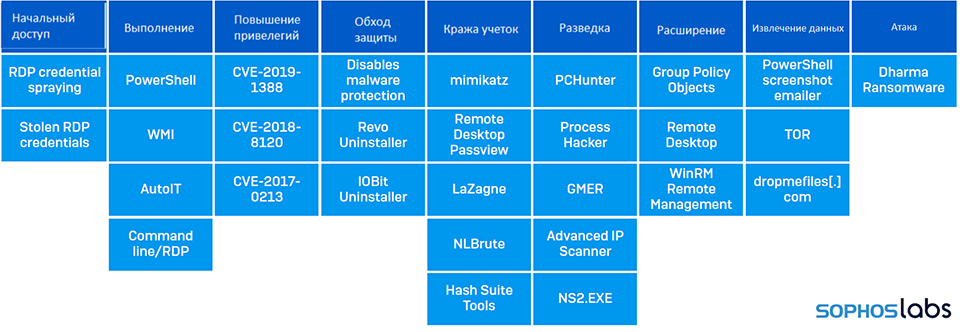

- 2020 – APT-тактики от злоумышленников

Адаптация инструментов и тактик спонсируемых государством хакеров, начавшееся в последние пару лет, вошло в мейнстрим в 2020 году. Профессиональные банды киберпреступников используют комплексные инструменты, такие как Cobalt Strike, с разрушительным эффектом, в то время как некоторые группы (Dharma) комбинируют их в наборы и продают новичкам.

COVID-19 умножает мощь кибер-атак.

COVID-19 оказал огромное влияние на все аспекты кибер-безопасности. Злоумышленники увлеченно бросились атаковать толпы новых удаленных работников. И без того высокий уровень тревоги и страха, пронизывающий общественную сферу, только усугублялся волнами спам-кампаний, атак шифровальщиков на ослабленные или разрушенные институты и гражданское общество, которые и без того находились под финансовым давлением, и всевозможным мошенничеством с использованием дефицита всего на свете - от средств индивидуальной защиты до туалетной бумаги.

Корпоративный периметр теперь у вас дома.

Нормальность закончилась в марте 2020 года, когда все, кто мог работать дистанционно, и студенты практически всех уровней были отправлены домой в отчаянной попытке остановить распространение коронавируса и снять давление на переполненные больницы. Внезапно, мы стали не столько «работать дома», сколько жить на работе.

Многие пытались найти новую нормальную жизнь не имея возможности добраться до офиса. Спрос на VPN и многофакторную аутентификацию резко возрос. Ноутбуки стали редким товаром. Zoom за два месяца вырос на столько, на сколько в нормальном режиме вырос бы за десять лет. И параллельно Microsoft, Adobe, Apple и Google выпускали новые и новые обновления для множества платформ.

Рис.12.По всему миру значительная часть спам-сообщений в течение нескольких недель после введения карантина упоминала COVID-19 или Коронавирус

COVID-19 превратил нас всех в собственные IT-отделы, управляющие патчами, обновлениями безопасности и решающими проблемы подключения, которые не позволяли нам попасть на собрания, а детям - посещать виртуальные занятия. Повысился спрос на гарнитуры, микрофоны, лучшее освещение и систему безопасности как сетей, так и конечных точек. Это также означало, что даже маленькие дети пройдут ускоренный курс фишинга, спама, онлайн-троллей, кибер-буллинга и вредоносных программ, замаскированных под бесплатную копию любимой игры.

Это было нелегко, и мы все еще не вернулись обратно в февраль 2020, но многие поняли что «новая нормальность» может быть, в некотором роде, улучшением. Много фирм решили продолжить удаленную работу даже после окончания карантина, что может принести значительную пользу как для окружающей природе, так и качеству жизни людей.

По мере того, как рабочие периметры растягиваются, расширяются и охватывают большие объемы удаленной рабочей силы, обстоятельства усиливают роль безопасности домашних сетей как последней линии защиты бизнеса. Модем в шкафу прихожей теперь является периметром сети и нам требуется переосмыслить вопрос обеспечения этой структуры глубокой защитой.

«Криминальное» ПО как услуга.

Может быть полезным рассматривать разработчиков вредоносного ПО как форму стартапа в сфере разработки программного обеспечения. Сперва никому неизвестные, успешные разработчики в конце концов получают лояльных последователей. Бизнес-модели злоумышленников аналогичны моделям легального программного обеспечения.

Термин «Криминальное ПО» намеренно широкий; некоторые создатели вредоносных программ или средств доставки не продают свой продукт целиком, а лицензируют его - как вы можете купить лицензию на один год для Adobe Creative Suite. Мы назвали эту бизнес-модель "crimeware-as-a-service," (CaaS), и, похоже, это - новая норма.

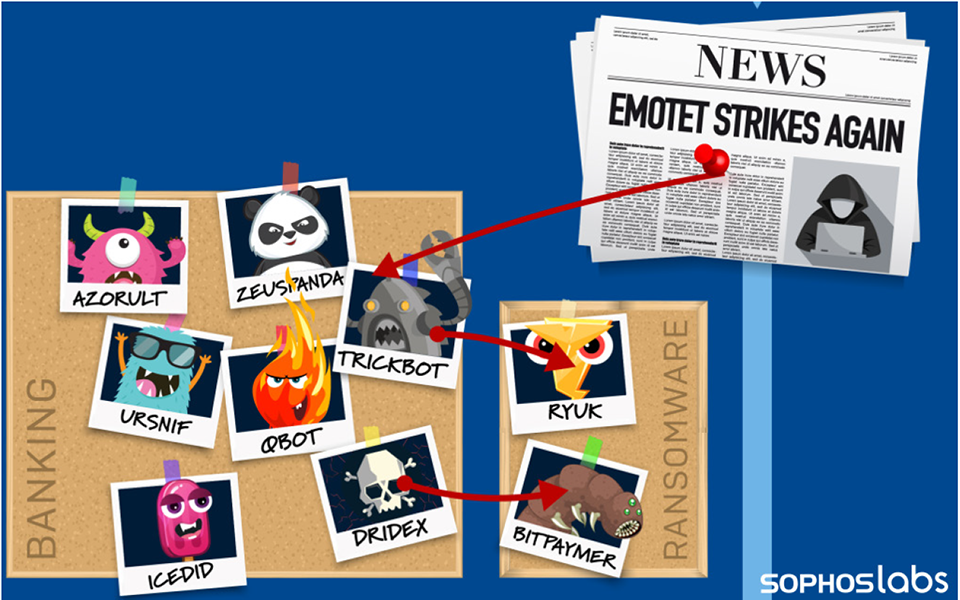

Одним из наиболее известных примеров CaaS является Emotet. Доставляющий спам троян существует в течение долгих лет, и, похоже, ставит во главу угла «плавный» опыт для новых потенциальных преступников. Emotet является одним из классов вредоносных программ, которые исследователи в области безопасности называют загрузчиками. Emotet существует в первую очередь для доставки других вредоносных программ на компьютер жертвы. Он выполняет эту работу с помощью сложной сети, которая рассылает вредоносные спам-сообщения большому количеству целей.

Рис.13. Emotet и его «коллеги»

Emotet, однако, прошел через два темных периода в этом году. Вредоносная программа потеряла связь со своими CnC-серверами почти на пять месяцев, в течение которых спам от Emotet полностью испарился. В июле же спам от Emotet возобновился.

Шифровальщик Dharma - еще одна вредоносная программа CaaS. В отличие от своих более жадных конкурентов Dharma поддерживает фиксированную небольшую сумму выкупа. Причина кроется в бизнес-модели Dharma: это шифровальщик с обучением для начинающих кибер-преступников, которым нужно понять основы. Эти преступники платят, по сути, за подписку плата за получение вредоноса от создателей Dharma и делят с ними доходы от любых атак. По мере того, как атакующие делятся на специальности и под-специальности, кажется что бизнес-модель, в которой преступники работают с независимыми подрядчиками, фрилансерами и партнерами останется с нами надолго.

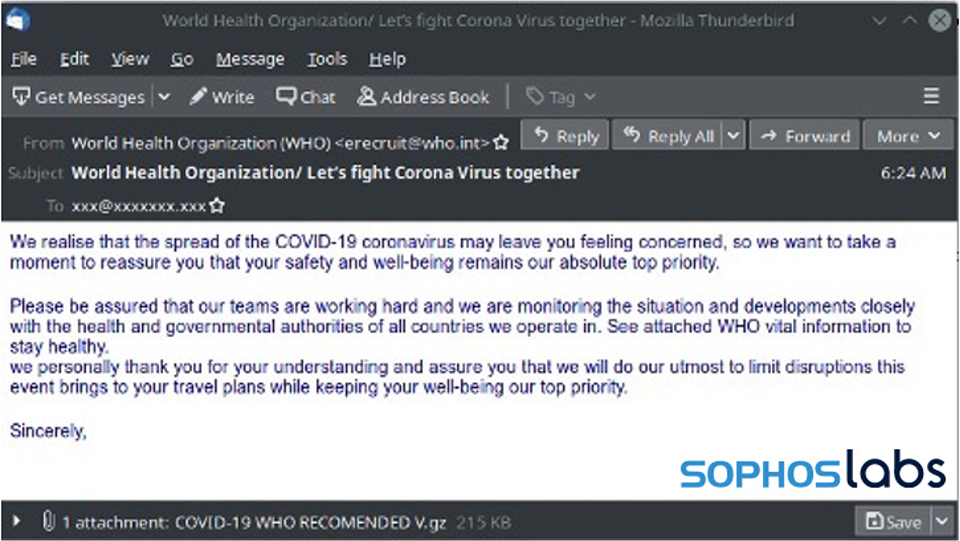

Спам, аферы и нарушенные обещания.

Локдауны по всему миру сопровождались потоком афер и спама по электронной почте. Наиболее эффективные спам-кампании создают ощущение срочности требования чтобы жертва действовала согласно запросу. Это хорошо известный психологический трюк, потому что если вы уделите пару минут чтобы обдумать содержание спам-сообщения, наверняка станет понятно что это подделка. Если спамер сможет вызвать страх – жертва начнет действовать прежде, чем думать и попадет в ловушку. В пандемию все уже и так были на нервах, так что спамерам даже не пришлось особо стараться.

Рис.14.Спам от имени ВОЗ

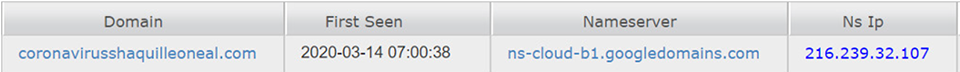

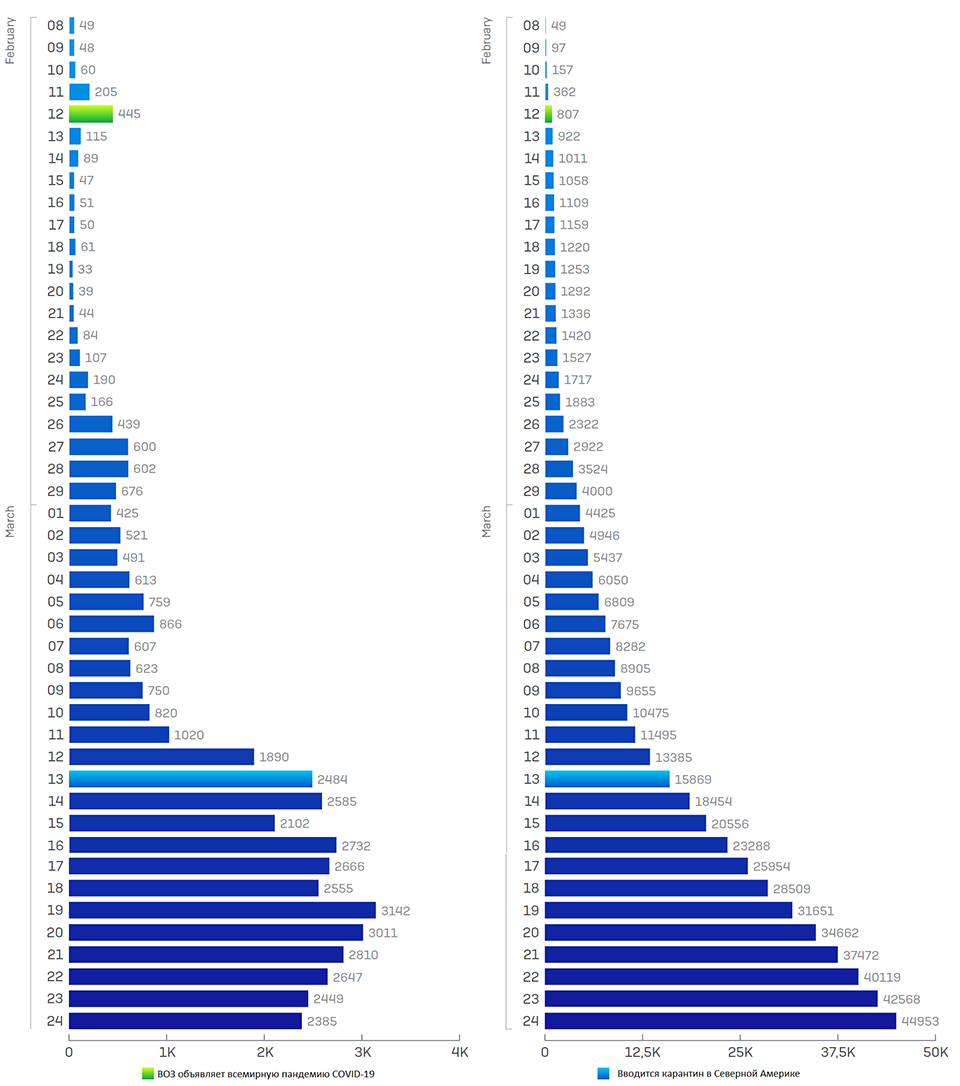

Через несколько недель после начала локдауна мы решили взглянуть на еще один растущий феномен: регистрации доменов. В течение нескольких недель люди регистрировали тысячи новых доменных имен в день, которые содержали любую комбинацию строк COVID-19, Corona, или virus.

Рис.15.Свежие коронавирусные домены

Некоторые из этих сайтов были явными шутками, в то время как другие были подозрительно похожи на адреса настоящих региональных или национальных органов здравоохранения. Мы также искали домены и поддомены, связанные с COVID-19, в журналах прозрачности TLS-сертификатов. Журналы прозрачности сертификатов полезны для отслеживания поддоменов, имеющих собственные TLS сертификаты - данные, которые не отображаются в сырых регистрационных данных домена - и доменных именах.

Рис.16.В первые месяцы кризиса COVID-19 люди регистрировали тысячи доменов в день, имена которых содержали строку "COVID-19" или "corona", и лицензировали по крайней мере столько же TLS-сертификатов.

Рис.17.Регистрация сертификатов TLS с упоминанием пандемии происходила примерно в то же время, что и регистрация доменов

В марте мы наблюдали в среднем более 200 запросов на сертификаты в день, и показатель продолжал расти в последующие месяцы. К июню средний показатель достигал 625 в день. На пике - в октябре - это число составило 951 новый сертификат TLS ежедневно.

Большинство из этих доменов продолжают оставаться легальными и не используются в кибер-атаках, хотя многие из них остаются пустыми и не имеют содержимого - признак того, что владелец может придерживать эти домены на будущее для проверок репутации.

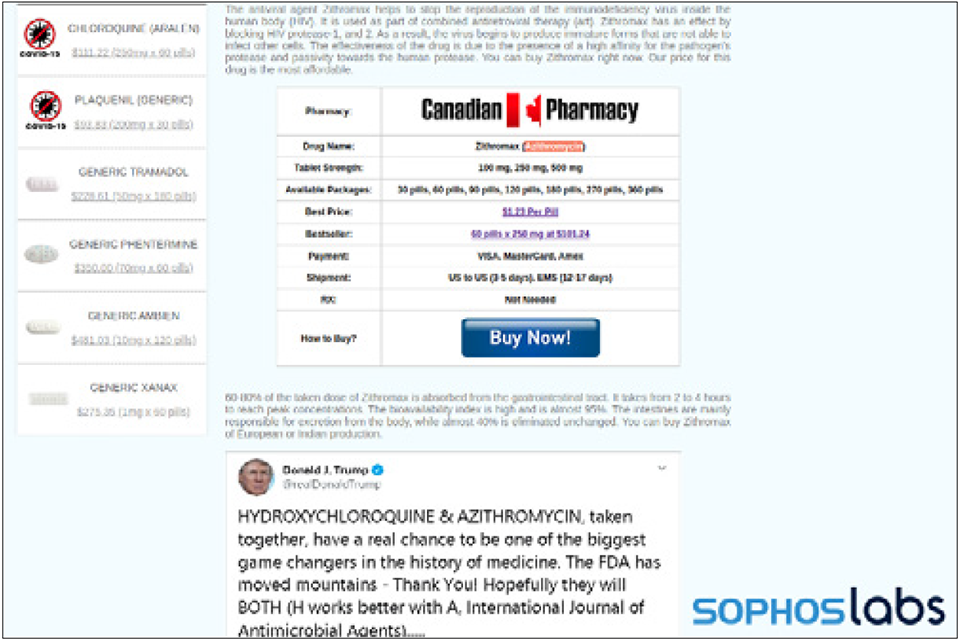

Рис.18.Даже печально известные мошенники-продавцы таблеток не могли устоять перед новым чудесным трендом Твиттера и разместили в своей рекламе твиты Трампа.

Небольшой процент (менее одного процента) был идентифицирован как связанный с фишинговыми или вредоносными программами. Многие из них эфемерны, с именами хостов, которые не могут быть решены уже через день.

Удаленная работа повышает роль безопасности облачных вычислений.

Наша работа, учеба, мероприятия, конференции и развлечения, возможно, изменились навсегда, и облачные вычисления стали необходимым элементом этого стремительного перехода, и тут мир столкнулся со множеством проблем.

Чрезмерное предоставление прав доступа, ограниченная видимость активов и ресурсов в облаке и отсутствие аудита может сделать облачные среды более уязвимыми для кибер-угроз, а вредоносные программы - такими же опасными в облаке, как вне его. К примеру майнеры крипто-валют - это растущая проблема в облаках. Тяжелые процессы майнера достаточно опасны, когда они выполняются на физических машинах и повышают счета электричество, но они создают еще более болезненный побочный эффект, когда они работают на системах облачных вычислений: клиент получает счет от поставщика облачных услуг за циклы процессора, потребляемые виртуальными рабочими станциями при выполнении тяжелой математики, необходимой для получения копеечных сумм в крипто-валюте.

Кроме того, многие рассеянные по стране удаленные работники были поражены атаками шифровальщиков, когда преступники шифровали всю по облачную инфраструктуру вместе с физическими машинами. В конце концов, вымогатели могут шифровать виртуальные жесткие диски или хранилища объектов так же просто, как и физические хранилища. Организации, чье облако атакуется шифровальщиком, пострадают не только выкупа, но и от счетов за использованные шифровальщиком процессорные циклы.

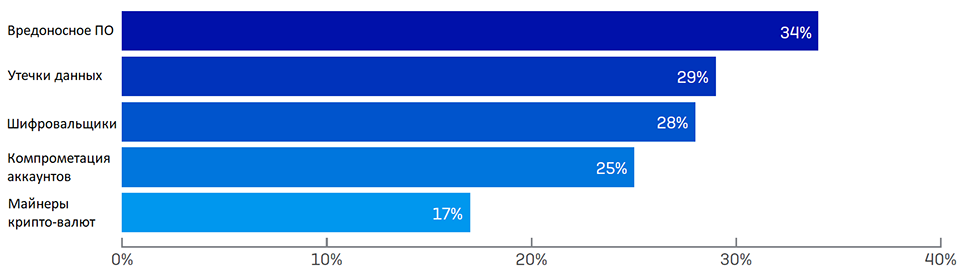

Рис.19.Организации, пострадавшие от кибер-атак в 2020

В рамках составления отчета «Cloud Security Report 2020» компания Sophos опросила более 3500 IT-специалистов об их опыте использования облачных технологий и обнаружила, что многие из проблем безопасности физических сетей перешли и в виртуальные.

На карантине IT-отделы нуждались в организации виртуальной службы технической поддержки, потому что они укомплектовывали реальную службу до этого, а многие рабочие места оказались закрыты. Эти крупные перемены происходили в три волны.

В первые несколько недель после начала локдауна начала формироваться первая волна - волна доступа. Миллионы работников, внезапно оказавшись не в состоянии прийти на свое рабочее место, нуждались в доступе к ресурсам внутри сети своей организации. Быстро растущий спрос на виртуальные частные сети или другие сервисы доступа нулевого доверия привел к перегрузке существующих ресурсов. Наряду с VPN, организации обнаружили, что им необходимо внедрять новые брандмауэры и другие устройства безопасности, развернуть современные унифицированные системы управления угрозами в дополнение к рудиментарным брандмауэрам 3-го уровня, предоставляемым облачными службами.

В мире до COVID-19 VPN использовали умеренно, больше для путешествующих работников или в крайних случаях. Когда март превратился в май, а затем в июнь, для бизнеса VPN стал основным способом обеспечения собственной жизнедеятельности.

Организации также быстро поняли, что сотрудники не должны использовать VPN с личных устройств, что моментально привело к дефициту новых ноутбуков и создало новый вызов для организаций, которые уже боролись с новыми IT-требованиями распределенной рабочей силы. Без достаточного количества физических машин организации обратились к кажущемуся безграничным ресурсу виртуальных машин чтобы заполнить потребность в безопасном рабочем пространстве. С этого началась вторая волна - волна виртуализации рабочих мест.

По мере того, как все больше сотрудников переходили на использование виртуального корпоративного рабочего стола, переход на хостинг этих рабочих столов в облаке стал практичным и оправдывающим затраты, но они все равно нуждались в защите. Внезапно IT-отделы начали поддерживать сотни и тысячи виртуальных машин и им вдруг понадобились инструменты мониторинга, позволяющие проводить инвентаризацию и безопасно настраивать растущее облачное пространство виртуальных серверов, виртуальных компьютеров и других облачных служб - волна облачного управления.

Рис.20.Схема развития атаки

Расследованная нами атака майнера началась с того, что разработчик случайно встроил свои облачные учетные данные в код на публичном репозитории. Злоумышленники обнаружили, а затем использовали эти учетные данные для атаки через API провайдера облачных вычислений, в результате чего сотни экземпляров виртуальных машин были взломаны с целью майнинга bitcoin. В то же время атакующие автоматизировали функции на взломанных машинах чтобы затруднить завершение вредоносных процессов. Позже злоумышленники даже отозвали доступ к машинам других легитимных пользователей.

Эпоха пандемии ознаменовалась великими изменениями во всех аспектах человеческой жизни, включая то, как многие люди теперь работают. В недавнем опросе агентства Reuters 97% опрошенных руководителей и технических директоров заявили, что карантин ускорил их переход на новые технологии. Но во времена напряженного бюджета и неопределенности, практически каждый третий из них сообщил, что их основная задача заключается в осуществлении этих изменений наиболее эффективным с точки зрения затрат образом.

В последнем нашем отчете по облачной безопасности выяснилось, что большинство инцидентов, связанных с безопасностью с участием облачных вычислений сводились к двум основным причинам: кража или фишинг учетных данных, или неправильные настройки, которые привели к нарушениям. Семь из десяти из более чем 3700 опрошенных в рамках отчета IT-профессионалов утверждают что в облачной инфраструктуре, которую они поддерживают, за 12 месяцев произошло хотя бы одно нарушение безопасности.

Значение COVID-19 Cyber Threat Coalition для реагирования на инциденты при крупномасштабных угрозах.

Примерно через неделю изоляции главный исследователь Sophos, Джошуа Сакс, объявил о глобальном призыве добровольцев. Виртуальная бригада единомышленников быстро превратилась в COVID-19 Cyber Threat Coalition (CCTC), организацию, насчитывающую более 4000 членов и служащую одной цели: приложить все усилия для борьбы с любыми видами кибер-угроз или социальной инженерии, которые пытаются использовать панику в обществе перед пандемией.

«Я не пожарный, так что не умею бороться с огнем, но я могу помочь команде, которая собирается усилить защиту критической инфраструктуры, такой как больницы» - заявил Ник Эспиноса из CCTC, аналитик безопасности и подкастер из Чикаго.

Рис.21.Твит Джошуа Сакса

Это была крайне необходимая работа. С самого начала изоляции злоумышленники распространяют спам, вредоносные программы и другие разнообразные угрозы, которые в той или иной форме ссылаются на пугающий, новый пандемический жаргон. Как уже упоминалось в отчете, в какой-то момент люди регистрировали тысячи новых доменов со словами «COVID-19», «corona» или «COV» в их названиях, каждый день аналитики Sophos отслеживали появление таких доменов, подключенных к TLS-сертификатам с такими же ключевыми словами в данных и находили новые тысячи.

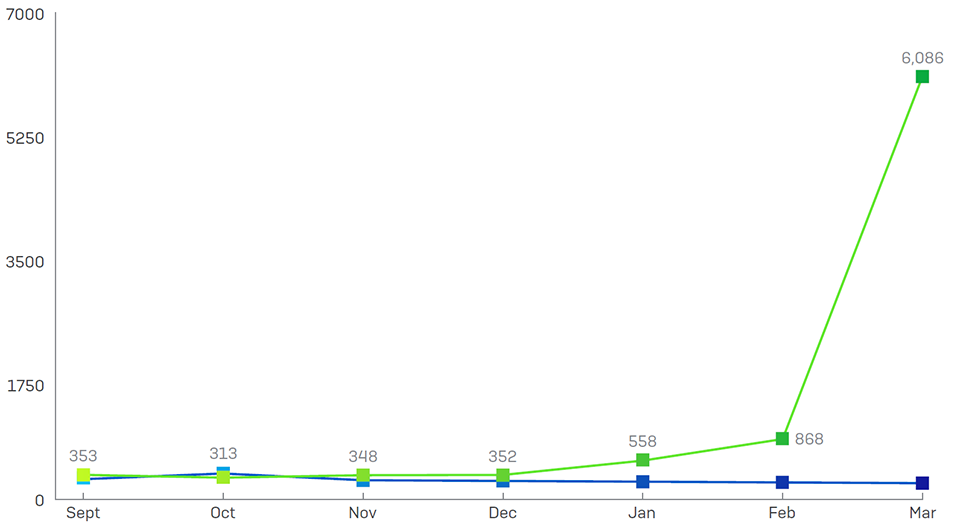

Рис.22.Рост числа участников COVID-19 Cyber Threat Coalition

Из-за уникального характера угрозы COVID-19 спам, который злоупотребляет глобальным кризисом, представляет собой нечто особенно вопиющее и оскорбительное. «Мы наблюдали взрыв числа кибер-атак с использованием COVID-19 в качестве приманки» - сообщил Эспиноса. Появились сотни спам-кампаний, в которых спамеры оформляли письма как официальные сообщения от Всемирной Организации Здравоохранения. Организация, CDC в США, NHS в Соединенном Королевстве, лекарственных производителей или национальных органов здравоохранения в странах за пределами США и Великобритании.

Аналитики также видели ссылки на COVID-19 в строках внутри двоичных файлов используемых в качестве переменных в так называемых «living-off-the-land»-скриптах. Участники CCTC делились образцами и разведданными обо всех инцидентах через поспешно организованный канал Slack. Сначала хаотичная, организация быстро сформировала рудиментарную структуру. «Так много людей собрались вместе и собрали столько информации» - говорит Эспиноза.

Результат деятельности CCTC - это интеллектуальный банк постоянно собираемых индикаторов компрометации, и он бесплатно доступен всем желающим. Эти индикаторы дополняют защиту уже существующих технологий независимо от поставщика. Когда CCTC установил партнерские отношения с Cyber Threat Alliance (CTA), поставщики безопасности, которые участвуют в CTA усилили защиту своих продуктов за счет данных разведки угроз CCTC.

Быстрое объединение разделяющих общие цели профессионалов в области безопасности было ошеломительно трогательным - говорит Эспиноза. «Мы, наверное, были в полном беспорядке, если взгляднуть со стороны» - говорит он, но группа быстро самоорганизовалась. Завершение работы над платформой обмена CCTC означает, что любому, кому в будущем придется реагировать на кибер-угрозы, связанные с пандемией, не придется изобретать велосипед и отрасль сможет быстрее реагировать на угрозы – как метафора здоровья и аналог иммунной системы организма.

Не ослаблять защиту: угрозы нетрадиционных платформ.

Мы живем в окружении вычислительных устройств, которые не похожи на компьютер или сервер: маршрутизаторы, мобильные телефоны, брандмауэры, смарт-телевизоры, девайсы для потоковой передачи данных, VoIP-боксы, камеры, сетевые хранилища, бытовые приборы и так далее и так далее. Но то, что они не похожи на традиционные компьютеры, не означает, что их нельзя взломать как компьютер.

Рост Joker - вредоноса под Android.

Пользователи Android оказываются в центре гонки вооружений между Google (который владеет Android

и его основным магазином приложений Google Play Store) и создателями вредоносных программ, которые хотят, чтобы их вредоносные программы были представлены в Google Play Store и легально устанавливались оттуда. Google потратила годы на систему, предназначенную для проверки исходного кода Android-приложений, представленных для включения в Google Play Store, в поисках кусочков кода, указывающих на вредоносные намерения или нежелательный исход для пользователя. Разработчики вредоносных приложений должны серьезно поработать чтобы обойти проверку кода в Google Play Store.

Joker, также известный как Bread, является премиум-приложением для SMS-мошенничества и финансовых афер, одним из наиболее успешных примеров семейства вредоносных программ, которое активно развивает обход проверки кода. Компания Google удалила тысячи вредоносных модификаций Joker из магазина Google Play Store с прошлого года, когда исследователи впервые обнаружили его. Несмотря на все усилия по избавлению от этой вредоносной программы, но Joker продолжает всплывать в Google Play Store.

Joker появляется под видом разнообразных приложений: утилиты и инструменты, обои, переводчики, службы сообщений - множества клонов популярных приложений. Помните, что Joker на самом деле может быть встроен в приложение, которое выглядит и работает точно так же, как и реальная версия практически любого приложения, которое вы используете. У Joker-приложений просто немного дополнительного вредоносного кода, скрытого глубоко в одной из сторонних библиотек, которые разработчики приложений регулярно встраивают в свои приложения по разным легальным причинам.

Есть несколько причин, по которым Joker удается успешно обойти защиту кода Google Play Store снова и снова:

- Вредоносные программы используют обфускацию, от простой подстановки строк до сложных коммерческих перепаковщиков, чтобы замедлить анализ и обмануть Google Play Store.

- Когда разработчик Joker выпускает приложение, оно не содержит абсолютно никакого вредоносного кода. Это дает приложению чистую историю в Google Play Store. Позже вредоносный код появляется в приложении с обновлением.

- Приложение либо расшифровывает свою вредоносный код во время выполнения, либо позже загружает ее динамически.

Joker использует нативный код (JNI) вместо более распространенного DEX. Нативный код использует язык C для программирования, что замедляет анализ вредоносного кода. Для сравнения, DEX, будучи вариацией на Java, гораздо проще декомпилировать во что-нибудь читаемое. Вредоносная программа использует этот JNI-код для отправки SMS-сообщений, для зарабатывания денег и как один из способов обращения к своему CnC-серверу. Использование JNI и внеполосных сигналов по телефонной сети вместо сети Интернет может помочь Joker уклониться от автоматических сканеров, которые не понимают JNI.

Joker, несомненно, имеет преимущество в борьбе с автоматическим анализом кода новых приложений Google, и мы не видим никаких признаков того, что его распространение замедлится в 2021 году. Более того - к нему могут присоединиться конкуренты в ближайшее время.

Реклама и PUA становятся все более неотличимыми от вредоносных программ.

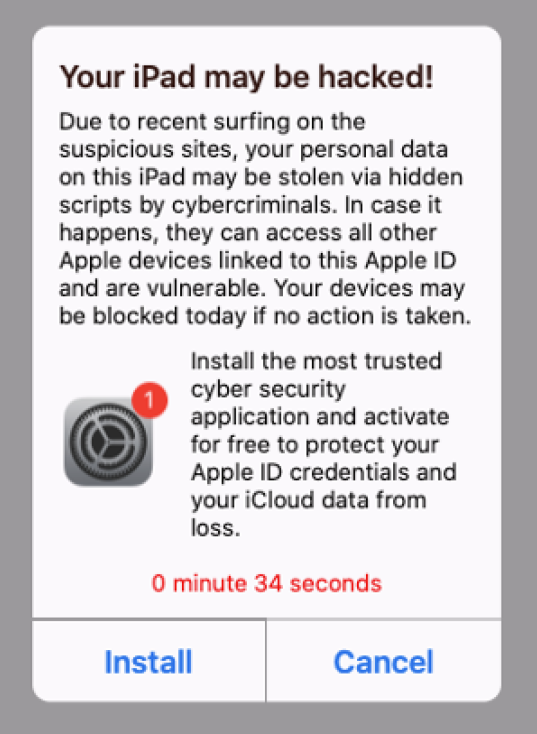

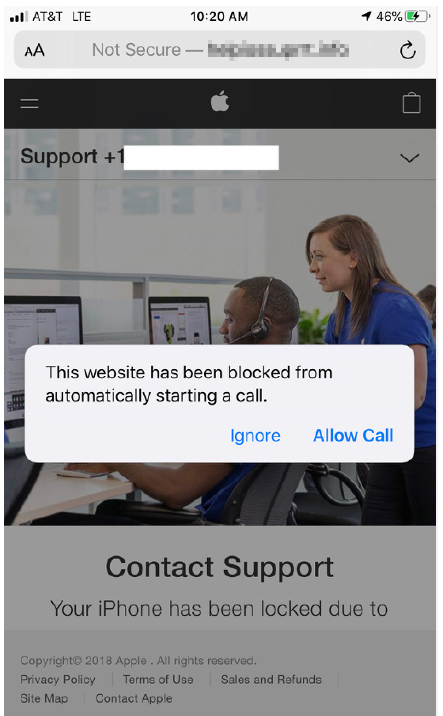

Вредоносная реклама остается основным источником угроз для ряда устройств. Недавно мы углубились в две современные тенденции в области вредоносной рекламы, которые выходят за рамки атак вредоносных программ: мошенничество с технической поддержкой с использованием «браузерной блокировки» веб-страниц, а также реклама на мобильных устройствах, которая связана с мошенническими или «флечер»- приложениями. Sophos классифицирует их как fake-alert-атаки, которые пытаются напугать своих жертв чтобы они предприняли действия, которые обогатят стоящих за ними мошенников.

Рис.23. Всплывающая вредоносная реклама на телефоне

Мошенническая техническая поддержка обычно пытается направить жертву на предоставление удаленного доступа к своим устройствам, а затем убедить ее либо приобрести программное обеспечение и услуги технической поддержки по непомерно высоким ценам, либо выдать данные своей кредитной карты. В то время как многие из этих афер в прошлом полагались на прямые звонки, сейчас аферисты перешли на модель использование вредоносной рекламы, которая пытается убедить пользователя что его устройства заблокированы по причинам безопасности, и пытается убедить его самому позвонить мошенникам.

Для достижения этой цели мошенники разворачивают наборы веб-сайтов, содержащие скрипты, разработанные для затруднения перемещения по страницам - включая вариации «злобного курсора» (заставляя указатель мыши появляться, чтобы указывать куда-то, где его нет, или делать его невидимым) и «бесконечное скачивание», которые перегружают браузер и пытаются выглядеть как предупреждение от Microsoft или Apple. Некоторые из найденных нами наборов использовали баг Firefox от начала 2020 года, в то время как другие выполнили аналогичные действия в других браузерах - и все они распространяются через вредоносную всплывающую рекламу.

Рис.24.Фейковое сообщение об ошибке сайта

Та же самая инфраструктура рекламных сетей, поддерживающая атаки на браузеры PC и Mac, также служит для выдачи поддельных оповещений со ссылками на потенциально нежелательные мобильные приложения, в том числе приложения утверждающие, что они являются VPN-сервисами и инструментами для «чистки» устройства от вредоносного программного обеспечения со встроенной абонентской платой (а в некоторых случаях – представляющие из себя реальные вредоносы под Android). Sophos нашла целый набор серверов рекламных кампаний, распространяющих эти оповещения используя специально созданное для проведения таких кампаний коммерческое программное обеспечение от российского разработчика.

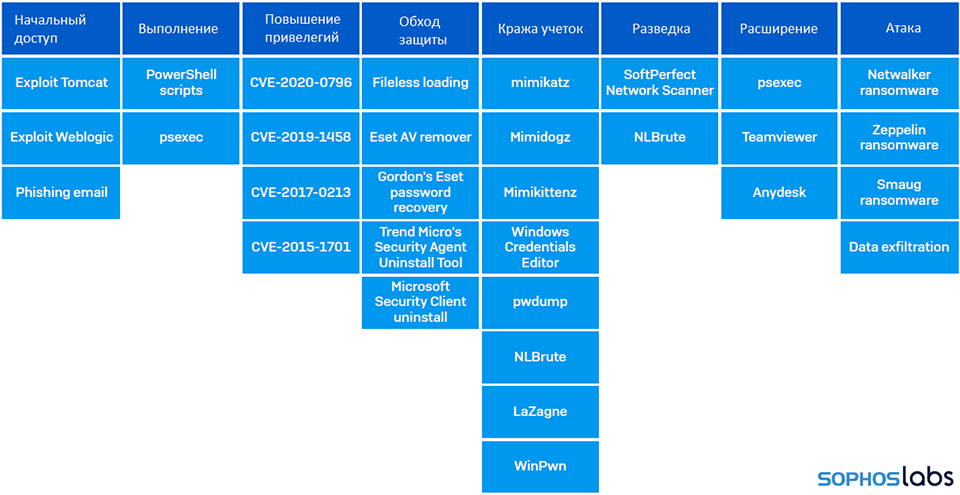

Используя вашу силу против вас: злоупотребление инструментами безопасности.

Некоторые атаки вообще не связаны с вредоносным ПО или ждут момента доставки вредоносного ПО до последнего момента, вместо этого используя только те инструменты, которые уже установлены на операционных системах в сети. Злоумышленники могут воспользоваться мощью целого ряда инструментов, используемых двумя большими сегментами индустрии информационной безопасности: системами реагирования на инциденты и утилитами для тестирования на проникновение.

Сообщество информационной безопасности определило стиль атак, использующих очень мало вредоносных программ или не использующих их вовсе, а вместо этого применяющих существующие компоненты операционной системы или популярные программные пакеты, пакеты программного обеспечения, как «living-off-the-land» (LOL-атаки). Эти атаки обычно включают в себя применение одной или нескольких форм автоматизации в виде скриптов PowerShell, пакетных файлов или скриптов VBScript - с совокупным названием «LOLscripts». Злоумышленники используют эти LOLscripts для выполнения последовательности команд, использующих двоичные файлы (приложения), которые в разговорной речи называются LOLbins.

Программное обеспечение, изначально разработанное тестирования на проникновение также несет в себе новые методы атаки. Злоумышленники, в данном случае, развертывают и используют готовые к использованию инструменты безопасности, которые обычно используются сетевыми администраторами и пентестерами. К ним относятся Cobalt Strike и элементы платформы Metasploit, предназначенной для использования в аудите безопасности и технических тестах.

Рис.25.Матрица набора утилит хакерской группы Netwalker. Инструментарий состоит из широкого спектра open-source, бесплатных и коммерческих утилит, применяемых на различных этапах атаки

Эти инструменты ценны для злоумышленников по целому ряду причин: они часто используются легально (для аудита или иного улучшения безопасности системы), обнаружение их активности затруднено для антивируса и прочих решений безопасности. В связи с этим компания Sophos больше полагается на изучение поведения LOLscripts для выявления потенциальной вредоносной активности. И конечно - проще использовать что-то уже готовое чем создавать свои собственные инструменты с нуля.

В то время как использование LOLscripts не было новшеством прошлого года, в 2020 году они стали повсеместно распространенными элементами сложных, управляемых вручную атак шифровальщиков. Как количество, так и разнообразие инструментов, которые мы наблюдали во время атак, неуклонно увеличивается.

Рис.26. Матрица набора утилит Dharma

Широкий спектр инструментов атаки варьируется от коммерческих приложений до репозиториев GitHub с открытым исходным кодом. Функциональные возможности могут включать в себя:

- Ботнет-подобные CnC-фреймворки;

- Генерация и обфускация шелкода;

- Уклонение от антивирусов и обнаружение песочниц;

- Извлечение логина и пароля учетной записи;

- Получение привилегий администратора домена;

- Возможность перебора паролей, используемых различными сервисами;

- Извлечение данных системы;

Большинство этих инструментов содержат легальный функционал, но мы смогли на основе контекстной информации, полученной с помощью наших технологий поведенческого анализа, обнаружить как многие из этих инструментов применяются во вредоносной деятельности.

Согласно нашей телеметрии десять наиболее часто используемых инструментов атаки (в порядке частоты использования) Metasploit, BloodHound, mimikatz, PowerShell Empire, Cobalt Strike, Veil Evasion, Hydra, THC, Enigma, Nishang, и Shellter. Metasploit - самый распространенный инструмент, встречается в атаках примерно в два раза чаще чем второй по популярности - BloodHound.

В настоящее время Sophos отслеживает использование в кибер-атаках 99 различных инструментов. Кажется вероятным, что мы увидим как злоумышленники продолжат использовать эти хорошо написанные инструменты на протяжении всего 2021 года.

Цифровая эпидемиология.

Какой процент вычислительных устройств неявно заражен вредоносами? Какой процент команд в командной строке выполняется невидимыми злоумышленниками? Какой процент целевых фишинговых писем остается незамеченным? Как все эти проценты меняются в зависимости от отрасли, геолокации и сетевого положения?

Спрашивать такое – это как спрашивать «Какой процент населения заражен COVID-19?», учитывая что многие люди могут никогда не пройти тест на вирус, а выполненные тесты могут иметь значительную часть ложноположительных и ложноотрицательных результатов.

Другими словами: это очень сложно.

Несмотря на эти трудности, эпидемиологи отвечают на критические вопросы о COVID-19 ежедневно. К сожалению, исследователи кибер-безопасности не могут сделать то же самое для кибер-атак. Мы отстаем от эпидемиологов в инструментах, методах и процедурах, которые мы создали чтобы заглянуть в неизведанное. Этому нет никакого оправдания - и пришло время нам создать свои собственные инструменты, чтобы понять природу угрозы, с которой мы сталкиваемся, точно сообщать о рисках тем, кого мы защищаем, и принимать верные решения куда направлять наши усилия.

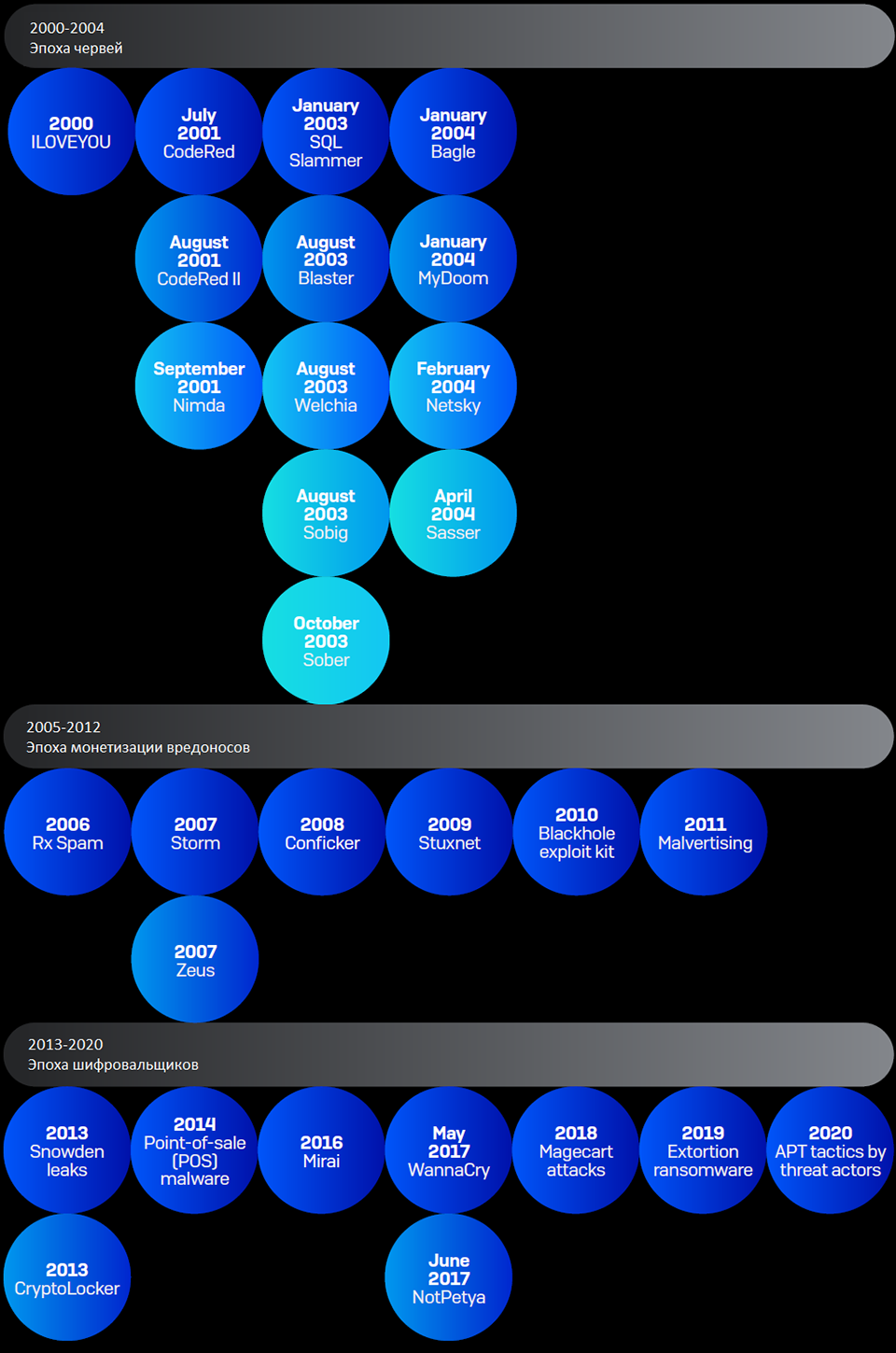

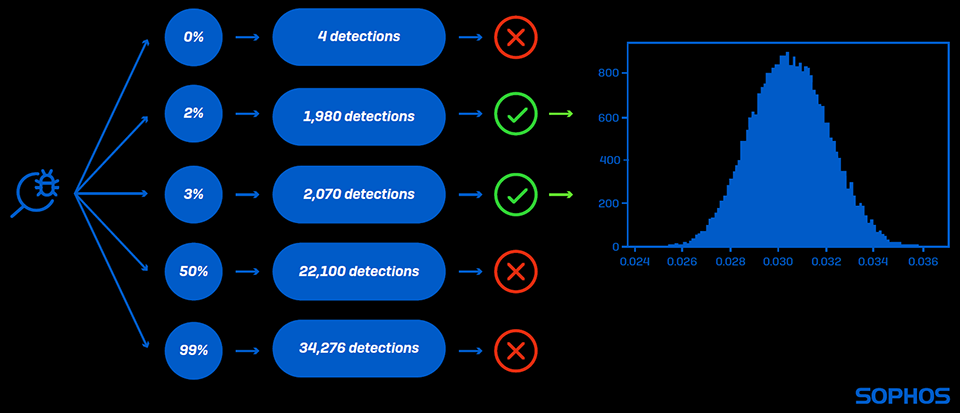

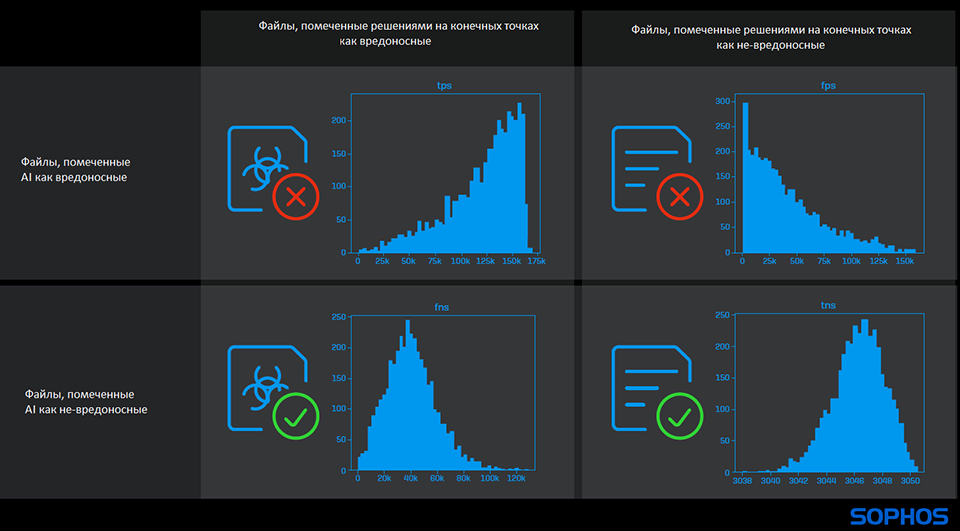

Чтобы помочь в этой миссии была создана команда Sophos AI, которая приступила к реализации проекта создания набора эпидемиологических статистических моделей для оценки распространенности вредоносных программ в целом. Мы объединили потоки данных о вредоносах со 100 миллионов конечных точек с набором байесовских статистических методов что позволит нам решать эти трудные вопросы и построить полную картину работы наших моделей «в полях».

Например, рассмотрим вопрос: «Сколько вредоносных программ фактически воздействует на наших клиентов неделю за неделей, и как много из них мы обнаруживаем?»