По данным компании Sophos, занимающейся вопросами кибербезопасности, значительно увеличилась доля вредоносного ПО, использующего TLS или Transport Layer Security для незаметной коммуникации.

В то время, как протокол HTTPS помогает защититься от прослушивании траффика, MitM-атак и перехватчиков, которые пытаются выдать себя за доверенный веб-сайт, протокол также предлагает киберпреступникам прикрытие для хорошо скрытого от внимания охотников за вредоносным ПО обмена информацией между вредоносами и командно-контрольными серверами.

«Поэтому неудивительно, что операторы вредоносных программ также внедряют TLS, чтобы предотвратить обнаружение и прекращение развертывания вредоносных программ», - заявили исследователи Sophos.

Вредоносные коммуникации делятся на три основные категории: загрузка большего количества вредоносных программ, извлечение краденных данных или CnC-траффик. Все эти виды коммуникаций могут пользоваться преимуществами TLS-шифрования, чтобы избежать обнаружения защитниками. По данным Sophos, год назад 24% вредоносных программ использовали TLS для обмена данными, но сегодня эта доля выросла до 46%.

По сообщению Sophos, значительная часть роста использования TLS вредоносным ПО может быть частично связана с ростом использования легитимных веб и «облачных» сервисов, защищенных TLS, в качестве невольного хранилища для компонентов вредоносного ПО, в качестве пункта назначения для украденных данных или даже источника команд для ботнетов и других вредоносных программ.

За последний год наблюдался рост использования TLS в атаках шифровальщиков, особенно в случаях ручной установки вредоносов, отчасти из-за применения злоумышленниками модульных наступательных инструментов, использующих HTTPS.

«Но подавляющее большинство того, что мы обнаруживаем ежедневно во вредоносном TLS-трафике - это вредоносные программы первой волны атаки: загрузчики, дропперы и инсталляторы на основе офисных документов, которые ссылаются на защищенные TLS веб-страницы, чтобы получить свои установочные пакеты», - заявили исследователи.

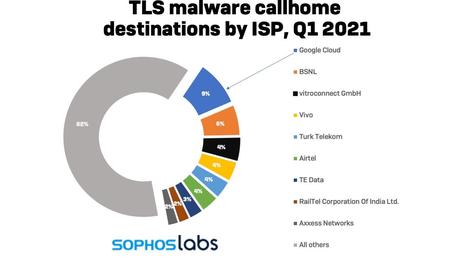

«Мы обнаружили, что в то время как TLS все еще составляет в среднем чуть более двух процентов от общего трафика, который Sophos классифицирует как вредоносный, за трехмесячный период - 56% уникальных CnC-серверов (идентифицируемых по DNS-именам хостов) обменивались данными с вредоносными программами с использование HTTPS и TLS».

Один из упомянутых Sophos вредоносов – шифровальщик LockBit на базе PowerShell, который удаленно получал скрипты из электронной таблицы Google Docs по протоколу TLS. Однако, операторы вредоносного ПО часто используют несколько разных веб-сервисов для выполнения различных функций.

Перевод сделан со статьи: https://www.zdnet.com