Ландшафт угроз на MacOS.

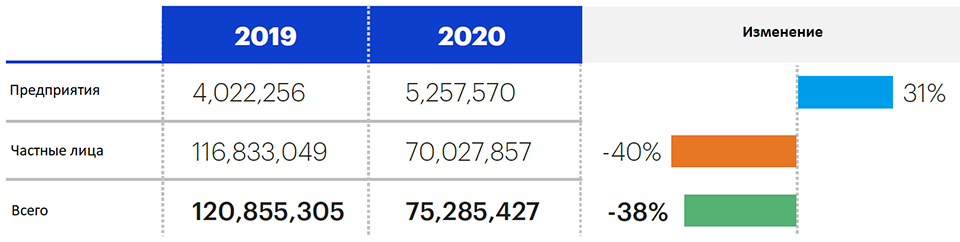

Количество случаев срабатываний антивирусных систем на платформе Mac в 2020 году немного снизилось с того рекордно высокого уровня, который мы наблюдали по данным за 2019 год, при этом общее число выявленных вредоносов сократилось более чем на 37%.

Это было вызвано, прежде всего, снижением активности Adware и потенциально нежелательных программ (PUP), в то время как активность вредоносных программ (в основном бэкдоры, ПО для кражи данных и крипто-валют) выросла более чем на 61%.

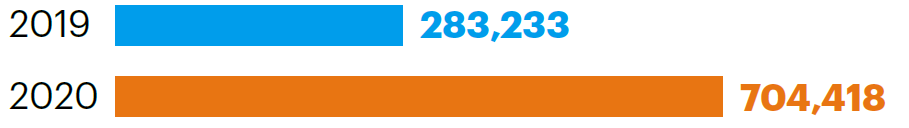

Рис.26.Выявление вредоносного ПО на MacOS 2019-2020

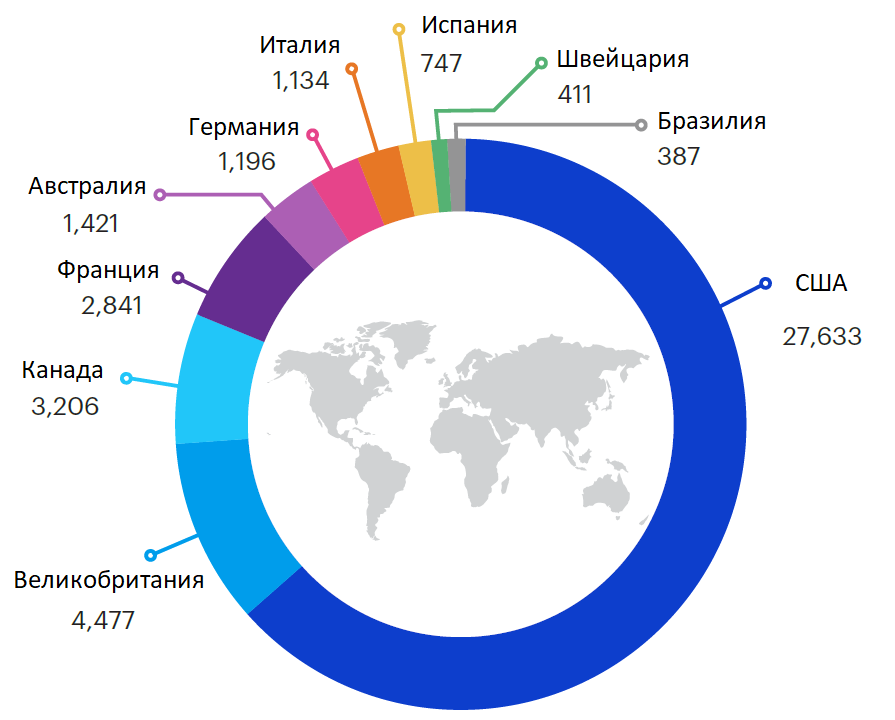

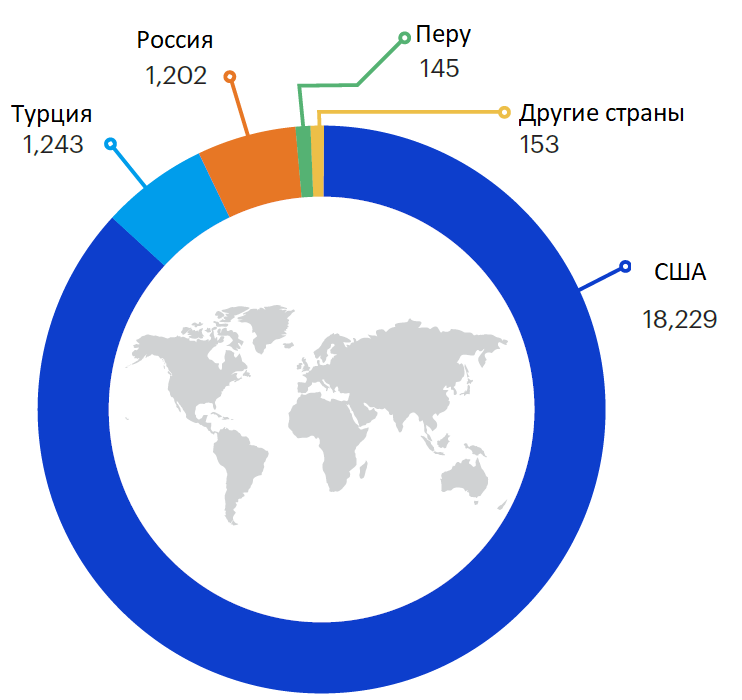

Самое большое количество заражений на MacOS наблюдается в США. Это неудивительно, так как США - это самый крупный рынок. Тем не менее, выявление вредоносных программ составило лишь 1 процент от общего числа срабатываний антивируса на Mac в США в прошлом году. Аналогичным образом, в большинстве стран с большим количеством срабатываний антивируса - Австралия, Великобритания, Канада, Франция и других - вредоносное программное обеспечение составило менее 5% от общего количества срабатываний. И наоборот, в ряде стран наблюдался значительно больший процент выявления вредоносных программ: Южная Корея (18,1%), Украина (16,3%), Норвегия (15,0%), Чешская Республика (14,9%) , Греция, Малайзия, Объединенные Арабские Эмираты, Индонезия, Тайвань и Австрия.

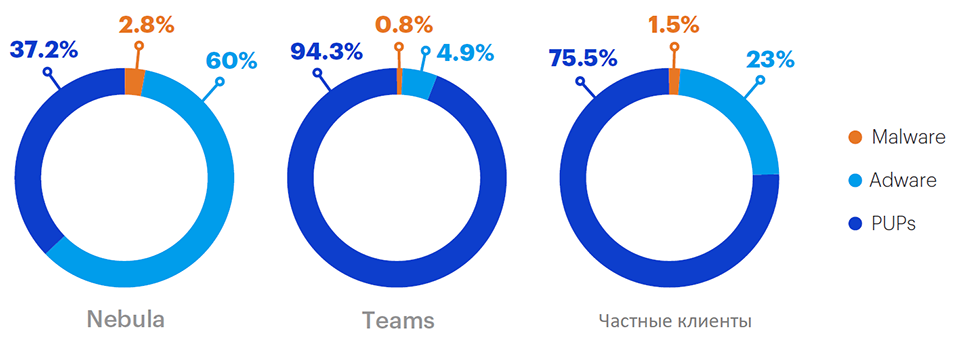

В большинстве стран PUP и Adware составляют большинство обнаружений без каких-либо особенных паттернов. В одних странах наиболее активны Adware, в то время как в других - PUP. На Барбадосе, например, 99,9% из почти 1 миллиона срабатываний составляли PUP, в то время как в Танзании было 95,6% обнаружений Adware. В целом, в 2020 году на PUP приходилось более 76 процентов срабатываний антивирусных систем на Mac, Adware - около 22%. Вредоносное ПО составило лишь 1,5% процента от общего числа срабатываний, хотя данные сильно искажены в результате огромного объема данные из стран с низким процентом вредоносного ПО, таких как США, которые одни предоставили почти 70% всех данных для анализа.

Сравнивая телеметрию бизнес-пользователей с телеметрией частных лиц, мы обнаружили некоторые интересные различия. У частных лиц на PUP приходилось более трех четвертей всех срабатываний антивируса, а на Adware – практически все остальное. Вредоносные программы также встречались только в 1,5% случаев срабатываний антивируса у частных лиц.

Что касается бизнес-клиентов - антивирусным сервисом Malwarebytes Nebula, как правило, пользуются средние и крупные предприятия, где IT-служба, скорее всего, будет управлять внешними устройствами. Из-за этого мы наблюдаем там гораздо меньше PUP, всего лишь около трети обнаружений, в то время как на долю Adware пришлось почти две трети. Также бизнес-пользователи видели гораздо больше настоящих вредоносных программ.

Статистика срабатываний продукта Malwarebytes Teams, обычно используемого малым бизнесом без большого штата IT-специалистов и без централизованного управления устройствами, очень похожи на статистику частных лиц. PUP составили подавляющее большинство - почти 95% - срабатываний!

Рис.27.Срабатывания антивирусных продуктов Malwarebytes на MacOS

Эти данные указывают на то, что в бизнес-среде основными угрозами являются вредоносные программы и Adware, которые схожи во всем, кроме того, кто является мишенью: пользовательская машина, вредоносная реклама или партнерская программа. PUP - это гораздо меньшая проблема, вероятно, из-за доступности IT-служб, которые снижают вероятность установки неавторизованных антивирусов или сомнительного «чистящего» программного обеспечения. Зачем покупать такое программное обеспечение, если можно просто обратиться за помощью в IT?

С другой стороны - для частных лиц и малого бизнеса, не имеющих IT -поддержки, PUP представляют собой более значимый вопрос, так как пользователи ищут помощь в решении проблем и натыкаются на неверные «решения».

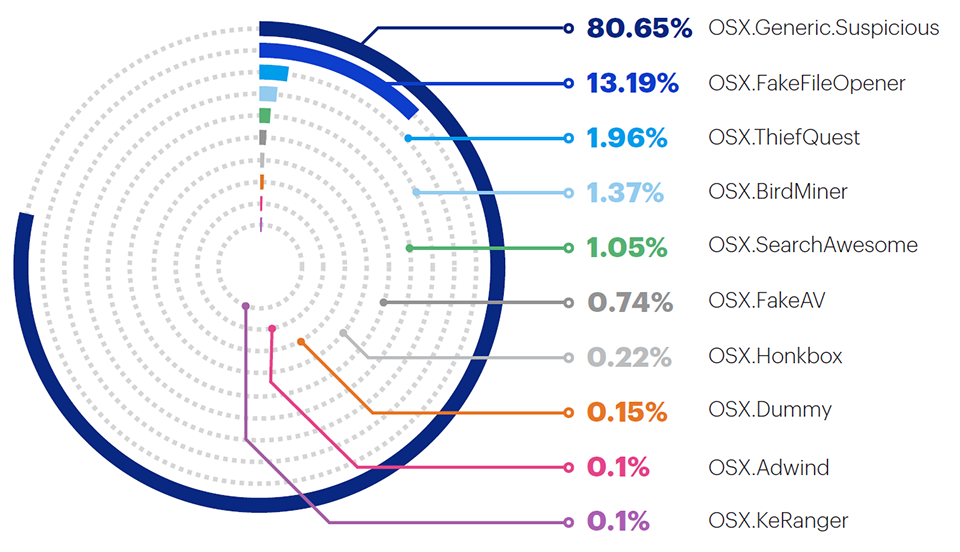

Рис.28.Топ-10 вредоносов на MacOS 2020

Из всех обнаруженных на MacOS вредоносных программ десять ведущих семейств составляют более 99 процентов от общего числа выявлений. Огромное большинство - 80% от общего числа - были обнаружены из-за подозрительного поведения. Такое поведение может включать в себя попытки запустить обфусцированный Python или шелл-код как постоянный процесс через rund, или пытаться заставить скрытый файл в корневой папке пользователя запускаться при старте машины. Второе место по распространенности заняла OSX.FakeFileOpener - серия вредоносных приложений, предназначенных для перехвата процесса, с помощью которого MacOS определяет какое приложение должно быть использовано для открытия файла.

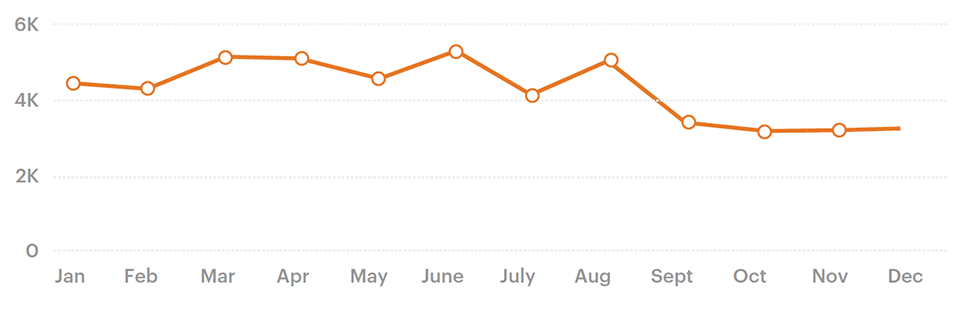

Рис.29.Выявления вредоноса OSX.FakeFileOpener 2020

На третьем месте по распространенности оказался самый интересный представитель вредоносов на платформе Mac в 2020 году: ThiefQuest, также известный как EvilQuest, который мы обсудим ниже.

Интересно, что шифровальщик KeRanger занял десятое место, как и в 2019 году. Это довольно странно, так как эта вредоносная программа вымерла из-за своей неспособности шифровать файлы вскоре после ее обнаружения в 2016 году. Это могут быть искусственные срабатывания, вызванные тестированием клиентов на обнаружение KeRanger системами Malwarebytes. Это также могут быть обнаружения старого заражённого приложения Transmission, в котором функционал KeRanger больше не работает - но само приложение все еще применяется. Transmission может обновляться автоматически до «чистой» версии, в которой удалены все следы вредоноса KeRanger, но пользователи понятия не имеют, что Transmission заражена и все еще могут использовать старую версию приложения. Выявления KeRanger почти полностью происходят из США, а случаи детектов вне США можно посчитать по пальцам.

Рис.30.Обнаружение угроз MacOS по странам

ThiefQuest

ThiefQuest - самая необычная вредоносная программа, обнаруженная в 2020 году на MacOS. Он распространялся через легальные установщики ПО на торрент-сайтах - но эти установщики несли с собой «бонус» к ожидаемому программному обеспечению в виде вредоноса.

После заражения файлы на компьютерах Mac в итоге шифруются. Если вы случайно этого не заметите - вредоносная программа отобразит всплывающее сообщение с пояснениями, она даже использовала функцию озвучки текста, чтобы устно достать пользователя по этому поводу. Как и большинство шифровальщиков - ThiefQuest предоставляет файл с инструкциями как выплатить выкуп и расшифровать файлы. Все признаки указывают что это - первый шифровальщик на MacOS с 2017 года.

Рис.31.Выявления вредоноса ThiefQuest 2020

Но на самом деле - это не так. Более глубокий анализ показал странности в обнаружениях ThiefQuest. Например - не был предоставлен никакой адрес электронной почты для связи с создателем вредоносной программы после выплаты выкупа, адреса bitcoin, упомянутые в инструкции по выкупу были все одинаковые - что означает, что нет никакого способа для атакующего подтвердить кто именно заплатил выкуп.

В ходе дальнейшего расследования выяснилось, что деятельность шифрованию на самом деле была прикрытием для массивной кражи данных, в том числе документов MS Office и Apple iWork, файлов PDF, изображений, крипто-валютных кошельков и многого другого. Такой вид вредоносных программ, известных в Windows-мире, как «wiper», никогда раньше не был ранее замечен на Mac.

Еще интереснее то, что вредонос внедрял вредоносный код в исполняемые файлы, найденные в папке Users – например в компоненты Google Software Update - еще одна большая редкость на MacOS. Сочетание этих возможностей делает ThiefQuest не только самой необычной вредоносной программой для Mac в 2020 году, но и, пожалуй, самым необычным вредоносом на MacOS вообще.

Рис.32.Выявления вредоноса ThiefQuest по странам

Удаление потенциально нежелательного ПО на MacOS

Недавно компания Apple представила новую системную технологию для использования приложениями безопасности. Одно из основных преимуществ этого системного расширения - это защищенность от удаления по умолчанию самой операционной системой. Даже пользователь не может вручную удалить их без

отключения функции безопасности System Integrity Protection в MacOS .

К счастью, разработчики должны получить согласование от компании Apple прежде чем смогут разработать и внедрить системные расширения, в теории это должно защитить от злоупотребления системными расширениями. К сожалению, несколько программ, которые сервисами Malwarebytes и другими продуктами для обеспечения безопасности обнаруживаются так как PUP, сумели добиться этого согласования от Apple и разработаны с использованием системных расширений.

Apple и индустрия безопасности не всегда был на одной волне в плане обнаружении PUP, что вряд ли удивительно - учитывая сама индустрия безопасности часто не может договориться о том, что является или не является PUP. Дело не в том, что Apple одобряет нежелательное ПО – компания-разработчик MacOS в большинстве случаев оставляла решение на усмотрение пользовательских политик безопасности.

Но все это изменилось с выходом MacOS 10.15 (Catalina). Мы вошли в мир, в котором никакое антивирусное программное обеспечение не может удалить все компоненты PUP, потому что они попали под защиту Apple. Дни, когда Apple не вмешивалась в этот вопрос, окончены с появлением защиты прав системных расширений. На момент написания отчета Apple неявно с кооперируется с PUP, предоставляя им защиту от удаления на уровне операционной системы. Время покажет решит ли Apple встать на сторону тех, кто выступает против этого нежелательного ПО и лишит ли его этих новых критичных прав в операционной системе.

Активность Adware

Adware - Рекламное ПО – это разновидность вредоносного ПО, жертвой которого не является пользователь компьютера (не напрямую, по крайней мере). Adware ориентировано на рекламодателей и партнёрские программы, генерирующие доход от встроенной в web-страницы или размещаемой по партнерским ссылкам рекламы. Например - оно может перенаправить поисковый запрос вашего браузера через партнерскую ссылку на Yahoo или Bing вместо вашей обычной поисковой системы. Каждый раз когда вы что-то ищете – хакерам-операторам Adware за это платят.

Adware на MacOS, безусловно, является наиболее распространённым видом вредоносных программ. Что интересно - это также один из самых сложных видов вредоносных программ. В этом году замечен ряд примечательных Adware, применяющих такие методы как фишинговые атаки с целью получения пароля от учетной записи локального администратора, использование синтетических кликов для автоматической установки расширений браузера, модификация файла sudoers для поддержания прав администратора и ручного редактирования базы данных Transparency, Consent, and Control (TCC) в целях получения Adware дополнительного доступа к системе.

Хотя ни одно из этих Adware не было абсолютно новым - некоторые продвинутые техники, которые мы наблюдали – были. Например, одно семейство Adware устанавливало расширение Safari через дупликацию самого браузера и в процессе настраивало автоматическую активацию определенных расширений при запуске, а затем запускало браузер. Это очень продвинутая техника, использующая ограничения MacOS по управлению подписью кода.

Если злоумышленник попытается модифицировать код подписанного приложения, а затем установить и запустить его - MacOS помешает этому приложению запускаться. Однако приложения уже установленные в системе могут быть модифицированы различными способами без запуска механизмов безопасности MacOS для их блокировки.

Мы также видели как разработчики Adware начали использовать профили конфигурации системы и управление предпочтениями чтобы заставить браузер использовать конкретные домашние страницы и поисковые системы. Эти настройки в системе существуют чтобы дать возможность IT-администраторам устанавливать значения по умолчанию и предотвращать их изменение пользователями, но Adware злоупотребляет ими своих целях.

Был замечен интересный новый шаблон в установщиках Adware. Apple все тщательней блокирует макросы и требует от приложений не только подписания кода, но и прохождения нового процесса «notarization». Notarization включает в себя отправку кода приложения в Apple для автоматизированного сканирования на наличие признаков вредоносных программ. Разработчики Adware ответили по-разному. Некоторые просто перестали подписывать свои Adware, предоставляя пользователю инструкции как обойти защиту MacOS и запустить неподписанный инсталлятор. Этот подход дает возможность не беспокоиться по поводу notarization или об отзыве Apple сертификата подписи кода приложения.

Однако, другие разработчики Adware пошли другим путём и на самом деле сумели пройти процесс notarization! В ряде случаев, похоже, вредоносное ПО смогло пройти notarization без существенного изменения кода. Apple может отменить (и отменяет!) подтверждение notarization и сертификатов подписания кода, но это занимает время пока исследователи Apple в области безопасности обнаружат вредоносную суть приложения.

Таргетированные атаки вредоносного ПО

Большая часть активности реально вредоносного ПО на MacOS приходится из таргетированные атаки. Они часто включают в себя деятельность со стороны хакерских групп, предположительно спонсируемых государствами, например Северной Кореей или Китаем.

Северокорейская Lazarus Group была активна в течение всего года и выпустила несколько Mac-версий своих вредоносов Fallchill, GMERA, Yort, и Dacls RAT. Вьетнамская группа OceanLotus также была замечена с новым вариантом бэкдора OceanLotus на MacOS.

Также в прошлом году, согласно сообщениям журналиста Зака Уиттакера из TechCrunch, произошла кибер-атака – предположительно поддерживаемая правительством Китая - на Уйгуров, китайскую мусульманскую группу. Атака, как сообщается, основана на серии вредоносных веб-сайтов, которые могли взломать iOS-устройства посетителей. (Эти атаки также включали в себя распространение вредоносных программ для Android и Windows, но ни одной известной - для Mac).

Нетаргетированные атаки на Mac в 2020 году хотя и попадались, но были относительно редки. Большинство этих вредоносов – майнеры крипто-валют, также были замечены несколько бэкдоров и крайне необычный вредонос ThiefQuest, который подробно описан выше.

Ландшафт Android-угроз.

2020 год стал еще одним урожайным годом для вредоносного ПО на Android.

Обнаруженное Malwarebytes в конце 2019 года вредоносное ПО оказалось более живучим, чем ожидалось, как в случае с Android/Trojan.Dropper.xHelper. Зафиксированное количество срабатываний антивирусных платформ для некоторых известных семейств вредоносов значительно возросло, в том числе для Android/Trojan.FakeAdsBlock. и Android/Trojan.Bankbot. Старые, узнаваемые угрозы в этой среде – такие как Android/Trojan.HiddenAds стали более распространенными. Предустановленные вредоносные программы продолжали быть кошмаром для центров поддержки и клиентов. И, конечно же, нельзя не заметить многочисленные Adware.

Вот что мы увидели в прошлом году.

Фальшивый блокировщик рекламы

По диаграммам детектирования вредоносного в 2020 году заметна любопытная ирония - позиционированный в качестве блокировщика рекламы вредонос Android/Trojan.FakeAdsBlock производит тревожное число неостановимой рекламы. Из-за своих «специальных» возможностей по блокированию рекламы он просит дополнительные разрешения, которые другие, настоящие блокировщики рекламы, не требуют.

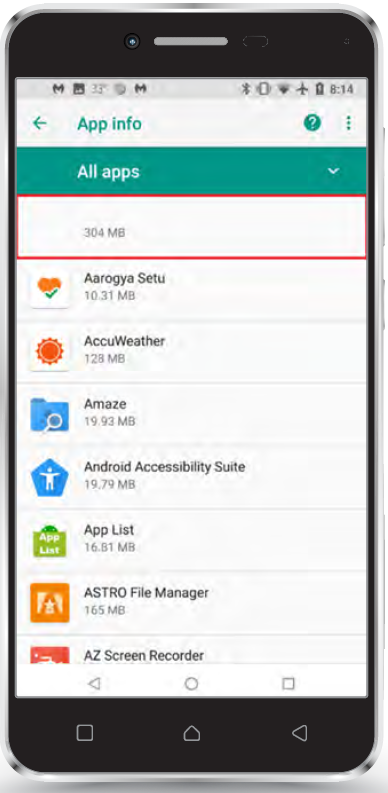

Рис.33.Android/Trojan.FakeAdsBlock прячется в списке приложений под видом пустой строки

Во-первых, он запрашивает разрешение на отображение поверх других приложений. Также вредонос просит разрешить установку приложений из неизвестных источников, и как только эти разрешения будут получены, Android/Trojan.FakeAdsBlock может отображать рекламу через другие приложения и устанавливать дополнительные вредоносные программы не из Google Play Store. Именно этим он и занимается.

В течение нескольких минут после получения разрешений реклама начинает приходить во всех формах: Открытие веб-браузера по умолчанию на рекламных сайтах, всплывающая реклама в уведомлениях, даже использование фальшивых уведомлений Facebook Messenger, которые открывают рекламу при щелчке на них. На этом грязные трюки не заканчиваются: чрезвычайно трудно найти какой-нибудь след Android/Trojan.FakeAdsBlock в списке App info list так как у него нет значка или имени - просто пустое поле в верхней части списка. Эта тактика с пустыми окошками стала особенно популярной среди многих форм вредоносных программ, в том числе у Android/Trojan.HiddenAds – близкого родственника FakeAdsBlock.

Опасные возможности данной вредоносной программы сочетаются с ее широким распространением. В 2020 году на долю FakeAdsBlock пришлось 80 654 срабатываний антивирусных систем.

Снова в деле: HiddenAds

Возвращаясь к самому распространенному вредоносному ПО на мобильных устройствах - Android/Trojan.HiddenAds. Эта вредоносная программа продолжает развиваться и распространяться – и продвигает агрессивную рекламу везде, где только может - в уведомлениях, на экране блокировки, в виде полных всплывающих окон, в браузере по умолчанию и многих других модулях операционной системы Android.

Рис.34.Выявления Android/Trojan.HiddenAds 2019-2020

В 2019 году Malwarebytes зафиксировали 283 233 обнаружения HiddenAds, а в 2020 наблюдался массовый рост активности трояна – 704 418 обнаружений, более чем вдвое по сравнению с 2019. Фактически, уровень распространения этого вредоноса оказался настолько высоким, что нашим аналитикам даже не пришлось пристально изучать данные - служба поддержки сообщила, что это самый популярный в обращениях клиентов мобильный вредонос.

Bankbot обретает популярность

Банковские трояны долгое время существовали в ландшафте угроз Android, но именно Android/Trojan.Bankbot показал широкое распространение в 2020 году, собрав ошеломляющие 198 031 случаев выявления на конечных точках клиентов. Это огромный скачок по сравнению с 5 025 обнаружениями, зарегистрированными в 2019 году.

Рис.35.Выявления Android/Trojan.Bankbot 2019-2020

Это тревожный факт для пользователей, так как Bankbot ворует данные о кредитных картах с помощью поддельных экранов входа в систему, которые просят пользователей заново войти в платежное приложение, что дает пользователям по всему миру еще одну причину проявлять крайнюю осторожность при вводе где угодно информации о своей кредитной карте.

Ситуация с предустановленными вредоносами становится только хуже

В очередной раз предустановленные вредоносные программы оказались одной из самых болезненных угроз для службы поддержки и самих клиентов, так как этот тип вредоносного ПО поставляется вместе с новыми мобильными устройствами и, несмотря на все усилия, полностью его удалить невозможно. В то время как большинство из этих видов вредоносов могут быть де-инсталлированы с применением продвинутых технических методов, некоторые из них не могут быть удалены таким образом. Это связано с тем, что вредоносный код тесно интегрирован в системные приложения, которые необходимы для базового функционирования устройства, например, в приложения «Настройки» или SystemUI.

Мы видели это с телефоном UMX U683CL компании Assurance Wireless, который распространялся через финансируемую правительством США программу «Lifeline Assistance» в начале 2020 года. Еще один случай - с устройством ANS UL40 - аппаратом той же компании Assurance Wireless.

Наиболее распространенной предустановленной вредоносной программой был Android/PUP.Riskware.Autoins.Fota, вариант Adups.Autoins.Fota - что также стало частью причины такого широкого распространения HiddenAds: Autoins.Fota автоматически устанавливает несколько вариантов HiddenAds на мобильные устройства без согласия и оповещения пользователя.

В 2019 году на Autoins.Fota приходилось 255 514 обнаружений. В этом году число детектов сократилось до 74 073, но не обманывайтесь - этот вредонос остался таким же распространенным - число обнаружений оказалось меньше, потому что Autoins.Fota был переклассифицирован как вариант Android/Trojan.Dropper.

Вредоносы становятся опаснее

Подобно тому, как предустановлено вредоносное ПО может противостоять попыткам стандартной деинсталляции, существует другой тип вредоносных программ с не менее опасными защитными механизмами, которые позволяют вредоносу оставаться на мобильном устройстве даже после заводской перезагрузки. В 2020 году это - Android/Trojan.Dropper.xHelper, на долю которого пришлось 9 686 обнаружений. Скорее всего распространению этого вредоносного ПО также способствовало распространение через интеграцию с популярным HiddenAds.

Adware

С ростом агрессивности рекламных вредоносов - например FakeAdsBlock и HiddenAds - легко упустить из виду менее опасные категории Adware. Пусть менее разрушительные и агрессивные, Adware до сих пор высоко котируются за всю свою раздражительность. Два варианта Adware добавили пользователям головной боли в 2020.

Android/Adware.MobiDash с числом детектов в 143 465 в 2020 году, распространяется через сторонние магазины приложений, скрытый внутри кода переупакованных легальных приложений, и если у пользователя большой список установленных приложений – понять какое из них отображает периодическую навязчивую рекламу будет крайне сложно.

Второй вариант - Android/Adware.AdNote, впервые замечен в конце 2020. Притворяясь различными офисными приложениями в Google Play Store этот рекламный вредонос перенаправляет домашнюю страницу браузеров на рекламный сайт. AdNote выявлен 4 483 раза и принес массу раздражения пользователям в и без того тяжелом 2020 году.

Резюме по угрозам на Android

Из года в год вредоносные программы на платформе Android становятся более распространенными, раздражающими, и занимают все больше места в общем ландшафте угроз вредоносного ПО. Этот год ничем не отличался от других, и мы предсказывали в его начале активный рост распространения уже известных мобильных вредоносов.

Наши прогнозы были основаны на довольно твердой уверенности: пока более агрессивные вредоносы распространяются как трояны для мобильных устройств с шквалом рекламы на каждом углу, менее агрессивные Adware проскальзывают сквозь щели в безопасности Google Play.

Как и ожидалось, генерация выручки с рекламы по-прежнему оставалась основным способом монетизации для разработчиков вредоносного ПО - и в 2020 году у них случился бизнес-бум. Мы предсказываем то же и на 2021 год.

Безопасность личных данных.

История конфиденциальности данных – это история постоянного развития. В 2020 году это верно как в глобальных масштабах, так и для каждого человека в отдельности.

За год после создания «Coalition Against Stalkerware» - многопрофильная группа, которая помогает защите пользователей от ставящих под угрозу их конфиденциальность приложений – выросла более чем в два раза и открыла с представительства в Соединенных Штатах, Канаде, Ирландии, Индии, Уганде, Франции, Германии и Греции.

К сожалению, как и все мы - коалиция столкнулась с новым препятствием в 2020 году, с COVID-19. Государства активно вводили карантины для ограничения распространение растущей пандемии, а использование шпионских приложений типа stalkerware на самом деле только выросло. Несколько поставщиков решений по кибер-безопасности включая Malwarebytes регистрировали увеличение случаев обнаружения этого типа вредоносных приложений в течение всего года.

Вместе с этим расширялся спектр применений правительствами во всём мире цифровых решений для противодействии самой пандемии в надежде запустить системы отслеживания данных, которые могли бы помочь в отслеживании контактов граждан. Началось отслеживание местоположения телефонов, покупок по кредитным картам, а Apple и Google сосредоточились на возможностях связи устройств по Bluetooth.

Развитие прогресс законодательства о конфиденциальности замедлился практически до полного отсутствия. Например, лишь несколько правовых актов по конфиденциальности личных данных были введены в действие в США как на федеральном уровне, так и в отдельных штатах.

Вот что можно сказать про конфиденциальность данных в 2020 году.

Stalkerware развивается скачкообразно

В течение многих лет сервисы Malwarebytes выявляли и предупреждали пользователей о потенциально опасных возможностях stalkerware - инвазивной угрозы, которая рушит ожидания и права на неприкосновенность частной жизни пользователей. Наша приверженность этой цели внесла свой вклад в создание Coalition Against Stalkerware в 2019 году.

Важно и то, что компании, не участвуюшие в Коалиции также принимают похвальные шаги для защиты пользователей повсюду от этих угроз. Например, в июле, Google объявила что больше за некоторым исключением не разрешает размещать рекламу шпионского ПО на своих платформах. Далее - в декабре Apple опубликовала руководство по отмене доступа к аккаунту ранее утверждённого пользователя, расширяя возможности некоторых владельцев устройств по предотвращению доступа к своим данным утративших доверие третьих лиц.

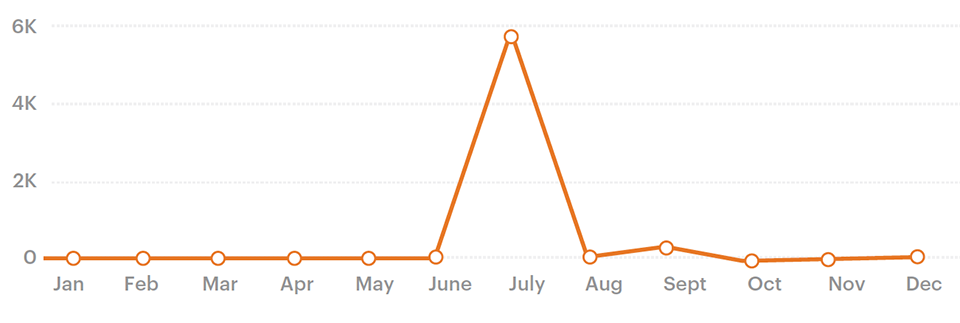

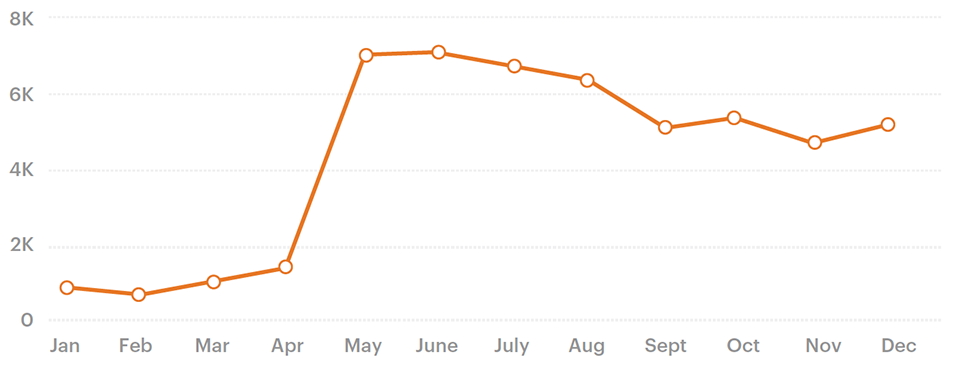

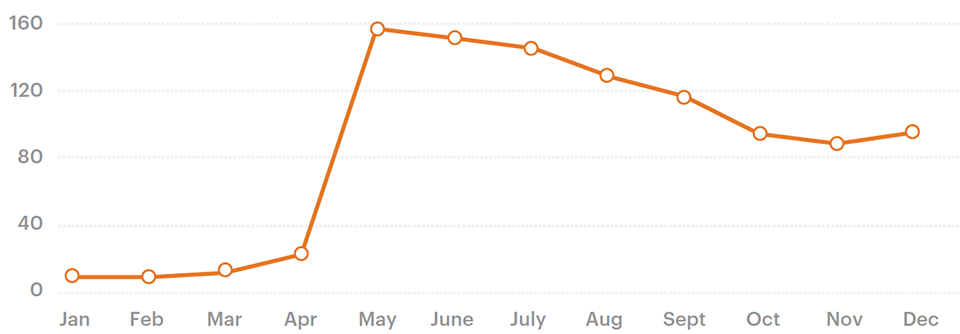

Несмотря на этот прогресс и всесторонние усилия компаний в направлении безопасности данных – в условиях разразившейся пандемии количество выявление на машинах пользователей приложений типа stalkerware резко возросло. В 2020 году Malwarebytes наблюдали существенный скачоки в активности stalkerware на Android. На самом деле во внутренней классификации вредоносов Malwarebytes нет такой вещи как «stalkerware», вместо этого у нас есть две категории для приложений с возможностями мониторинга: мониторинг и spyware. С 1 января по 30 июня обнаружение приложений типа мониторинг выросло на 780%, а spyware – на 1,677%.

Начиная с июля активность слегка упала и затем постоянно снижалось до самого конца года, но даже несмотря на упомянутое снижение во второй половине 2020 – общее количество случаев выявления

Рис.36.Активность мониторинговых приложений на Android 2020

Рис.37.Активность spyware на Android 2020

Конечно, снижение числа заражений в период с июня по декабрь не означает, что проблема ушла, и вполне понятно что угроза приложений типа stalkerware остается актуальной. Пандемия продолжается, и мы не видим причин для внезапного исчезновения этой угрозы. Вместо этого мы будем продолжать работу по защите пользователей, как делали это в течение многих лет.

Цифровой подход к коронавирусу

В декабре 2020 года жители Калифорнии получили новый способ отслеживания распространения коронавирусной инфекции - теперь жители штата могут установить следящее Bluetooth-приложение на телефоны Apple или Android, которое проинформирует их, если они вступят в тесный контакт с имеющим положительный результат тестирования на COVID-19 человеком.

Это приложение было новейшей попыткой широкого управления общественным здравоохранением с помощью технологий, но оно не стало последней. В начале 2020 года по мере лавинообразного распространения коронавируса по всему миру правительства начали реализовывать собственные подходы к отслеживанию контактов. Отслеживание контактов - детективная работа в пользу здравоохранения, создание карт перемещения инфицированных, времени и длительности их контактов с окружающими. Это важнейший инструмент в борьбе с любой широко распространённой болезнью. С помощью цифрового отслеживания некоторые правительства надеялись защититься от эпидемии. Но вместе с этим многие начали понимать что меры их собственных государств иногда ставят население в трудное положение и заставляют отказываться от конфиденциальности данных в пользу сиюминутного шанса на лучшее информирование.

Методы цифрового слежения очень разнообразны.

В Сингапуре появилось мобильное приложение для предоставления информации о своих личных контактах. Южная Корея сосредоточила внимание на отслеживании транзакций по кредитным картам, а также там начали публиковать информацию о том, кто и в какое время посещал рестораны и бары. Правительство Москвы выпустило мобильное приложение, предлагающее своим пользователям что-то вроде цифрового «паспорта». Другие страны собирали данные сотовых телефонов о местоположении как с учётом, так и без учёта одобрения пользователей.

Израиль применил некогда секретную программу наблюдения, которая ранее использовалась для борьбы с терроризмом, в качестве меры по отслеживанию распространения COVID-19. В Ломбардии, Италия, правительство привлекло крупнейшую телекоммуникационную компанию для анализа данных местонахождения мобильных телефонов в целях оценки эффективности локдауна в борьбе с вирусом. Австрийское правительство пыталось сделать то же самое. Правительство Пакистана полагалось на данные провайдеров в целях отправки таргетированных SMS-сообщений всем, кто имел в тесный физический контакт с гражданами с подтвержденным диагнозом коронавируса.

Многие другие страны выпускали разнообразнейшие мобильные приложения.

Норвегия выпустила приложение, которое хранит данные о местоположении телефона за 30 дней на централизованном сервере. Колумбия выпустила приложение, которое просило людей предоставить свои данные и, как ни странно, ответить на вопросы об их участие в протестах и их этнической принадлежности. Приложение Аргентины позволяло осуществлять самодиагностику на предмет заражения COVID-19, но требовало от людей загружать в приложение свои удостоверения личности, адрес электронной почты и номер телефона.

Вскоре этот вал цифровой слежки начал показывать свои минусы как в области защиты конфиденциальности, так и во влиянии на общественное мнение. В Южной Корее, где отслеживались транзакции банковских карт, правительство сообщило о вспышке из 80 случаев COVID -19, связанных с одним человеком. Из-за расширенных механизмов наблюдения, человек может быть прослежен до одного ночь провела в пяти отдельных клубах в гей-районе Сеула и многие корейские геи ударились в панику, так как данные их оплаты в тех же клубах в то же время потенциально могли дойти до их работодателей и родственников.

Голландское правительство играло тендер на приложение по отслеживанию в течение всего года; было представлено 750 предложений, и ни одно из них было одобрено в связи с проблемами с конфиденциальностью и сбоями в системах безопасности. Компания GuardSquare, занимающаяся вопросами кибербезопасности, протестировала 17 приложений для отслеживания из 17 различных страны и нашли общие во многих случаях проблемы с приватностью собираемых данных. По мере того, как правительства продолжали принимать меры по отслеживанию инфекции, множественные цифровые правозащитники предлагали консультации по вопросам ведения ответственного сбора данных и соответствующих требований к инфраструктуре.

Например - Privacy International и более 100 других похожих групп писали, что любая внедрённая для борьбы с распространением коронавируса правительственная система слежения должна быть «необходимой и пропорциональной», мониторинг должен продолжаться только до окончания пандемии, должен использоваться только для борьбы с инфекцией, в рамках системы должны приниматься меры для борьбы с потенциальной дискриминацией, вызванной применением технологий искусственного интеллекта, должна быть возможность у граждан оспорить сбор, агрегирование, удержание, и использование любых данных.

Почти через год после начала пандемии лишь несколько стран смогли существенно ограничить распространение COVID-19. Одно из исследований, в котором изучались успехи в борьбе с пандемией, подчеркивало важность цифрового отслеживания на Тайване и в Новой Зеландии, но ясно показало, что цифровое отслеживание не было панацеей. Вместо этого важную роль сыграла надежная общественная инфраструктура наряду с быстрым, скоординированным реагированием и применяемыми эффективными методами карантина и изоляции. Также высокоприоритетным, по заявлением исследователей, было «массовое использование медицинских масок».

Небольшие достижения в сфере законодательства

По сравнению с 2018 и 2019 годами прогресс развития законодательства по защите личных данных в США сильно замедлился. Гораздо меньше законопроектов было введено на федеральном уровне и только один из ориентированных на технологии и направленных на улучшение процессов кибер-безопасности для IoT в государственных учреждениях законов получил одобрение сената США.

В Калифорнии, однако, один бесстрашный защитник конфиденциальности данных использовал особенности процедуры голосования штата чтобы его закон был проведен не через законодательные власти штата, а через всеобщий референдум. 4 ноября калифорнийцы проголосовали за «Предложение 24», в котором были внесены поправки действующий в штате закон о конфиденциальности данных – «Калифорнийский закон о защите потребительских прав» (CCPA).

Поправки включают в себя создание новой категории «чувствительный личная информация» - это геолокационные данные, информация о расовом или этническом происхождении, религиозные или философские убеждения, профсоюзное членство, электронная почта и тексты сообщений, генетические данные, биометрическая информация которая собирается и анализируется «с единственной целью идентификация гражданина».

Интересно что несколько организаций, которые обычно продвигают усиление законодательства о конфиденциальности данных, выступили против предложения 24. Многие поделились опасениями что предложение 24 расширяет возможности CCPA схемам «плати-за-приватность», в которых граждане могут быть наказаны за апелляцию к собственным правам на конфиденциальность данных. Предложение 24 на бумаге - небольшое, так как оно распространяется лишь на магазины, работающие по принципу «клубов лояльности», но по заявлениям американского Союза гражданских свобод - любое внесение поправок в CCPA должно закрывать известные лазейки, а не делать в законе еще больше исключений. Но оппозиция оказалась неэффективной, 56.2% калифорнийцев проголосовали за предложение 24.

Если отойти от местной политики - один сенатор ввел законопроект о конфиденциальности данных, который пытался выйти за рамки текущей модели согласия на обработку персональных данных в США, когда потребитель практически вынужден соглашаться на сбор данных в обмен на использование любых онлайн-платформ. Закон о Подотчетности данных и Акт о прозрачности представляют собой сложные многостраничные правовые документы, с которыми как ожидается – но на деле – навряд ли - ознакомятся все потребители перед использованием онлайн-сервисов.

Инициатор законопроекта, сенатор-демократ Шеррод Браун из Огайо, объяснил эту несправедливость в своей заметке для издания Wired апеллируя к данным политики конфиденциальности Facebook: «Даже если бы у вас было время прочитать политику конфиденциальности данных Facebook, вам понадобится диплом юриста и целая научная база для понимания на что вы подписываетесь и какие страшные эксперименты Facebook проворачивает вашей частной жизнью в качестве сырья».

И даже если у вас есть куча дипломов и сверхчеловеческая способность читать сотни политик конфиденциальности, на которые вы соглашаетесь каждый год в интернете, нажать «Нет» - не реалистичный вариант, если сервис вам необходим. Так что большинство из нас нажимает «Да» и соглашается отказаться от собственной приватности потому что наш кредитные карты, ипотечные кредиты, автокредиты, банковские счета, приложения для здоровья, телефоны и электронная почта требуют этого от нас, такова цена удобства и прогресса. Конфиденциальность - это гражданское право, но корпорации заставляют вас отказываться от нее каждый день. К сожалению, законопроект Брауна не был утвержден сенатом США.

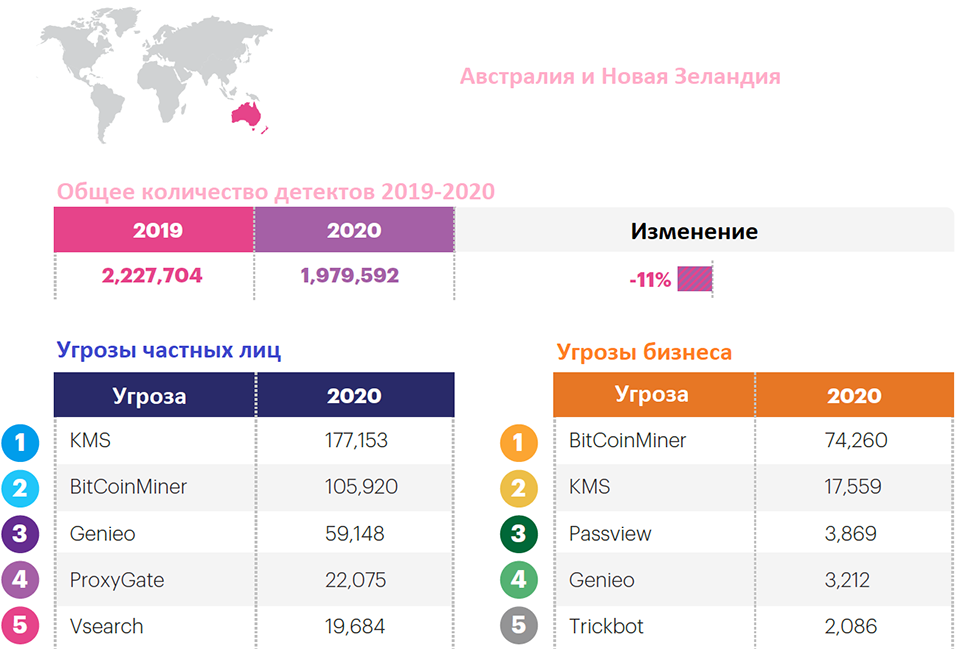

Динамика угроз по различным регионам мира.

Несмотря на то, что Интернет и кибер-преступность практически не имеет границ – помимо тех страна внедрили государственный брандмауэр - всегда существуют региональные различия.

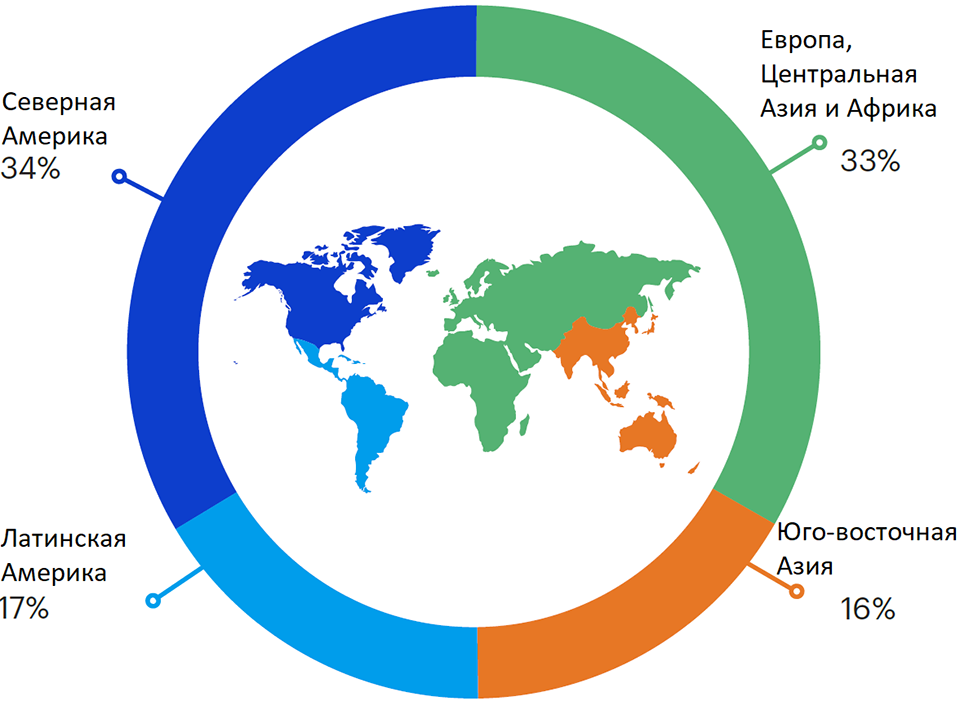

Они вызваны различными факторами, такими как поведение потенциальных жертв, интересы преступников, и темы, специфичные для конкретных регионов и стран. Например - мы обычно видим больше банковских троянов в Латинской Америке и более широкое использование комплектов эксплойтов в Азии. Статистика ниже показывает общее количество обнаружений вредоносного ПО системами Malwarebytes за весь 2020 год. Мы отфильтровали потенциально нежелательное и чистое рекламное ПО, а затем построили пятерку самых серьезных угроз как для потребителей, так и для бизнеса.

Рис.38.Рост детектов антивирусных систем по регионам 2020

Рис.39.Топ-5 угроз по регионам. Северная Америка

Рис.40.Топ-5 угроз по регионам. Европа, Центральная Азия и Африка

Рис.41.Топ-5 угроз по регионам. Латинская Америка

Рис.42.Топ-5 угроз по регионам. Юго-восточная Азия и Австралия

Рис.43.Топ-5 угроз по регионам. Юго-восточная Азия отдельно от Австралии и Новой Зеландии

Рис.44.Топ-5 угроз по регионам. Австралия и Новая Зеландия

Рис.45.Топ-5 угроз по регионам. Сингапур

Давайте поговорим о некоторых образовавшихся тенденциях. Обнаружения KMS - это программное обеспечение, предназначенное для пиратского использования продуктов Microsoft. Этот тип программного обеспечения всегда был популярным у частных лиц, но в 2020 году мы увидел его и в бизнес-статистике почти по всем регионам.

В Северной Америке и Азиатско-Тихоокеанском регионе мы наблюдаем в бизнес-среде большую активность майнеров крипто-валют, что по-видимому будет продолжаться пока bitcoin и прочие крипто-валюты сохраняют высокий курс. Региональные различия заметнее когда мы смотрим на диаграммы «Топ-5 угроз по регионам». Среди доминирующих троянов мы видим Dridex в Северной Америке, обычные обнаружения вредоносных программ-разведчиков в странах Европы, Центральной Азии и Африки, и похитители данных во множестве в Юго-восточной Азии.

В 2020 году появилась еще одна тенденция, которая не отражается в статистике, или лучше сказать – выделяется своим отсутствием. Шифровальщики стали более таргетированными в 2020, поэтому, несмотря на отсутствие в «топах» это все еще вид угроз, с которыми необходимо считаться в каждом регионе. Есть некоторые признаки этой тенденции если рассмотреть инструменты, которые используются при кибер-атаках для получения и расширения плацдарма в сети, таких как Dropper и RemoteExec. Эти инструменты часто используются на начальных этапах атак шифровальщиков.

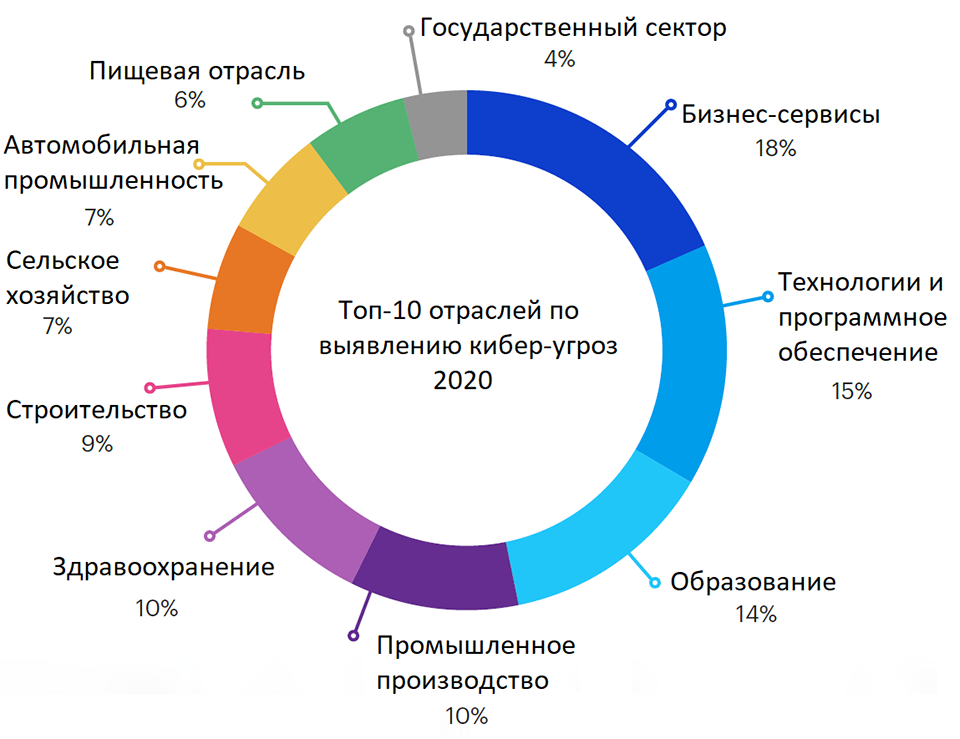

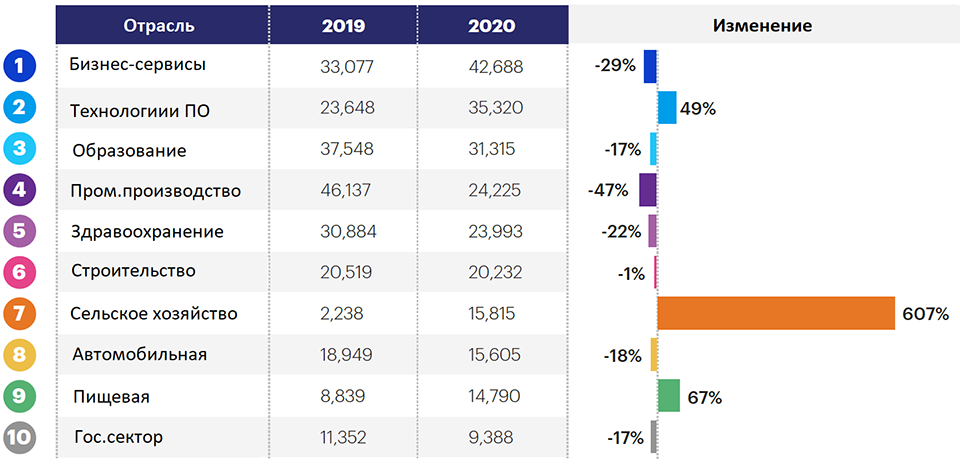

Угрозы по секторам экономики.

Сравнение 2019 и 2020 годов показывает нестабильную, меняющуюся ситуацию, когда в некоторых отраслях промышленности наблюдается значительное снижение срабатываний антивирусных систем, в то время как количество атак в других отраслях скачкообразно растет.

Пандемия, вероятно, способствовала перепадам в цифрам, так как разработчики вредоносных программ реагируют на тренды и потенциальные сдвиги основных целей кибер-атак. Также возможно, что отрасли промышленности, которые не смогли перейти на работу из дома так же легко как обычные офисы, стали более привлекательными мишенями для хакеров. Мы обнаружили что отрасли промышленности, которые представляют наибольшую долю детектов в 2020 году включают в себя бизнес-услуги (18%), программное обеспечение и технологии (15%), и образование, доля которого составила 14%.

Рис.46.Топ-10 отраслей по количеству выявленных угроз 2020

Рис.47.Топ-10 отраслей по количеству выявленных угроз 2019-2020

Сельское хозяйство может и получило «всего лишь» 7%, но в терминах роста распространения вредоносного ПО в данной отрасли это – взлет на Эверест. А именно – произошло увеличение на 607% от 2 238 случаев выявления вредоносов в 2019 до 15 605 в 2020 году. Аферы с техподдержкой в этой отрасли ранее не существовали до ноября 2019, когда мы обнаружили сразу около 100 атак. В 2020 году эти аферы были распределены в течение всего года с регулярными атаками каждый месяц, в сумме зафиксировано 499 атак за 2020 год по сравнению со 100, которые мы видели в конце 2019. Фактически, аферы с техподдержкой были наиболее распространённой формой кибер-атаки в этом секторе за 2020 год, несмотря на солидные цифры у IFEOHijack (метод перехвата вызова исполняемого файла и запуска другого вместо этого), который был замечен в 362 случаях в 2020 году с сильным всплеском в мае и июне. В 2019 году IFEOHijack даже не появлялся на радаре в этой индустрии.

Такая ситуация может указывать на то, что злоумышленники пробуют новые методы компрометации предприятий сельского хозяйства во время локдауна. Внезапное появление большого количества мошеннической техподдержки может быть признаком того, что злоумышленники рассчитывают на рост уязвимости работников в изоляции к попыткам социальной инженерии.

Пищевая промышленность - еще одна критичная во время пандемии отрасль - также увидела резкое увеличение количества атак. Хотя эта отрасль не была атакована так же часто, как некоторые другие (всего 6% в нашей первой десятке), количество атак выросло на 67% в 2020 году. Это 8839 обнаружения в 2019 против 14 790 в 2020 году. Легкая доступность еды и напитков имеет решающее значение и не удивительно что предприятия данного направления начали привлекать злоумышленников. Как и в сельском хозяйстве, аферы с поддержкой, которые были слабо представлены в этой отрасли в 2019 году (210 случаев), в 2020 случались 1555 раз.

Более традиционные цели, такие как производство, здравоохранение и медицина и автомобильная промышленность - упали в количестве обнаружений в разной степени. Образование снизилось на 17% в 2020 году по сравнению с 2019 годом, здравоохранение упало на 22%, автомобильная промышленность снизилась на 18%. При этом многие вынуждены учиться дома и (в зависимости от региона) было не так много людей на дорогах, что обуславливает снижение числа случаев выявления вредоносного ПО в этих отраслях. Также возможно, что некоторые работавшие против здравоохранения хакерские группы решили, что во время глобальной пандемии кибер-атаки на больницы – это перебор.Это не просто предположение - в марте, новостной портал BleepingComputer связался несколькими группами вымогателей и спросил, воздержатся ли они от атак на больницы по мере распространения коронавируса почти во всех странах мира. Несколько групп ответили «да». К сожалению, это проявление доброй воли быстро сошло на нет.

18 марта операторы шифровальщика Maze выпустила пресс-релиз, заявив, что они не будут производить любую 2деятельность»" против «всех видов медицинских учреждений до стабилизация обстановки с вирусом». 23 марта работающее над коронавирусной вакциной медицинское учреждение подверглось кибер-атаке с применением Maze.

Оглядываясь на данные за 2020 год обретает смысл то, что мошенники повысили интерес к сфере разработки программного обеспечения и технологической промышленности с учётом перехода на удаленку и бесконечного множества инструментов, необходимых для дистанционной работы. Детекты выстрелили на 49% (35 320 обнаружений в 2020 г. по сравнению с 23 648 в 2019 году). Бизнес-сервисы все еще являются самым атакуемым сектором, несмотря на снижение количества атак на 29% с 2019 года.

Количество заражений в сфере промышленного производства сократилось на 47%, с 46 137 в 2019 году до 24 225 в 2020 году. Как и со многими другими отраслями - мошенничество с техподдержкой превратилось из редких случаев в 2019 в 1820 случаев обнаружения в течение 2020 года.

Trickbot «царствовал» в государственных предприятиях в 2019 году с 4 122 обнаружениями, а Emotet достиг второго места с 2978 детектами. В 2020 году в целом в правительственные учреждениях обнаружено снижения числа выявленных вредоносов с 11 352 до 9 388 и, в очередной раз, мошенничество с техподдержкой появилось из ниоткуда и стало вторым по распространенности с 862 обнаружениями в течение года. (Первое место заняли вредоносы для кражи данных с 995 детектами)

Куда бы мы ни посмотрели – аферы с техподдержкой вернулись, что сделало их одним из наиболее заметныи изменением ландшафта угроз в 2020 году. Человеческий фактор при кибер-атаках на организации как всегда – важнейший риск.

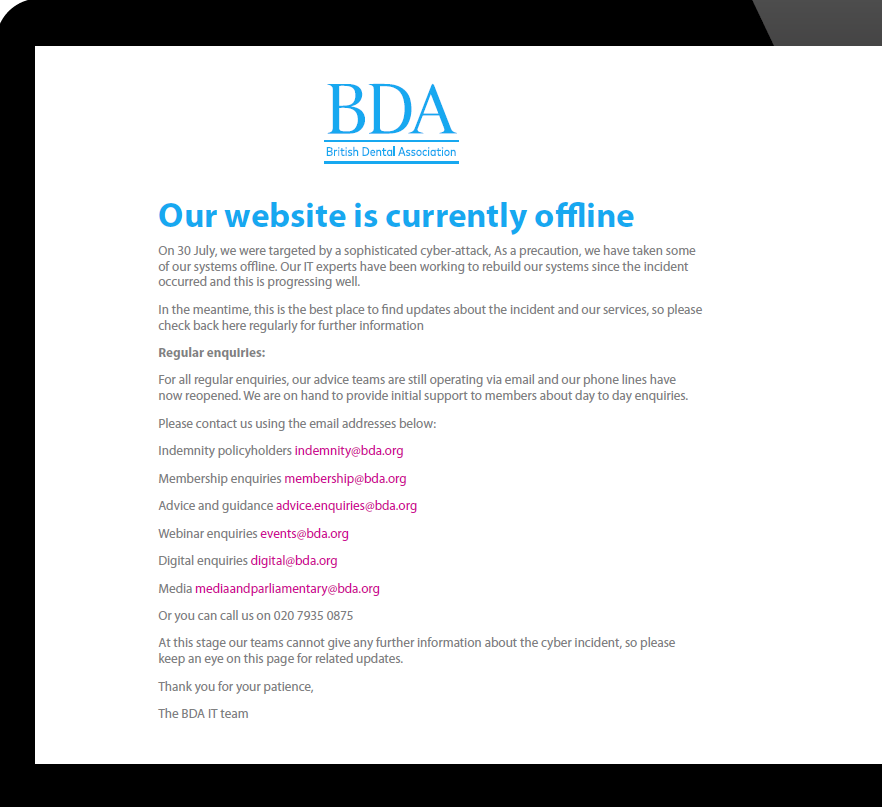

Вредоносные программы в стоматологии

Стоматология, на долю которой приходится 5% всех организаций, пострадавших от шифровальщиков в здравоохранении - страдет от своей доли кибер-атак, компрометаций и кражи данных с, по крайней мере, начала 2016 года.

В августе BBC сообщило, что британская ассоциация стоматологов - профессиональный союз

стоматологов в Великобритании – подтвердила, что стала жертвой кибер-атаки, в ходе которой утечка данных затронула не только стоматологов Великобритании, чьи личные данные и электронная переписка была украдена и просочилась в интернет, но также и некоторые из личных данных пациентов.

После обнаружения нарушения ассоциация выключила свой веб-сайт чтобы «снизить риски заражения вредоносным ПО вследствие кибер-инцидента».

Рис.48.Закрытый сайт британской ассоциации стоматологов

В то время как некоторые организации демонстрируют осведомленность о том, как реагировать в случае кибер-атаки, некоторые еще отстают от жизни. Передовой опыт организаций не всегда легко доступен для коллег по отрасли – например практики эффективного обнаружения компрометации сети, соответствующие процедуры представления отчетов властям и деликатного процесса уведомления всех работников и клиентов, кого затронул инцидент.

Dyras Dental – клиника, базирующаяся в Мичигане - была признана неспособной уведомить своих пациентов об атаке шифровальщика, которая скомпрометировала и извлекла конфиденциальные данные. Об утечке стало известно только тогда, когда DataBreaches.Net, существующий с 2009 года независимый сайт с утечками данных, в конце концов связался со стоматологической клиникой в сентябре 2020 года и сообщил что клиника стала жертвой шифровальщика Egregor.

DataBreaches.Net смог получить копию дампа данных, выложенного операторами Egregor в общий доступ как в интернете, так и в «темной» паутине. Большинство файлов данных оказались из системы Dyras Dental's Dentrix, в них содержались данные о сотрудниках и пациентах, а также деловые записи.

Вредоносы в сфере розничной пищевой торговли и супермаркетах

Мошенничество, вредоносные программы в точках продаж, недостатки торговых площадок, фишинг – это все кибератаки, которые обычно связаны с пищевой промышленностью, именно они в основном ответственны за массовые утечки данных. Но сейчас, мы можем добавить в этот список еще одно: шифровальщики.

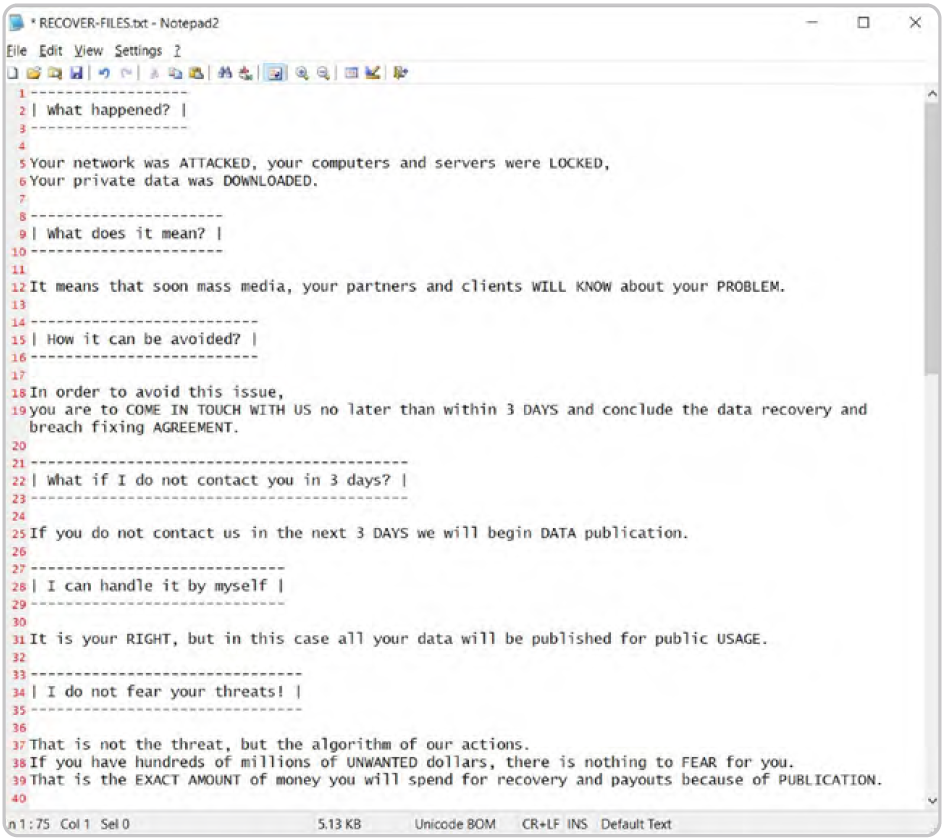

Пример: в середине ноября, Cencosud, чилийская транснациональная розничная компания, одна из крупнейших в Латинской Америке, была атакована шифровальщиком Egregor. Аргентинское издание The Clarín сообщило, что принтеры в пострадавших розничных магазинах начали печатать записки с требованием выкупа.

Рис.49.Записка с требованием выкупа при атаке Cencosud

С тех пор, как COVID-19 привел нас в эру пандемии в первом квартале 2020 года, некоторые злоумышленники значительно увеличили число нападений на критичные для общества предприятия, здравоохранение и цепочки снабжения так как ценность работы этих элементов инфраструктуры еще более возросла. Многие покупатели предпочитают интернет-покупки, вся розничная торговля перешла к онлайн-продажам и кибер-преступники имеют возможность стать еще более изощренными и получать большие доходы.

Веб-скиммеры

Впервые появившаяся в 2016 году, Magecart - известная преступная группа, использующая веб-скиммеры, кусок вредоносного кода, внедрённый в страницы оплаты с целью передачи кибер-преступникам данные банковских карт покупателей без их ведома. В марте 2020 года, когда страны всего мира начали вводить процедуры локдауна, онлайн-скимминг вырос на 26%.

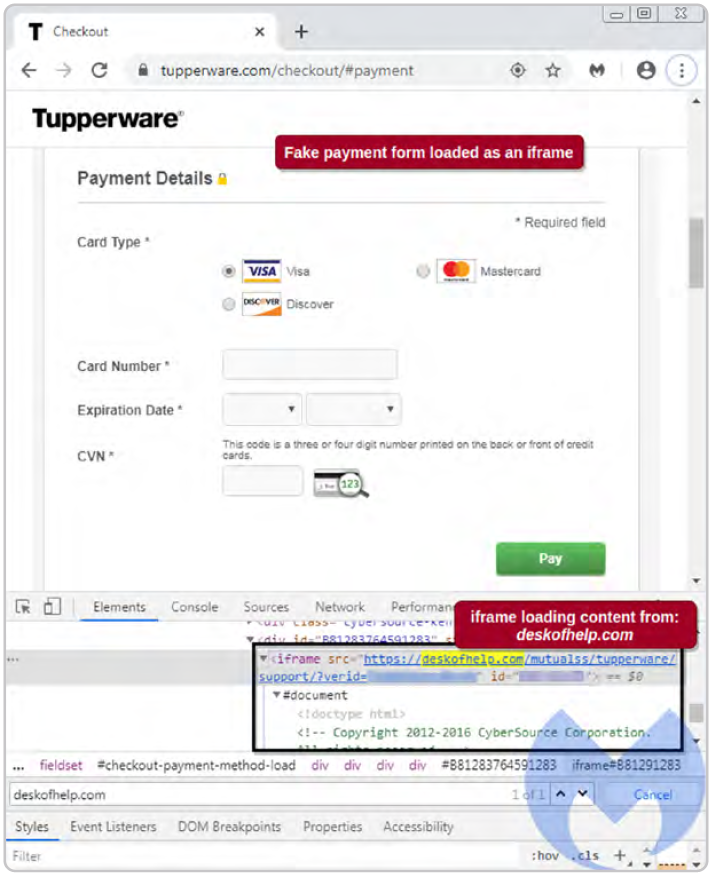

Обнаруживались веб-скиммеры как на малых предприятиях, так и на сайтах крупного бизнеса, связанного с онлайн-торговлей. Сайт Tupperware, например, был скомпрометирован в марте. Исследователи Malwarebytes в числе первых нашли там веб-скиммер и отметили, что была «проделана достаточно большая работа по незаметному внедрению скиммера в сайт Tupperware и сохранению прозрачности вторжения в течение как можно более долгого времени».

Хакерская группа Magecart использовала тактику подражания для сокрытия своего вредоноса. В данном случае, они сделали свой скиммер похожим на Rocket Loader, функцию Cloudflare, которая улучшает время загрузки веб-страницы.

Рис.50.Вредоносный iframe на скомпрометированной странице платежей сайта Tupperware

Огромные успехи Magecart, и, возможно, других групп, которые использовали веб-скиммеры, возможно связаны с окончанием срока службы Magento 1.x, версии платформы электронной коммерции с открытым исходным кодом для малого и среднего бизнеса, впервые представленной в 2008 году. Это означает, что разработчики не будут продолжать поддержку и разработку патчей безопасности Magento 1, давая преступникам ещё одну причину нацеливаться на данную платформу и, следовательно, успешно атаковать другие организации, которые еще не обновились до последней версии Magento.

Заключение.

2020 год был годом трагедий, потрясений и адаптации. Люди и организации адаптировались к «новой нормальности», но развивались и кибер-преступники.

Менялись их тактики и цели, но их намерения оставались теми же. Количество ориентированных на бизнес вредоносных программ под Windows снизилось, но это не было проявлением милосердия. Это просто знак того, что операторы вредоносного ПО поняли, что могут нанести больше вреда с меньшими улисилями.

Извлечение данных стало основной тактикой шифровальщиков в 2020 году, был даже создан редкий в наше время шифровальщик под MacOS. Основной бизнес-моделью большинства кибер-преступников на операционных системах Apple и Android осталось Adware.

Но самое тревожное изменение поведение, которое мы видели, было в росте использования шпионского ПО. С тех пор как мир на локдауне с апреля 2020 года, инструменты, которые когда-то были в распоряжении исключительно национальных государств и киберпреступников, стали тем, что обычные люди использовали друг против друга.

В 2021 пандемия все еще бушует, новые перемены кажутся вероятными, но одна из тенденций, похоже, высечена в камне - мир труда изменился навсегда. К весне 2021 года огромное количество предприятий уже целый год работают дистанционно. Некоторые - может быть, большинство - никогда вернутся к старым методам работы. Так что сейчас - самое время отказаться от старых представлений о безопасности, и давно устаревших мыслей о непроницаемости корпоративного периметра. Если будущее работы – гибкость, адаптируемость и удаленность - будущее безопасности должно быть таким же.

Источник: https://resources.malwarebytes.com