Исследователи в области кибербезопасности обнаружили девять уязвимостей, затрагивающих четыре стека TCP/IP, которые влияют на более чем 100 миллионов потребительских и корпоративных устройств и могут быть использованы злоумышленниками для получения контроля над целевой системой.

Названные исследователями Forescout и JSOF «NAME:WRECK» данные уязвимости выявлены последними в серии, проведенных в рамках инициативы под названием Project Memoria, исследований безопасности широко используемых стеков TCP/IP, которые включены различными поставщиками в прошивки для возможности подключения к Интернету и сетям.

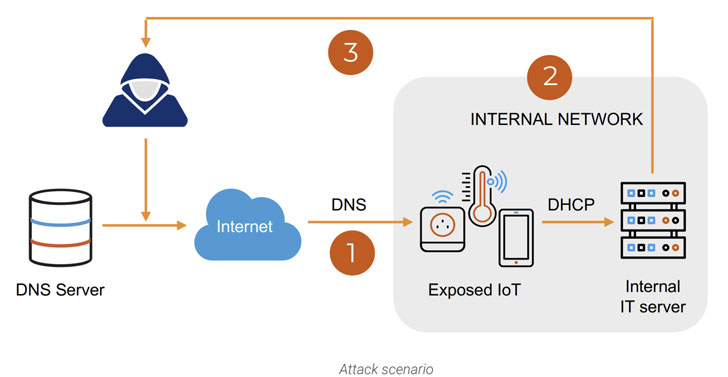

«Эти уязвимости связаны с реализацией системы доменных имен (DNS), вызывая либо отказ в обслуживании (DoS), либо удаленное выполнение кода (RCE), что позволяет злоумышленникам отключать целевые устройства от сети или брать их под контроль», - заявили исследователи.

Название происходит от того, что при парсинге доменных имен могут быть сломаны (т.е. «wreck») реализации DNS в TCP/IP стеках, добавляя новые баги к недавно выявленным уязвимостям SigRed, SAD DNS, и DNSpooq, которые используют «телефонную книгу интернета» в качестве вектора атаки.

Они также отмечают, что уже в пятый раз были выявлены слабые места безопасности стеков протоколов, которые лежат в основе миллионов устройств, подключенных к Интернету:

В частности, последнее исследование предлагает более детальное рассмотрение используемой в протоколе DNS схемы «message compression», которая «устраняет повторение доменных имен в сообщении» с целью уменьшения размера сообщений. В ходе исследования выявлены множественные недостатки в стеках FreeBSD (12.1), IPnet (VxWorks 6.6), Nucleus NET (4.3) и NetX (6.0.1).

В вероятном сценарии реальной атаки противники могут использовать эти недостатки для проникновения в сеть организации через устройство, имеющее выход в интернет, которое выдает DNS-запросы на сервер и фильтрует конфиденциальную информацию, или даже использовать их в качестве подспорья для саботажа критически важного оборудования.

FreeBSD, Nucleus NET, и NetX выпустили исправления, которые требуют от производителей использующих уязвимые версии программного обеспечения устройств, поставлять обновленную прошивку своим клиентам.

Но, как и в случае с предыдущими уязвимостями, существует несколько препятствий для применения исправлений. Отсутствие информации о работающем на устройстве стеке TCP/IP, трудности с доставкой патчей из-за отсутствия централизованного управления устройствами или они не могут быть отключены из-за их центральной роли в критически важных процессах, таких как здравоохранение и промышленные системы управления.

Другими словами, помимо необходимых для идентификации всех уязвимых устройств усилий может потребоваться значительное количество времени, прежде чем исправления безопасности дойдут от производителя стека к прошивке устройства.

Хуже того, в некоторых случаях, возможно, никогда не удастся протолкнуть заплатку, в результате чего многие из пораженных устройств останутся подверженными атакам в течение многих лет или до тех пор, пока они не будут выведены из эксплуатации.

Ярким моментом в обнаруженных недостатках является существование способов уменьшения воздействия, которые облегчают обнаружение попыток воспользоваться этими недостатками. Для начала Forescout выпустил скрипт с открытым исходным кодом для обнаружения устройств, работающих с пораженными стеками. Исследователи также рекомендуют усиливать контроль сетевой сегментации до появления исправлений и осуществлять мониторинг всего сетевого трафика на наличие вредоносных пакетов, которые пытаются использовать уязвимости, нацеленные на клиенты DNS, mDNS и DHCP.

Также ожидается, что исследование будет представлено на конференции Black Hat Asia 2021 6 мая 2021 года.

«NAME:WRECK - это случай, когда плохая реализация определенной части RFC может иметь катастрофические последствия, которые распространяются на различные части стека TCP/IP, а затем на различные продукты, использующие этот стек», - сообщили исследователи.

«Интересно также, что простое отсутствие поддержки сжатия (как, например, в lwIP) является эффективным средством борьбы с таким типом уязвимостей. Поскольку экономия пропускной способности, связанная с этим типом сжатия, практически бессмысленна в мире быстрых подключений, мы считаем, что поддержка сжатия DNS сообщений в настоящее время представляет больше проблем, чем решает».

Перевод сделан со статьи: https://thehackernews.com