Компании и промышленные предприятия, использующие непропатченные VPN-устройства Fortinet, стали мишенью серии атак в Европе с целью развертывания нового вида шифровальщика под названием «Cring» в корпоративных сетях.

По крайней мере, один из случаев взлома привел к временному закрытию производственного объекта, сообщается в докладе Kaspersky без публичного указания имени жертвы. Атаки произошли в первом квартале 2021 года в период с января по март.

«Различные подробности атаки свидетельствуют о том, что злоумышленники тщательно проанализировали инфраструктуру организации-жертвы и, на основе собранной на этапе разведки информации, подготовили собственную инфраструктуру и инструментарий», - сообщил Вячеслав Копейцев, исследователь по безопасности Kaspersky ICS CERT.

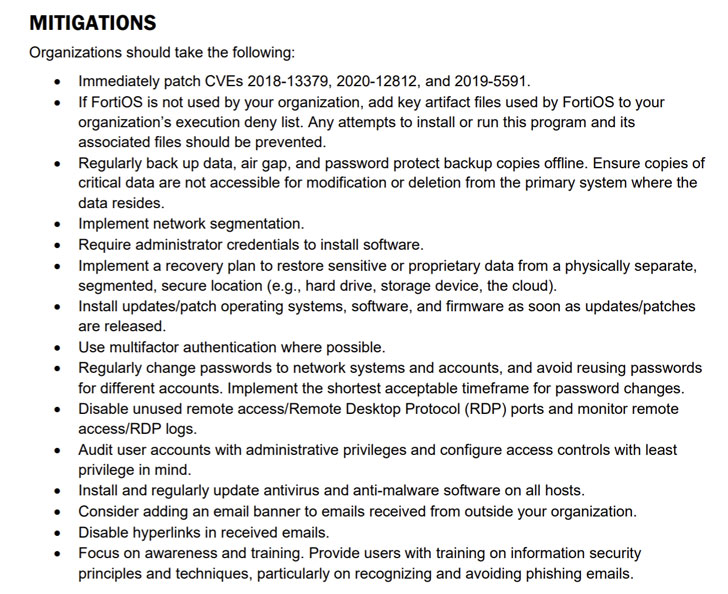

Публикация информации произошла через несколько дней после того, как Федеральное бюро расследований и Агентство по кибербезопасности и инфраструктурной безопасности США предупредили об активном сканировании SSL VPN-устройств Fortinet, уязвимых, в частности, для CVE-2018-13379.

«Атакующие могут использовать эти уязвимости или другие распространенные методы взлома для получения первоначального доступа к многочисленным правительственным, коммерческим и технологическим сервисам. Получение первоначального доступа предопределяет проведение кибератак в будущем», - заявили госструктуры США.

CVE-2018-13379 представляет собой уязвимость обхода пути на веб-портале FortiOS SSL VPN, которая позволяет неаутентифицированным злоумышленникам читать произвольные системные файлы, в том числе и файл сессии, содержащий имена пользователей и пароли, хранящиеся в открытом тексте.

Хотя исправления были выпущены в мае 2019 года, в ноябре прошлого года компания Fortinet сообщила, что обнаружила большое количество VPN-устройств, которые остались непропатченными, предупредив при этом, что IP-адреса этих уязвимых устройств продаются в Darknet.

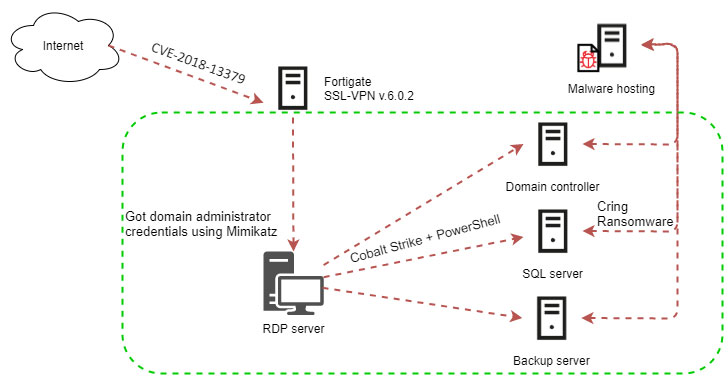

По заявлению Kaspersky's incident response, новые атаки, нацеленные на европейский бизнес, имеют целью развертывание шифровальщика «Cring» с использованием CVE-2018-13379 для получения доступа к целевым сетям.

«За некоторое время до основного этапа операции, злоумышленники провели тестовые подключения к VPN-шлюзу, видимо, для того, чтобы убедиться в валидности краденных учетных данных для VPN-шлюза», - рассказали исследователи Kaspersky.

После получения доступа злоумышленники использовали утилиту Mimikatz для того, чтобы выкачать учетные данные ранее входивших во взломанную систему пользователей Windows, а затем использовать их для взлома учетной записи администратора домена, перемещения по сети и, в конце концов, развертывания шифровальщика «Cring» на каждой машине удаленно с помощью фреймворка Cobalt Strike.

«Cring» - свежий штамм шифровальщиков, который впервые был замечен в январе 2021 года телекоммуникационным провайдером Swisscom. Он шифрует определенные файлы на устройствах с помощью надежных алгоритмов шифрования после удаления следов всех файлов резервного копирования и завершения процессов Microsoft Office и Oracle Database. После успешного шифрования, он сбрасывает записку с требованием оплаты двух bitcoin.

Более того, злоумышленники тщательно скрывают свою деятельность, маскируя вредоносные скрипты PowerShell под именем «kaspersky», чтобы избежать обнаружения, и следят за тем, чтобы сервер, на котором размещается полезная нагрузка шифровальщика, отвечал только на запросы, поступающие из европейских стран.

«Анализ деятельности злоумышленников показал, что по результатам проведенной в сети атакуемой организации разведки, они предпочли зашифровать те серверы, которые, по мнению злоумышленников, в случае их потери нанесут наибольший ущерб деятельности предприятия» - сообщил Копейцев.

Перевод сделан со статьи: https://thehackernews.com