Согласно новым исследованиям, киберпреступники активно нацеливаются на незащищенные приложения SAP в попытках кражи данных и саботажа критически важных процессов.

«Наблюдаемые атаки во многих случаях могут привести к полному контролю злоумышленников незащищенных приложений SAP в обход общепринятых механизмов контроля безопасности и соответствия нормативным требованиям, а также позволить атакующим украсть конфиденциальную информацию, осуществить финансовое мошенничество или нарушить критически важные бизнес-процессы путем развертывания шифровальщиков или остановки операций», - говорится в совместном докладе компаний Onapsis и SAP.

По данным бостонской компании, в период с середины 2020 года по март 2021 года из 1500 попыток, направленных на эксплуатацию ранее известных уязвимостей и характерных для систем SAP небезопасных конфигураций, было выявлено более 300 успешных атак, причем хакеры предприняли несколько попыток брутфорса высоко привилегированных учетных записей SAP, а также совместно использовали несколько уязвимостей для нанесения удара по приложениям.

К числу целевых приложений относятся, в том числе SAP ERP, SCM, HCM, PLM, CRM.

Отчет Onapsis описывает создание эксплоитов уязвимостей SAP менее чем за 72 часа с момента выпуска исправлений, при этом новые незащищенные приложения SAP в облачных средах обнаруживаются и компрометируются менее чем за 3 часа.

В одном случае, на следующий день после того как 14 июля 2020 года SAP выпустила патч для CVE-2020-6287 (подробнее см. ниже) появился PoC-эксплойт, за которым последовало массовое сканирование 16 июля и выпуск полнофункционального публичного эксплойта 17 июля 2020 года.

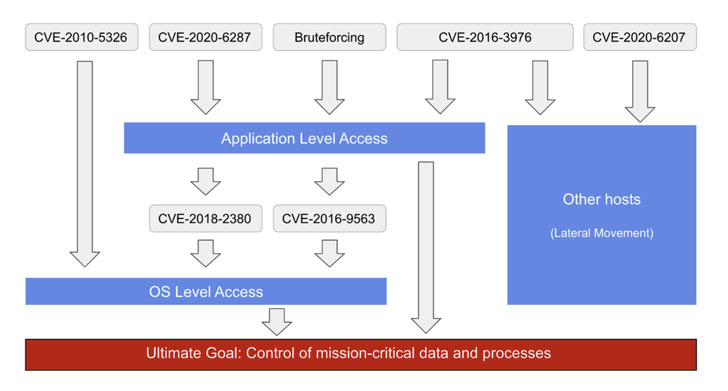

Векторы атаки были не менее изощренными. Атакующие использовали разнообразный набор техник, инструментов и процедур для получения начального доступа, повышения привилегий, сброса веб-оболочек и произвольного выполнения команд, создания учетных записей администраторов SAP и даже извлечения базы данных учетных записей. Сами же атаки были начаты с помощью узлов TOR и распределенных виртуальных частных серверов (VPS).

Шесть активно эксплуатируемых уязвимостей включают в себя:

- CVE-2010-5326 (рейтинг CVSS: 10) - Уязвимость удаленного выполнения кода в сервере приложений SAP NetWeaver Java.

- CVE-2016-3976 (рейтинг CVSS: 7.5) - Обход каталога в SAP NetWeaver AS Java.

- CVE-2016-9563 (рейтинг CVSS: 6.4) - Уязвимость расширения XML External Entity (XXE) в компоненте BC-BMT-BPM-DSK системы SAP NetWeaver AS Java.

- CVE-2018-2380 (рейтинг CVSS: 6.6) - Обход каталога в компоненте «Продажи через Интернет» в SAP CRM.

- CVE-2020-6207 (рейтинг CVSS: 9.8) - Пропущенная проверка подлинности в SAP Solution Manager.

- CVE-2020-6287 (рейтинг CVSS: 10) - Дефект RECON (также известный как Remotely Exploitable Code On NetWeaver) в компоненте LM Configuration Wizard.

Впервые обнародованная в июле 2020 года успешная эксплуатация CVE-2020-6287 может дать не аутентифицированному злоумышленнику полный доступ к пораженной системе SAP, включая «возможность изменять финансовые записи, красть личную информацию сотрудников, клиентов и поставщиков, искажать данные, удалять или изменять журналы, а также предпринимать другие действия, которые ставят под угрозу важнейшие бизнес-процессы, кибербезопасность и соблюдение нормативных требований».

Компания Onapsis также сообщила, что смогла обнаружить активности по сканированию CVE-2020-6207, датированные 19 октября 2020 года, что почти на три месяца ранее даты обнародования эксплойта под эту уязвимость. Это означает, что злоумышленникам было известно об этой уязвимости до публичного разглашения информации.

Кроме того, 9 декабря была обнаружена атака с использованием цепочки эксплойтов трех уязвимостей, а именно CVE-2020-6287 для создания пользователя-администратора и входа в систему SAP, CVE-2018-2380 для повышения привилегий и CVE-2016-3976 для доступа к высоко привилегированным учетным записям и базе данных. «Все это произошло в течение 90 минут», - отметили исследователи Onapsis.

Несмотря на то, что взлом ни одного клиента так и не был обнаружен, как SAP, так и Onapsis настоятельно рекомендуют предприятиям выполнять оценку приложений на предмет компрометации, применять соответствующие исправления и устранять неправильные настройки для предотвращения несанкционированного доступа.

«Наши выводы описывают атаки с использованием уязвимостей. Патчи для них доступны в течение многих месяцев и даже лет», - сообщил генеральный директор компании Onapsis Мариано Нуньес. «К сожалению, слишком многие организации до сих пор работают с большим пробелом, с точки зрения кибербезопасности и актуальности версий их критически важных приложений, позволяя злоумышленникам получать контроль над своими конфиденциальными данными и критичными системами».

«Компании, которые не придают первостепенного значения быстрому снижению этих известных рисков, должны считать свои системы скомпрометированными и незамедлительно принимать надлежащие меры», - добавил Нуньес.

Перевод сделан со статьи: https://thehackernews.com