Шифровальщики.

Количество атак шифровальщиков выросло огромными темпами в 2020, но виновников может быть меньше, чем могло бы показаться.

2020 навсегда запомнится как год COVID-19, но когда речь заходит о крипто-криминале – это также взрывной рост атак шифровальщиков.

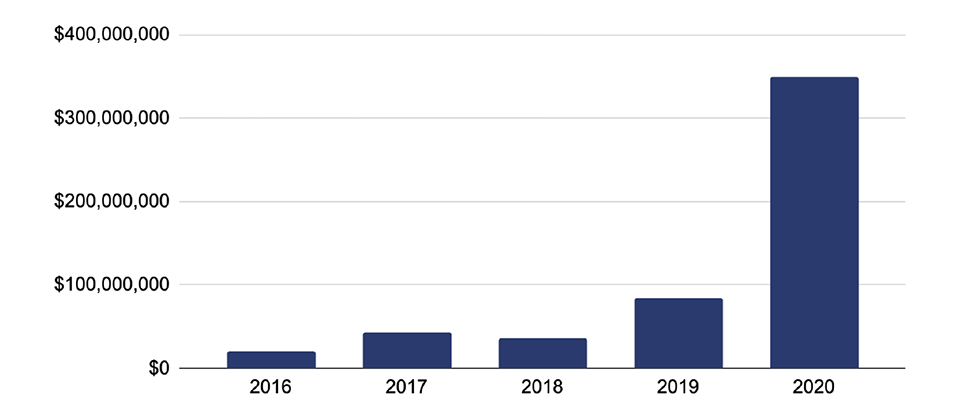

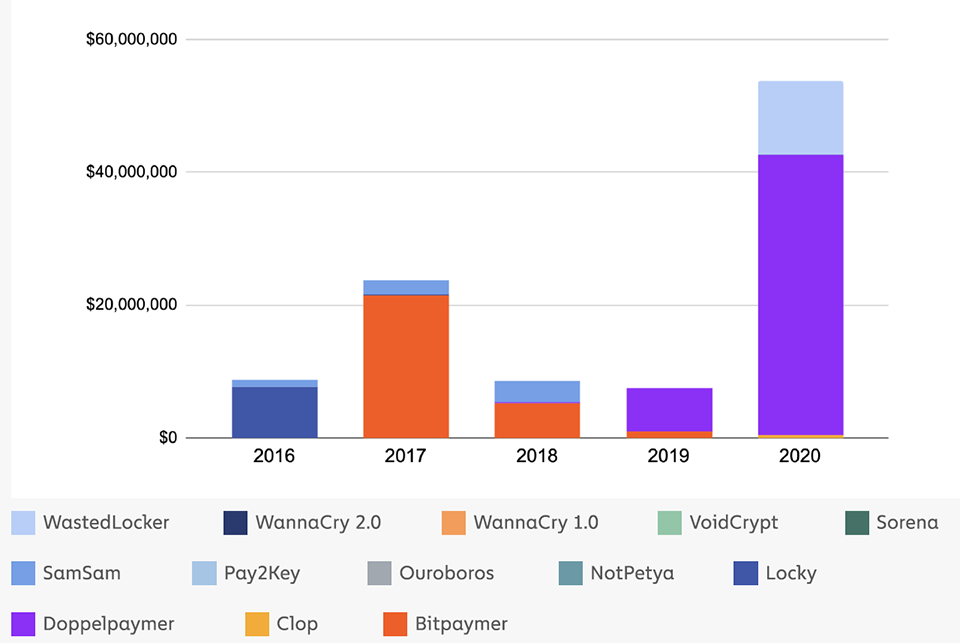

Рис.20: Объемы выкупов шифровальщиков в крипто-валютах 2016-2020. Валюты: BCH, BTC, ETH, USDT

Анализ blockchain показывает, что общая сумма, выплаченная жертвами выкупа, увеличилась на 311% в этом году и достигла почти $350 млн. в крипто-валюте. Ни одна другая категория крипто-преступности не росла более быстрыми темпами. Имейте в виду, что это число - нижняя граница оценки так как крайне распространено сокрытие и мы, скорее всего, не смогли классифицировать каждую транзакцию по выкупу в наших наборах данных. Рост шифровальщиков в 2020 году был вызван появлением ряда новых образцов вредоносного ПО, которые смогли получить крупные суммы выкупа, а также резким ростом заработков нескольких старых вредоносов.

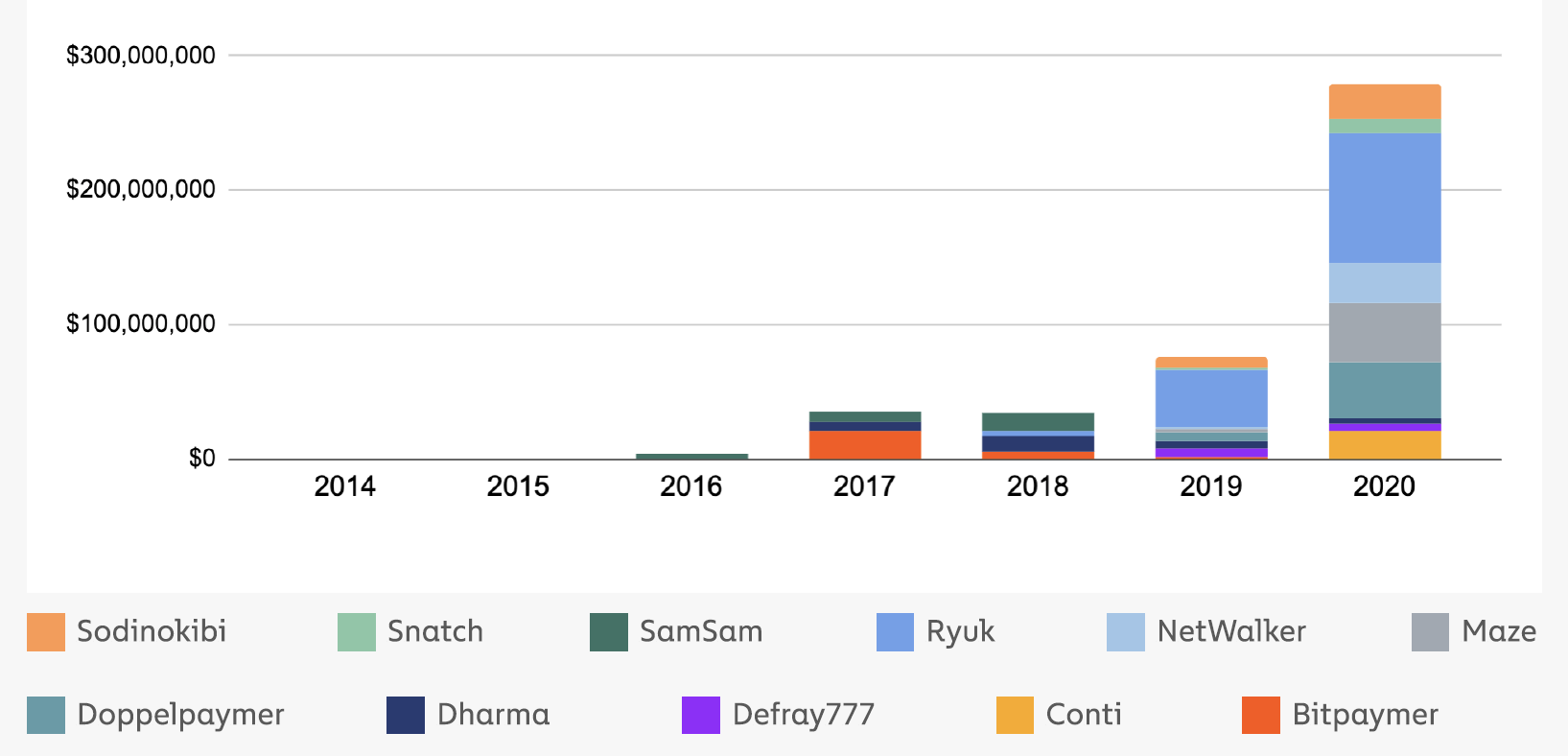

Рис.21: Топ-10 штаммов шифровальщиков по объему выкупа 2014-2020. Валюты: BCH, BTC

Шифровальщики не проявляют активность постоянно, порой заражения отдельным штаммом случаются даже не каждый месяц. Ниже мы отразили как отдельные вредоносы вели себя на протяжении 2020.

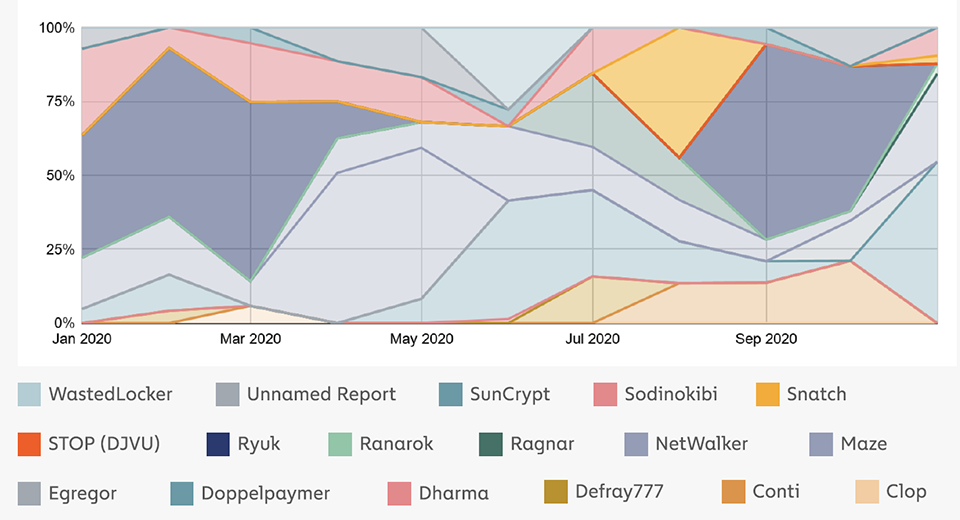

Рис.22: Жизненный цикл шифровальщиков: Топ штаммы с разбивкой по месяцам и объему выкупа. Валюты: BTC

Количество действующих в течение года шифровальщиков может создать впечатление, что существуют множество отдельных хакерских групп, осуществляющих атаки, но это может быть не так. Многие виды шифровальщиков работают по модели «ransomware-as-a-service» (RaaS), когда атакующие берут вредоносное ПО в аренду у создателей, а создатели взамен получают процент от сумм выкупа при каждой успешной атаке.

Многие атакующие в схеме RaaS постоянно меняют используемые шифровальщики, что позволяет предположить, что экосистема вымогательства меньше, чем кажется на первый взгляд. Кроме того, многие исследователи кибер-безопасности считают, что у некоторых самых известных шифровальщиков могут быть одни и те же создатели и администраторы, которые публично прекращают операции одного штамма перед тем, как просто выпустить новый, очень похожий штамм под новым именем. С помощью анализа blockchain мы можем пролить свет на некоторые из таких связей путем анализа связанных с разными шифровальщиками кошельков крипто-валют и взаимодействия этих кошельков между собой.

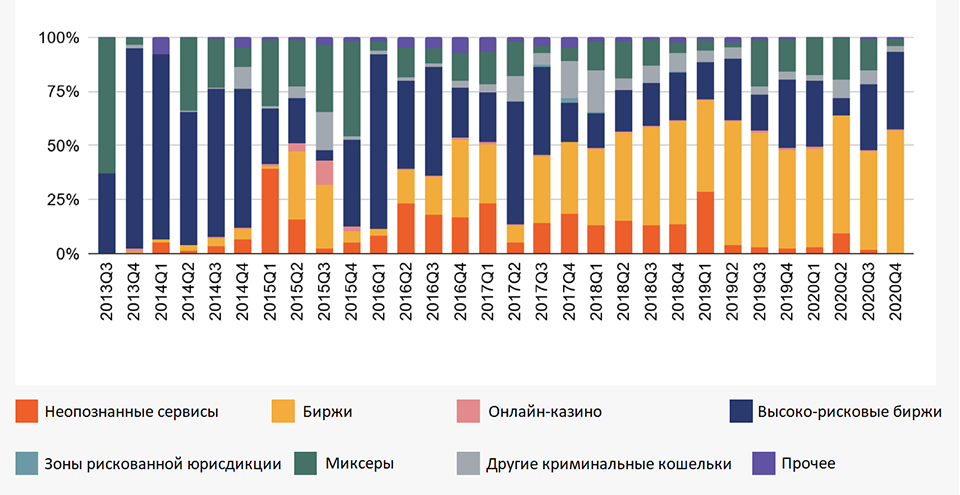

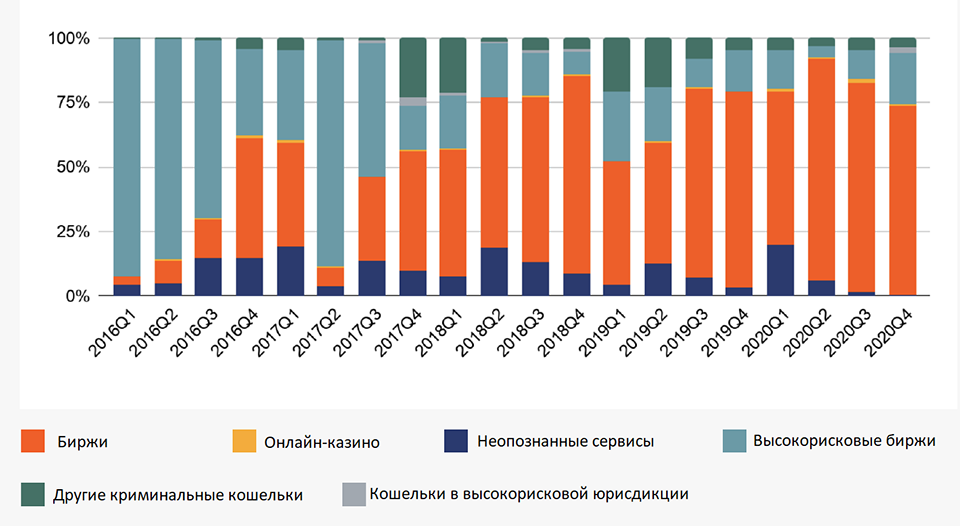

Рис.23: Получатели средств, полученных в результате атак шифровальщиков. Валюты: BTC, BCH, ETH

Атакующие перемещают большую часть средств, полученных от своих жертв, в крупные биржи, биржи с высокой степенью риска (т.е. биржи, где требования регуляторов отсутствуют или не соблюдаются), и сервисы-миксеры. Однако, как мы рассмотрим позже в этом разделе, инфраструктура отмывания денег, на которую полагаются злоумышленники, может контролироваться лишь несколькими ключевыми игроками – аналогично ситуации с владельцами самих шифровальщиков. В этом разделе мы исследовали связи внутри экосистемы шифровальщиков, но сперва мы взглянем на один недооцененный в обсуждениях момент, с которым сталкиваются жертвы атак в дополнение к ущербу от самой атаки: риски подвергнуться санкциям.

Атаки шифровальщиков и риски санкций.

В октябре 2020 года, возможно, в связи с массовым ростом атак шифровальщиков как в государственном, так и в частном секторе, Управление контроля иностранных активов министерства финансов США (OFAC) выпустило предупреждение о том, что внесение выкупа при атаке шифровальщика может являться нарушением санкций OFAC самими жертвами атаки или компаниями, которые содействуют выплате выкупа жертвами. Пункт «содействия» важен, так как существует мощная индустрия консультантов, которые помогают жертвам шифровальщиков договариваться со злоумышленниками и платить им выкуп. В предупреждении приведены примеры создателей шифровальщиков и злоумышленников, внесенных в санкционный список OFAC, таких как так как два гражданина Ирана, которые отмывали средства шифровальщика SamSam. Октябрьское предупреждение усиливает предыдущее указание правительства не платить выкуп злоумышленникам, так как это стимулирует будущие атаки. Однако, это предупреждение идет еще дальше, сообщая, что жертвы шифровальщика и консультанты, помогающие им осуществлять платежи, могут столкнуться с тяжелым наказанием, связанным с нарушением санкций OFAC.

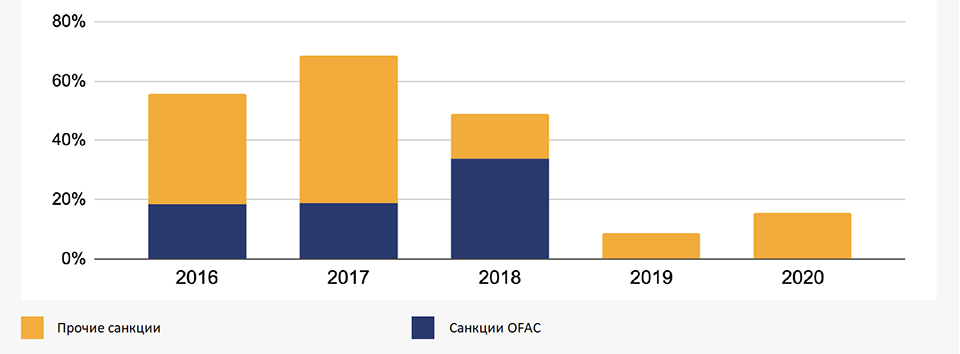

Но насколько велик риск нарушения санкций при выплате выкупа? Мы оценили на все случаи выплаты выкупа, которые смогли отследить с 2016 года, и рассчитали процентное соотношение объема платежей, которые были связаны с рисками нарушить санкции OFAC.

Мы подсчитали платежи, которые соответствуют любому из трех приведенных ниже критериев как составляющих риска нарушения санкций:

- Переводы на кошельки, принадлежащие попавшим под санкции физическим лицам (примечание: сюда включены и произведенные до момента попадания владельца кошелька под санкции платежи).

- Переводы на кошельки, связанные с шифровальщиками, чьи создатели попали в санкционные списки.

- Связанные с шифровальщиками переводы на кошельки, чьи владельцы находятся в государствах, которые попали под тяжелые санкции – таких как Иран и Северная Корея.

Под эти критерии попадают следующие шифровальщики:

|

Шифровальщик |

Описание |

|

SamSam |

Назначенный OFAC крипто-валютный кошелек |

|

Ouroboros |

Связан с Ираном |

|

VoidCrypt |

Связан с Ираном |

|

Sorena |

Связан с Ираном |

|

Pay2Key |

Связан с Ираном |

|

WannaCry 1.0 |

Связан с Северной Кореей |

|

WannaCry 2.0 |

Связан с Северной Кореей |

|

NotPetya |

Ассоциируется с находящимся в санкционном списке гражданином России |

|

CryptoLocker |

Ассоциируется с находящимся в санкционном списке гражданином России |

|

Bitpaymer |

Предположительно ассоциируется с находящейся в санкционном списке группой Evil Corp |

|

Locky |

Предположительно ассоциируется с находящейся в санкционном списке группой Evil Corp |

|

Doppelpaymer |

Предположительно ассоциируется с находящейся в санкционном списке группой Evil Corp |

|

WastedLocker |

Предположительно ассоциируется с находящейся в санкционном списке группой Evil Corp |

|

Clop |

Неактивен, но предположительно ассоциируется с Evil Corp |

Базируясь на этих заключениях можно сделать вывод что 15% платежей выкупа по шифровальщикам в 2020 году несли в себе риски нарушения санкций. По сравнению с предыдущими годами этот процент был довольно низок.

Рис.24: Процент переводов выкупа по шифровальщикам с рисками санкций OFAC и прочими санкционными рисками 2026-2020. Валюты: BCH, BTC, ETH, USDT

Пожалуйста, обратите внимание, что все платежи на кошельки, связанные с лицами или группами под санкциями OFAC на рисунке 24 произошли до того как эти группы и лица были добавлены в санкционные списки OFAC.

В то время как уровень риска нарушения санкций при выплате выкупа снизился с 2018 года, стоит иметь в виду насколько увеличились общие суммы выплаты выкупа в 2020. Это означает, что суммы выкупа в долларах с риском нарушения санкций взлетели до небес в прошлом году. Ниже мы показываем годовой объем рискованных выплат выкупа с разбитием по штамму шифровальщика.

Рис.25: Поступления на кошельки, связанные с шифровальщиками и с риском нарушения санкций 2016-2020. Валюты: BCH, BTC

Крипто-валюта на сумму более $50 млн. была переведена на санкционные кошельки в качестве выкупа шифровальщиков в 2020 году. Почти вся сумма – выкупы шифровальщиков Doppelpaymer и WastedLocker. В предыдущие годы Bitpaymer, SamSam и Locky также были ответственны за большие суммы выкупа с рисками нарушения санкций.

Стоит также отметить что биржи и другие крипто-валютные сервисы могут быть подвержены санкционным рискам за любые средства, которые они получают со связанных с шифровальщиками кошельков в целом, но особенно за связанные с рисками нарушения санкций.

Рис.26: Назначения переводов с кошельков, связанных с шифровальщиками и с риском нарушения санкций 4 кв. 2014 – 4кв. 2020

В целом в 2020 году основные биржи получили платежей выкупа шифровальщиков с санкционными рисками на сумму более $32 млн.

Справиться с атаками шифровальщиков достаточно сложно и без того чтобы жертвам приходилось беспокоиться о побочных штрафах и репутационном ущербе, если окажется, что они нарушили санкции заплатив выкуп. Мы призываем всех жертв атак консультироваться с специализирующимися на санкциях и финансовых преступлениях юристами прежде чем что-то платить атакующим и обязательно сообщать об атаках правоохранительным органам.

Анализ blockchain выявляет связи между четырьмя крупнейшими шифровальщиками 2020 года

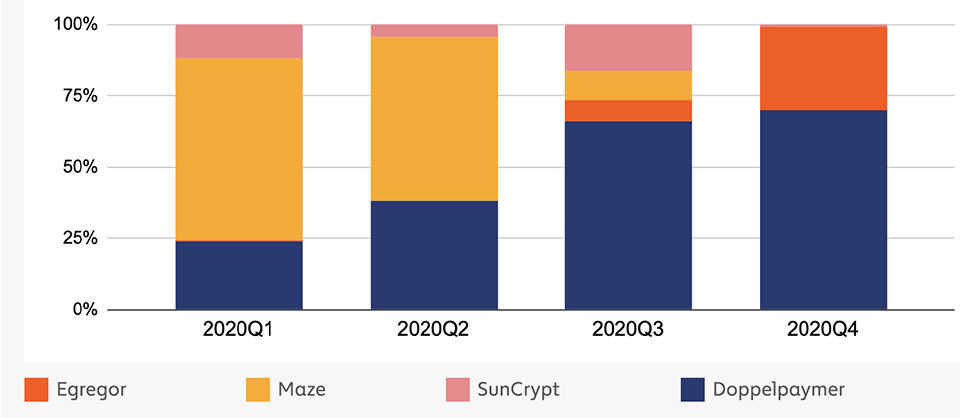

Как мы упоминали выше, кибер-преступников, ответственных за атаки шифровальщиков с целью получения выкупа, может быть меньше чем можно было бы первоначально предположить, учитывая количество отдельных атак, различных штаммов вредоносного ПО и сумм выкупа. Исследователи кибер-безопасности отмечают, что многие участники схем RaaS проводят атаки переключаясь между различными штаммами вредоносов, и многие считают, что, казалось бы, различные штаммы на самом деле контролируются одними и теми же людьми. Используя анализ blockchain мы исследовали потенциальные связи между четырьмя самыми крупными шифровальщиками 2020 года: Maze, Egregor, SunCrypt и Doppelpaymer.

Четыре штамма вредоносов были довольно активны в прошлом году атакуя такие известные компании как Barnes & Noble, LG, Pemex и университетскую клинику Нью-Джерси. Все четыре использовали модель RaaS, что означает, что партнеры сами осуществляют атаки и платили операторам проценты с каждой жертвы. Все четыре также используют стратегию «двойного вымогательства», которая заключается в одновременном шифровании данных жертвы и краже конфиденциальных данных с последующим шантажом жертвы их публикацией.

Ниже мы видим как доход от четырех штаммов в 2020 году распределен ежеквартально.

Рис.27: Доход шифровальщиков в 2020

Отметим, что Egregor стал проявлять активность прямо перед началом 4-м квартала 2020 г. (если быть точным - в середине сентября), вскоре после того, как Maze прекратил операции. Некоторые исследователи кибер-безопасности видят в этом доказательство того, что Maze и Egregor каким-то образом связаны. В начале ноября операторы Maze сообщили в пресс-релизе на своем сайте что вредонос прекращает деятельность. Вскоре после этого, большинство его партнеров переехали на Egregor - что заставило некоторых поверить в то, что операторы Maze просто сделали ребрендинг в Egregor и перевели на него большинство партнеров. Такая ситуация довольно часто встречается в среде шифровальщиков, но также возможно что партнёры сами решили что Egregor - лучший вариант. Даже возможно что партнеры Maze стали недовольны операторами и это привело к расколу. Однако, как отмечает издание «Bleeping Computer», Maze и Egregor имеют очень похожий код, почти одинаковую записку с требованием выкупа и очень похожие «сайты оплаты». Компания по кибер-безопасности Recorded Future также обращает внимание на это, а также на сходство между Egregor и банковским трояном QakBot.

И дело не только в Egregor. В другой истории издание «Bleeping Computer» утверждает, что представители Suncrypt связались с ним и заявили что являются частью «картеля Maze ransomware» еще до объявления Maze о прекращении операций, хотя операторы Maze и отрицали это. Однако предполагаемая связь подтверждается также распространенным в частном порядке сообщением фирмы по сбору оперативной информации об угрозах Intel471 где утверждается, что представители SunCrypt описали их шифровальщик как «переписанную и ребрендированную версии «хорошо известного» шифровальщика». В отчете Intel471 также утверждается, что SunCrypt работает только с небольшим количеством тщательно отобранных партнеров одновременно. Поэтому мы считаем, что любое совпадение партнеров между SunCrypt и другими шифровальщиками позволяет с большой долей вероятности предположить глубокую связь между двумя вредоносами а не простое совпадение.

Анализ blockchain предполагает пересечение партнеров и другие возможные связи между Maze, Egregor, SunCrypt и Doppelpaymer

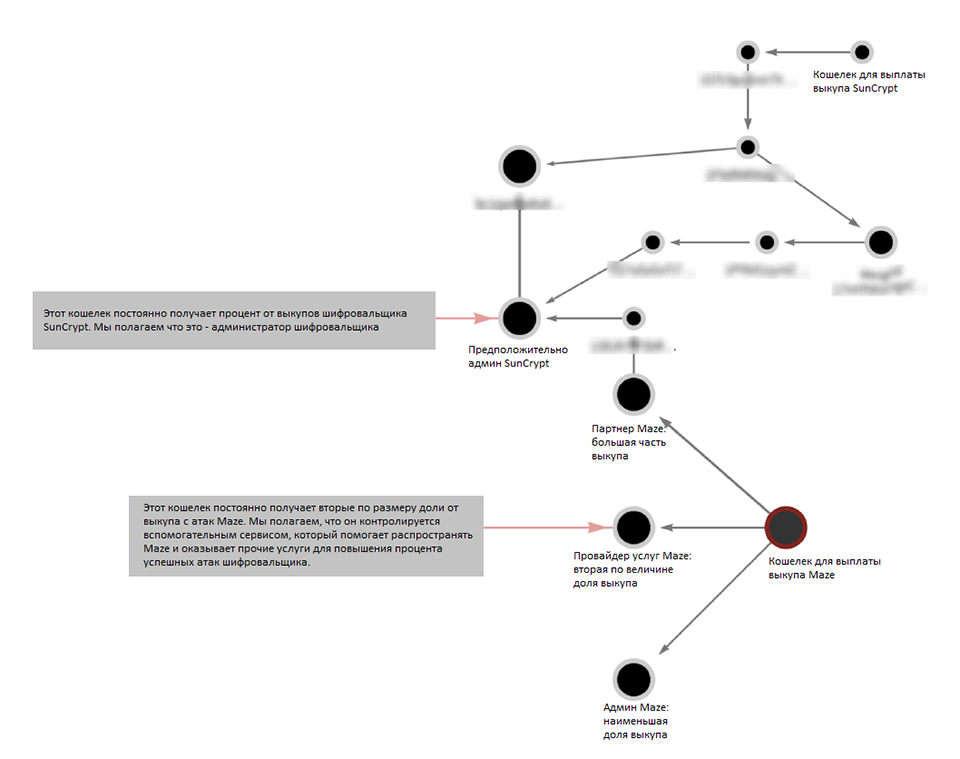

Как мы указывали выше - существуют косвенные доказательства, указывающие на связь между четырьмя крупными шифровальщиками, а также сообщения о миграции партнеров. Но какие связи мы видим в blockchain? Давайте начнем с Maze и SunCrypt.

Рис.28: Схема переводов выкупа Maze и SunCrypt

Приведенная выше схема из аналитической системы Chainalysis Reactor представляет собой убедительное доказательство того, что партнер Maze также является партнером SunCrypt. В нижней части графика мы видим как Maze распределяет взятые в атаках на выкуп средства. Во-первых, большая часть каждого выкупа идет партнеру, так как он берет на себя риск фактического проведения атаки. Следующая по величине часть отправляется некоей третьей стороне. Пока мы не может знать наверняка в чем заключается роль этой третьей стороны, но мы считаем, что это, скорее всего, провайдер вспомогательного сервиса, который помогает Maze осуществлять кибер-атаки. Злоумышленники часто полагаются на сторонние сервисы таких инструментов как надежный хостинг, услуги по тестированию на проникновение или доступ к уязвимостям в сети жертвы. Эти провайдеры торгуют своими услугами на форумах кибер-преступников в Darknet, но не обязательно вовлечены во все атаки шифровальщиков. Наконец, наименьшая часть каждого выкупа идет на другой кошелек, который, как мы полагаем принадлежит администраторам шифровальщика.

В данном случае, однако, мы видим, что партнер Maze также отправлял средства - примерно 9,55 Bitcoin - через посреднический кошелек на кошелек с пометкой «предположительно админ SunCrypt», который мы определили как часть кошелька, в котором консолидированы средства, связанные с несколькими различными атаками шифровальщика SunCrypt. Это говорит о том, что партнер Maze также является партнером SunCrypt, или, возможно, связан с SunCrypt другим способом.

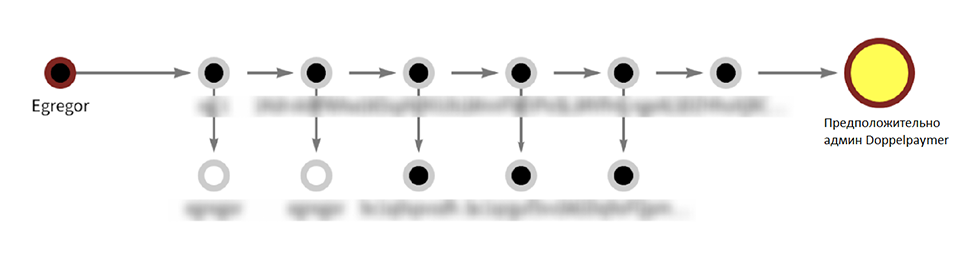

Другой график Chainalysis Reactor показывает связи между шифровальщиками Egregor и Doppelpaymer.

Рис.29: Схема переводов между Egregor и Doppelpaymer

В данном случае мы видим, что кошелек Egregor отправил примерно 78.9 BTC на кошелек предположительного администратора Doppelpaymer. Хотя мы не можем знать наверняка, мы считаем, что это еще один пример перекрытия партнеров. Наша гипотеза заключается в том, что кошелек с маркировкой Egregor является партнеров для обоих штаммов и шлет проценты администраторам Doppelpaymer.

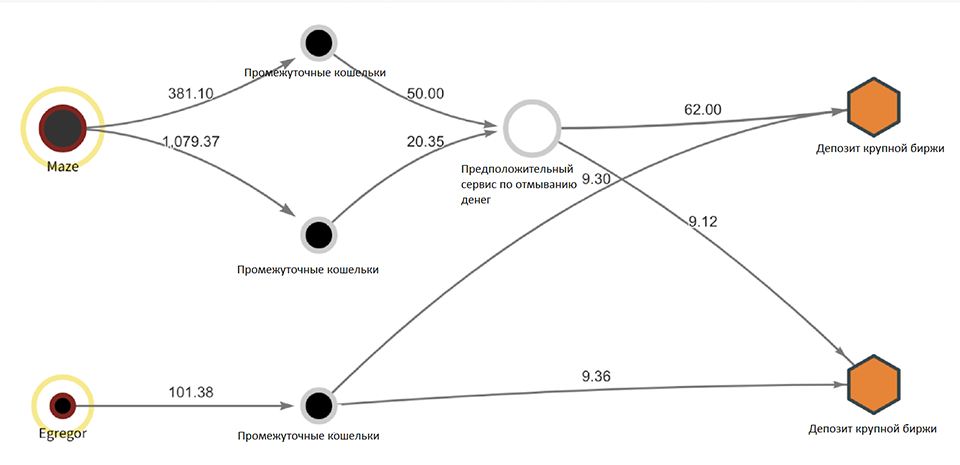

Наконец, график Chainalysis Reactor ниже показывает то, что мы считаем примером использования администраторами Maze и Egregor одной и той же инфраструктуры для отмывания денег.

Рис.30: Схема отмывания средств Maze и Egregor

С кошельки обоих шифровальщиков отправлялись средства на два депозитных кошелька крупных крипто-бирж через кошельки-посредники. На основании паттернов их транзакций мы считаем, что оба депозита принадлежат внебиржевым брокерам, которые специализируются на оказании услуг операторам шифровальщиков и прочим кибер-преступникам обменивать незаконно полученную крипто-валюту на наличные. В случае Maze эти средства сначала проходят через другой сервис, подозреваемый в отмывании денег – неясно, получает ли Maze наличные от этого сервиса или от самих внебиржевых брокеров. Также возможно, что внебиржевой брокер и служба по отмыванию денег это на самом деле один и тот же человек.

Хотя это и не дает полной уверенности в том, что у Maze и Egregor общие администраторы и партнеры, это все еще важная потенциальная зацепка для правоохранительных органов. Связанные с крипто-валютами преступления не актуальны если нет возможности превратить криминальные средства в наличные. Проследив за злоумышленниками, такими как сервисы по отмыванию денег или коррумпированные внебиржевые брокеры на графике выше - последний из которых, опять-таки, работает на большой, хорошо известной бирже - правоохранительные органы могут существенно затруднить способность Maze и Egregor вести прибыльную деятельность и без фактического ареста их администраторов или партнеров. И это касается не только данных конкретных шифровальщиков.

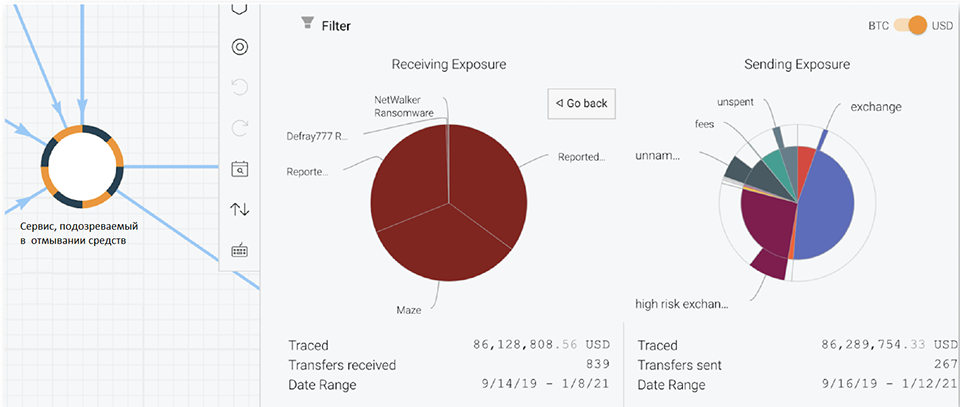

Рис.31: Активность сервиса по отмыванию средств

Сервис, подозреваемый в отмывании денег, также получал средства от Doppelpaymer, WastedLocker, и Netwalker на сумму $2,9 млн. в крипто-валюте. Точно так же он получил почти $650000. от Darknet-рынков, таких как Hydra и FEShop. Два внебиржевых брокера на графике также имеют похожую картину криминальной активности.

Что это значит для шифровальщиков?

Хотя мы не можем сказать наверняка, что Maze, Egregor, SunCrypt или Doppelpaymer одних администраторов, мы можем с относительной уверенностью заявить, что некоторые из них имеют общих партнеров. Мы также знаем, что Maze и Egregor полагаются на одних и тех же брокеров для конвертации крипто-валют в наличные, хотя они взаимодействуют с этими брокерами по-разному.

Независимо от глубины и природы этих связей, данные свидетельствуют о том, что мир шифровальщиков меньше, чем можно изначально подумать, учитывая количество активных уникальных штаммов вредоносного ПО в настоящее время. Эта информация может быть крайне полезной для правоохранительных органов. Если они могут идентифицировать и успешно действовать против групп, контролирующих сразу несколько штаммов шифровальщиков или против внебиржевых брокеров, позволяющих нескольким группировкам обналичивать свои заработки, тогда станет возможным остановить или серьезно подорвать активность нескольких шифровальщиков одним ударом.

Картирование экосистемы шифровальщиков.

Как мы показали выше, мы можем найти связи между штаммами шифровальщиков изучив общие депозитные кошельки, на которые операторы вредоносов отправляют средства. Мы считаем что в большинстве случаев перекрытие депозитов являет собой использование общих сервисов по отмыванию денег различными группами шифровальщиков, как мы утверждали на примере активности Maze и Egregor. Опять же, совпадения сервисов отмывания денег являются важной информацией для правоохранительных органов, так как этот факт предполагает возможность нарушить активность множества штаммов – а именно их способность к выводу и обналичиванию выкупов – выведя из уравнения сервис по отмыванию средств.

Пересечения сами по себе не удивительны - мы наблюдаем лишь небольшое количество сервисов по отмыванию денег, рекламируемых на различных хакерских форумах. «Многие из этих сервисов используют мулов и другие средства чтобы зарегистрировать много фальшивых счетов на больших биржах» - сообщил Дмитрий Смилянец, эксперт по шифровальщиками аналитик угроз в компании Recorded Future, предоставляющей услуги кибербезопасности. Мы видим это на скриншотах ниже.

Рис.32: Реклама сервисов по отмыванию денег в Darknet.

Совпадения также указывают на то, что многие злоумышленники готовы подождать прежде чем обналичить их финансовые поступления. «Кибер-преступники часто считают что безопаснее подождать, они верят в крипто-валюту и считают что курс будет продолжать расти, так что дать отлежаться средствам несколько лет – не проблема». Сервисы по отмыванию - не единственный получатель переводов от шифровальщиков. Операторы также используют несколько видов сторонних провайдеров услуг поддержки кибер-атак. К ним относятся:

- Услуги по тестированию на проникновение, которые операторы шифровальщиков используют для обнаружения слабых мест в сетях потенциальных жертв.

- Продавцы эксплойтов, которые продают доступ к уязвимостям в различных типах программного обеспечения. Операторы шифровальщиков и другие киберпреступники могут использовать эти данные для заражения инфраструктуры жертвы вредоносным ПО.

- Надежные хостинг-провайдеры, которые предоставляют анонимный веб-хостинг и, как правило, не обращают внимания на то, какие именно сайты они хостят. Шифровальщикам часто требуется веб-хостинг для размещения CnC-доменов, позволяющих хакерам управлять зараженными рабочими станциями.

Еще один способ для правоохранительных органов нарушить работу нескольких шифровальщиков - идентифицировать и закрыть поставщиков этих услуг поддержки кибер-атак.

Теперь давайте исследуем насколько сконцентрированы получающие средства от выкупа кошельки депозитов. Как мы уже упоминали в начале раздела, большая часть средств от выкупа направляется на крипто-валютные биржи. Эта деятельность относительно сконцентрирована всего на нескольких сервисах – a группа из пяти бирж получает 82% от всего финансового потока. Но что если мы посмотрим на уровень депозитных кошельков?

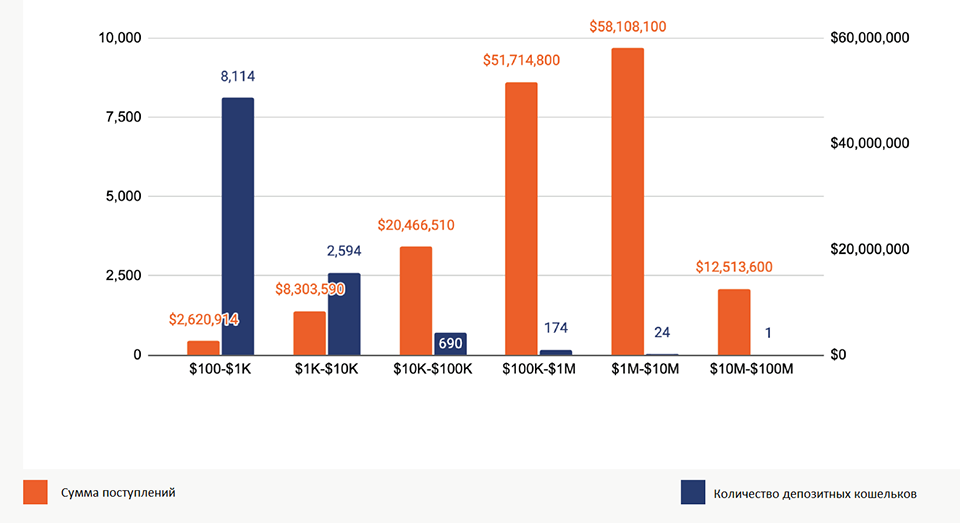

Рис.33: Поступления от шифровальщиков на депозиты и количество депозитов с разбивкой по величине транзакции на депозит. Валюты: BTC

Аккаунты сгруппированы по диапазонам сумм, получаемых с кошельков шифровальщиков. Каждая оранжевая полоса представляет собой отправленную по всем депозитам в соответствующей группе общую сумму, в то время как каждая синяя полоса представляет собой количество индивидуальных кошельков депозитов в группе.

Данные показывают что отмывание денег еще более сконцентрировано на уровне депозитных кошельков. Всего 199 депозитов получили 80% всех средств, отправленных от шифровальщиков в 2020 году. Еще меньшая группа из 25 адресов получила 46%. Дмитрий Смилянец и его коллега из Recorded Future Роман Санников проанализировали эти цифры и согласились что эти группы кошельков скорее всего представляют собой сервисы по отмыванию денег, а получающие меньшие суммы - с большой вероятностью продавцы эксплойтов и надежные хостинг-провайдеры. «Любой кошелек, получающий $10,000 или меньше - скорее поставщик услуг чем служба по отмыванию денег» - заявил Санников.

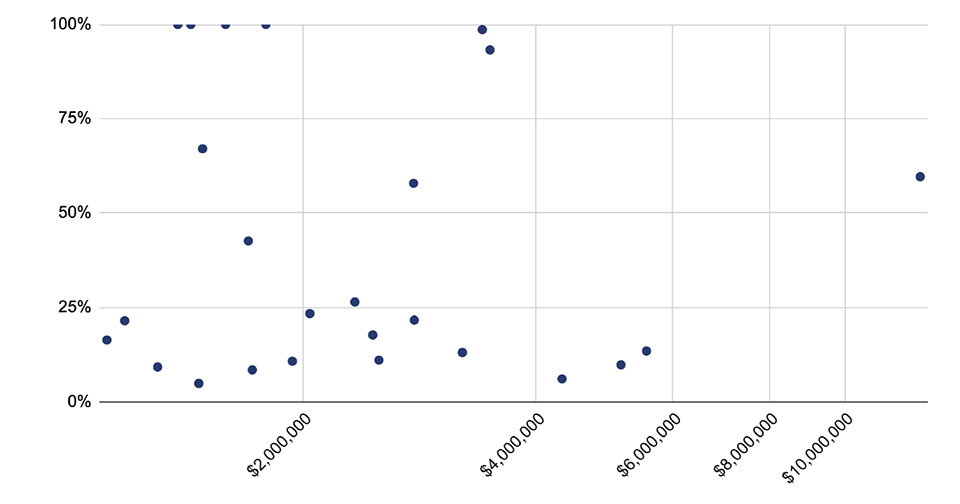

Рассмотрим подробнее адреса, получающие наибольшее количество средств от выкупа и процент выкупа от их общего оборота.

Рис.34: Топовые депозитные кошельки для шифровальщиков: общие поступления от шифровальщиков и процент поступлений шифровальщиков от общего оборота 2020. Валюты: BTC

На приведенном выше графике рассеяния мы сортируем 25 топовых кошельков депозитов по общей сумме, которую они получили с адресов шифровальщиков по оси X, и долю этих поступлений от общего оборота депозита по оси Y. Мы видим что (за незначительным исключением) поступления от шифровальщиков составляют относительно небольшой процент от всех средств, получаемых этими депозитами. Ниже мы более подробно рассмотрим историю транзакций одного из них кошельков.

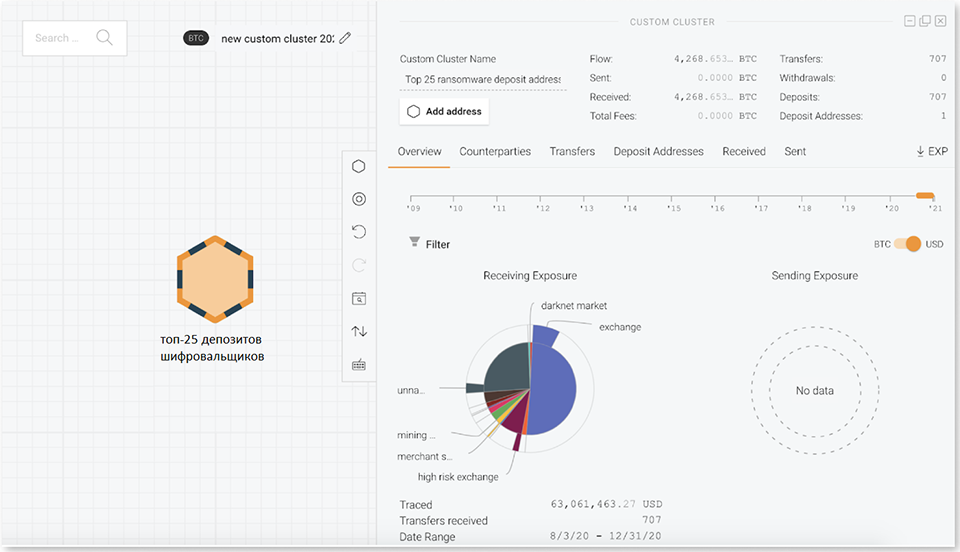

Рис.35: Активность связанных с шифровальщиками депозитных кошельков

Пожалуйста, обратите внимание, что Chainalysis Reactor не показывает исходящие транзакции депозитов, так как сервисы часто переводят полученные средства на свои внутренние адреса по необходимости. Это означает, что отслеживание исходящих переводов может дать ошибочный результат.

Кошелек на рисунке 35 принадлежит вложенному сервису, размещенному на крупной международной крипто-бирже и действует с 3 августа 2020 года. В период между этой датой и концом 2020 он получил в общей сложности более $63 млн. в bitcoin. Большая часть из этих средств, судя по всему, не является криминальными по происхождению - почти половина этих средств поступает с других крупных бирж, хотя четверть поступает от неизвестных сервисов, которые позже могут быть связаны с преступной деятельностью. Однако, несмотря на низкую долю криминальных поступлений, адрес все еще получил более $1 долларов в Bitcoin с кошельков шифровальщиков, а также $2,4 млн. от многочисленных мошенников. Криминальные поступления составляют 10% от общего оборота крипто-валюты этого кошелька. Большинство других депозитов на нашем графике рассеяния с низким процентов криминального оборота подходят под аналогичный профиль.

Продолжение исследования ждите вскоре в разделе «Аналитика» нашего блога!

Источник: https://go.chainalysis.com