Исследователи в области кибербезопасности во вторник раскрыли подробности сложной кампании по развертыванию бэкдоров с целью извлечения информации из ряда отраслей промышленности Японии.

Хакерская группа, названная аналитиками Kaspersky «A41APT» провела серию атак, похожую на прошлые атаки группы APT10 (она же Stone Panda или Cicada) с использованием ранее незадокументированных программ для доставки трех вредоносов - SodaMaster, P8RAT, и FYAnti.

Долгосрочная операция по сбору разведданных началась в марте 2019 года, а замечена была только в ноябре 2020 года, когда появились сообщения о том, что связанные с Японией компании становятся мишенью для кибератак в более чем 17 регионах по всему миру.

Новые атаки, раскрытые Kaspersky, произошли в январе 2021 года. Цепь заражения использует многоступенчатый процесс атаки, при котором первоначальное вторжение происходит через злоупотребление SSL-VPN путем использования непропатченных уязвимостей или кражи учетных данных.

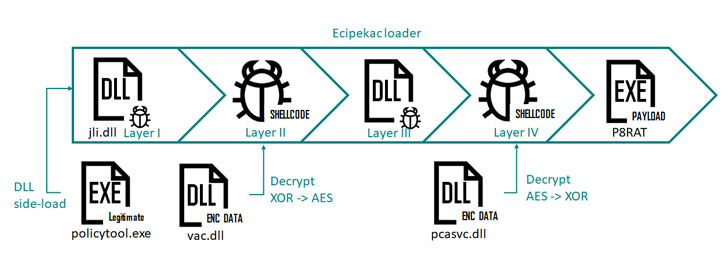

В центре кампании находится вредоносная программа под названием Ecipekac («Cake piece» в обратном написании, но с опечаткой), которая использует четырехуровневую «сложную схему загрузки», используя четыре файла для «загрузки и расшифровки четырех безфайловых модулей загрузчика один за другим, чтобы в конечном итоге загрузить в память код вредоноса».

Хотя основной целью P8RAT и SodaMaster является загрузка и выполнение кода, получаемого с контролируемого злоумышленниками CnC-сервера, расследование Касперского не дало никаких сведений о том, какая именно вредоносная программа была доставлена на целевые системы.

Интересно, что третий вредонос, FYAnti, сам по себе является многоуровневым загрузочным модулем, который проходит через еще два последовательных уровня и развертывает троян удаленного доступа, известный как QuasarRAT (или xRAT).

«Операции и внедрения этой кампании удивительно незаметны, что затрудняет отслеживание деятельности атакующих», - сообщает исследователь Kaspersky Сугуру Ишимару. «Основной функционал сокрытия - бесфайловые имплантаты, обфускация, анти- VM и удаление следов своей активности».

Перевод сделан со статьи: https://thehackernews.com