Мы подготовили перевод обзора нескольких интервью с представителями различных хакерских группировок, предоставляющих услуги «ransomware-as-a-service». Перевод статьи приведен ниже, после нашей аннотации.

Аннотация

Тем, кто ещё не знаком со спецификой теневого рынка, статья поможет понять, как работает вторая по объему капитализации индустрия киберкрайм-даркнета: «Ransomware-as-a-service» (RaaS), или, выражаясь в терминологии классического рынка - «Партнерские сети».

По состоянию на 2021 год, RaaS-сети генерируют от 60 до 85% атак, регистрируемых различными ИБ-компаниями по всему миру. Искушенные читатели, которые давно отслеживают данную тематику, возможно, могут вспомнить такие группировки, как dd4bc, Satan или Flibcor, которые также были известны по аналогичной деятельности: DDoS и крипто-вымогательство. Но былые фавориты достаточно давно ушли с рынка, а в 2021 году появились новые - интервью с их основателями читатели смогут найти в статье.

Для читателей, которые только начинают знакомиться с реалиями теневого рынка, мы также сделали короткий экскурс по принципам устройства теневого рынка.

Схема работы партнерских сетей на теневом рынке ничем не отличается от классической рыночной: разработчики «продукта» набирают себе партнеров, предоставляют им программное обеспечение, документацию, скрипты отбора жертв и рекомендации по внедрению вредоносного кода. Отбор, как правило, происходит лично. У каждой сети имеется строго ограниченное количество партнерских слотов: по нашей статистике от 10 до 120.

Основной заработок сети обеспечивается за счёт комиссии от каждой расшифровки, за которую жертва заплатила партнеру. Комиссионные вознаграждения варьируются: различные сети забирают себе от 20% до 80% от суммы выкупа.

В процессе наших исследований мы фиксировали на теневом рынке более ста партнерских сетей на регионы РФ и СНГ за последний год, при этом партнерские программы не ограничиваются только крипто-вымогателями. За комиссионное вознаграждение можно поучаствовать, в том числе, и в распространении фишинга, харвестеринге данных, взломах и других активностях. Теневой рынок подчиняется тем же базовым законам экономики, поэтому у такого количества разнообразных предложений есть простая причина: наличие спроса.

Новые игроки рынка в даркнете появляются достаточно часто: их привлекает аура таинственности и новости о больших суммах гонораров, которыми здесь оперируют за осуществление теневой деятельности. Однако, новички, как правило, приходят на рынок без готовых инструментов и какой-либо определенной стратегии действий, поэтому их выбор закономерно падает именно на различного рода RaaS. Эти сервисы дают им четкий план и инструментарий заработка.

Команда IS-Systems.

В последнее время в центре внимания среди злоумышленников находятся операторы шифровальщиков - не только из-за атак на фирмы Acer, Dassault Falcon и известные адвокатские конторы, но и за то, что предоставляют откровенные интервью.

Публичная активность хакеров поднимает вопрос: стремятся ли они «отшлифовать» свой бренд перед тем, как ударить свою следующую крупную жертву? Каковы бы ни были их мотивы, три недавно опубликованных интервью, судя по всему, дают представление об операциях, связанных с «ransomware-as-a-service» (RaaS):

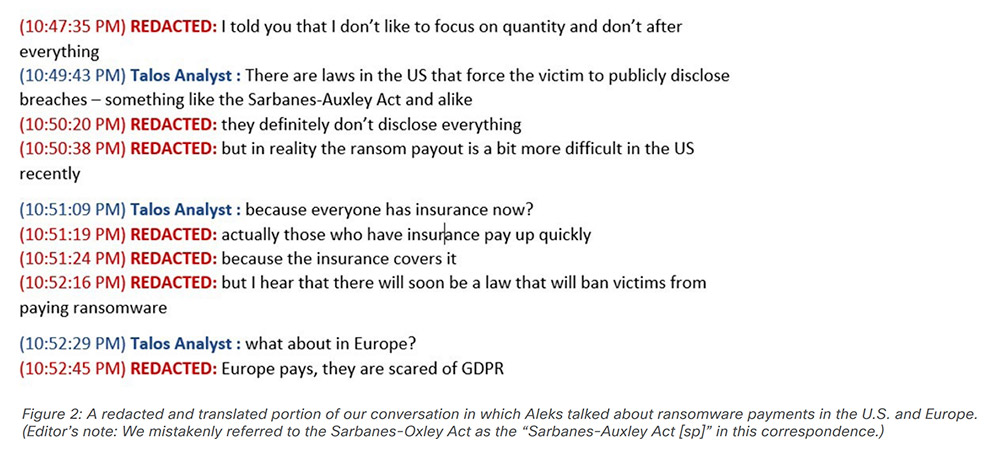

LockBit: В сентябре 2020 года группа киберразведки Cisco Talos взяла интервью у «оператора LockBit», как он себя называет, а в январе опубликовала интервью с неким «Алексом». По сообщению Talos, они считают, что Алекс «живет в Сибирском регионе России и, вероятно, является активным оператором шифровальщиков, по крайней мере, несколько лет». Талос заявляет, что Алекс был впервые замечен в июне 2020 года - он опубликовал доступ к ключам вендора VPN, используя учетку «uhodiransomwar» в Твиттере, что в переводе с русского означает «уходи, шифровальщик».

MountLocker: Впервые эта группа была замечена в июне 2020 года, и с тех пор она связана с атаками на Dassault Falcon, Forrester, HTC, Thyssen Krupp и другие компании. Французский новостной технологический сайт Zataz недавно опубликовал интервью с "А", который, похоже, осуществляет операции по вымогательству.

REvil: Также известный как «Sodinokibi», этот шифровальщик впервые появился в апреле 2019 года и активно используется сегодня, в том числе в атаках на Acer. В разговоре с компанией Recorded Future, занимающейся разведкой киберугроз, представитель REvil, используя псевдоним «Unknown», утверждает, что хакерская группа приобрела код шифровальщика у ныне уже несуществующей группы GandCrab. Исследователи утверждают, что с тех пор операция RaaS принесла, судя по всему, более 150 миллионов долларов.

Вот 10 выводов из этих интервью с хакерами:

1. Разыскиваются крупные жертвы

Злоумышленники все чаще нацеливаются на крупные организации в поисках крупного выкупа.

«Мы предпочитаем атаковать только крупные, многомиллиардные компании. Они могут заплатить более 10 миллионов долларов. Малый бизнес не может позволить себе многого», - заявляет оператор MountLocker. «Но для того, чтобы нацелиться на крупные организации требуется гораздо больше времени и усилий».

2. Публичное освещение атаки работает

Одна из тактик, которую иногда используют хакеры, заключается в угрозе закрытия компании путем проведения DDoS-атаки. Но группа REvil использует такую тактику довольно скупо, предпочитая вместо этого полагаться на колл-центры, которые обзванивают жертв после заражения и публикации информации об атаке на специальном сайте, где жертвы открыто называются, выкладываются образцы украденных данных в надежде оказать давление на жертв с целью заставить их заплатить.

«Мы называем каждую цель, а также их партнеров и журналистов; давление значительно возрастает», - говорит «Unknown». «И после этого, если вы начнете публиковать файлы, это будет абсолютно великолепно. Но закончить атаку через DDoS - это убить компанию».

3. Киберстрахование платит

Злоумышленники, похоже, предпочитают жертв с киберстрахованием. Оператор LockBit отмечает, что с застрахованных компаний «почти гарантировано» получит выкуп.

«Unknown» ссылается на застрахованные от киберрисков организации, как на «один из самых лакомых кусочков», в то время как оператор MountLocker советует пострадавшим, что «страховка, скорость и активность - это ваши лучшие друзья, когда застряли».

Еще лучше, по-видимому, «сначала взломать страховщиков - чтобы получить их клиентскую базу и оттуда целенаправленно работать. А после того, как вы пройдете по списку, ударьте по самому страховщику», - рассказывает оператор REvil. Неизвестно, реализовал ли REvil эту стратегию на практике.

Пока идут споры о том, подвергаются ли имеющие киберстраховку организации большему риску атаки. В целом, злоумышленники не имеют возможности заранее узнать, какие организации имеют такую страховку - если, конечно, они не смогут взломать страховщиков.

4. RaaS-партнеры приходят и уходят

В настоящее время многие операторы используют модель ransomware-as-a-service для максимизации прибыли. Такие сервисы предоставляют вредоносные программы партнерам, которые заражают системы. Всякий раз, когда жертва платит, оператор берет заранее оговоренную сумму, а остальное отдает партнеру. Эксперты заявляют, что эта модель позволила многим RaaS-кампаниям максимизировать свою прибыль

По данным «Unknown», наибольшее количество партнеров у оператора - 60. И эти партнеры, как правило, перемещаются между различными RaaS- операторами, которые предлагают им больший процент с атаки - или временно «уходят на пенсию» прежде чем вернуться за добавкой. REvil, похоже, рекламирует себя потенциальным партнерам, пытаясь дать им лучшие инструменты чем их конкуренты по RaaS.

«В связи с уходом группы «Maze» мы только увеличили количество перспективных партнеров», - утверждает «Unknown». LockBit также, похоже, набирает бывших партнеров «Maze».

Партнеры часто пишут на теневых форумах и высказывают свое мнение о различных операторах. Оператор LockBit, например, заявляет, что «REvil может сделать ваши файлы нестабильными, а Netwalker слишком сильно замедляет работу системы», а также, что некоторые избегают работы с «Maze», потому что они забирали до 35% всей прибыли.

5. Больницы: Легкие деньги

Оператор LockBit утверждает, что никогда не атакует сектор здравоохранения, заявляя что «если вы нападаете на больницу во время эпидемии COVID-19 - вы *убрано цензурой*». Но, несмотря на это утверждение, Talos отмечают что он также поделился следующей мыслью: «Больницы платят в от 80% до 90% случаев, потому что у них просто нет выбора».

6. География целей

По словам представителя REvil атаки не проводятся в России или любой другой стране СНГ, «включая Грузию и Украину».

Не атаковать страны СНГ типично для любых киберпреступников, которые там живут и хотят держаться подальше от тюрьмы.

«Unknown» добавляет, что «очень бедные страны не платят - Индия, Пакистан, Афганистан и так далее», и поэтому их атаковать не стоит.

Учитывая угрозу ареста со стороны ФБР и других западных правоохранительных органов, операторы и партнеры REvil также избегают большинства международных поездок, говорит «Unknown».

7. Нет любви к большей части «Переговорщиков»

Представитель REvil выражает неприязнь к переговорщикам, заявляя, что «70% просто существуют, чтобы сбить цену» и, что «очень часто они усложняют ситуацию» для жертв, добиваясь смехотворных скидок - например, при требовании о выкупе в 1 миллион долларов предлагают заплатить 15 000. «Они помогают только в покупке bitcoin или monero. Остальное – сплошной вред», - утверждает «Unknown».

С другой стороны, «Unknown» предполагает, что REvil предпочитает работать с определенными посредниками. «Мы даём хорошие скидки приличным посредникам, чтобы они могли получить немного прибыли, а компании платили меньше», - заявляет «Unknown».

8. Надежная оплата

Все операторы шифровальщиков изображали свою деятельность как обычную повседневную работу. «У большинства из нас есть семьи, дети, любовницы, родители, домашние животные, хобби, проблемы и т.д.», - говорит оператор MountLocker.

Один из самых важных выводов, сделанных в ходе интервью, заключается в том, что киберпреступность предоставляет возможности, особенно людям с техническими склонностями - и да, видимо, с готовностью к моральным прегрешениям - в некоторых частях мира зарабатывать гораздо больше денег, чем они могли бы заработать любым другим способом.

«В детстве я рылся в мусорных кучах и докуривал окурки», - утверждает оператор «Unknown». «Я ходил по 10 километров в школу. Я по шесть месяцев носил одну и ту же одежду. В молодости, в коммунальной квартире, я не ел по два и даже три дня. Теперь я миллионер».

9. «Это масштабируемое преступление»

В этом и заключается самая главная проблема с шифровальщиками: если преступники, действуя удаленно, могут получать огромную прибыль и не подвергать себя почти никакому риску - зачем им останавливаться?

«Глобальный неравный доступ к богатствам приводит к преступности. В интернете это преступление масштабируемо», - заявляет в Twitter пионер BugBounty Кэти Мусурис, генеральный директор Luta Security.

«Мы сами стали причиной этого создавая системы, которые слишком сложны для обеспечения их постоянной защиты, игнорируя при этом растущую пропасть неравенства доходов», - сообщает она. «Шифровальщики - это гильотина».

10. «Зеркало нашему пренебрежению»

Это не первый случай, когда как организации, так и лица, ответственные за разработку политики, испытывают ужас перед угрозами кибербезопасности. На конференции RSA 2012 года в Сан-Франциско Грейди Саммерс, в то время вице-президент группы облачной безопасности Mandiant, рассказал о знаменитом коллективе хактивистов, которые тогда занимались атаками на корпоративные сети: «Анонимные атаки являются зеркалом нашего пренебрежения».

Теперь группы шифровальщиков подхватили это знамя. Или, как говорит оператор MountLocker: «Мы используем дыры в сетевой безопасности так же, как юристы используют дыры в законодательстве».

До тех пор, пока состояние информационной безопасности не улучшится - эти и другие киберпреступники, будут продолжать пользоваться своими преимуществами.

Перевод сделан со статьи: https://www.bankinfosecurity.com