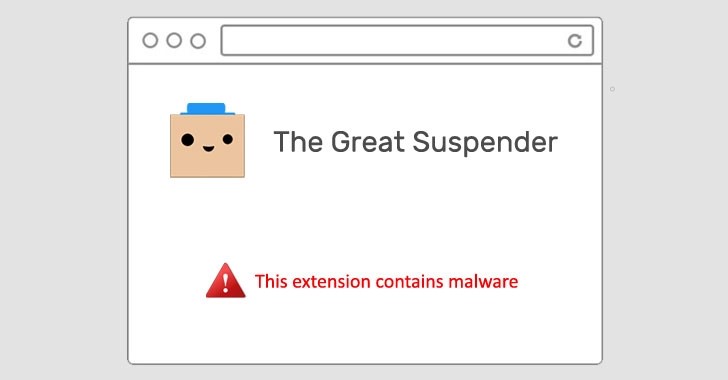

Google удалила из интернет-магазина Chrome популярное расширение, которым пользуются миллионы пользователей The Great Suspender за то, что в нем содержались вредоносы. Также был сделан необычный шаг по его деактивации на компьютерах пользователей.

«Это расширение содержит вредоносный функционал», - сообщается в лаконичном уведомлении от Google, но на самом деле выяснилось, что в это дополнение были скрытно добавлены функции, которые могут быть использованы для выполнения произвольного кода с удаленного сервера, в том числе для отслеживания пользователей в Интернете и совершения рекламного мошенничества.

«Предыдущий разработчик, похоже, продал расширение неизвестным, у которых есть намерение использовать пользователей этого расширения в рекламном мошенничестве, отслеживании и т.д.», - заявил Калум МакКоннелл в посте на GitHub.

Расширение, которым до его отключения пользовалось более двух миллионов человек, предназначалось для приостановки подгрузки неиспользуемых вкладок, заменяя их пустым серым экраном до тех пор, пока они не будут перезагружены по возвращении активности на них».

Признаки подозрительного поведения расширения были замечены еще в ноябре 2020, что привело к его блокировке в браузерах Microsoft Edge.

По данным реестра расширений Дин Оемке, изначальный разработчик, предположительно продал свое творение в июне 2020 года неизвестной компании, после чего еще две новые версии были выпущены через веб-магазин Chrome (7.1.8 и 7.1.9).

Пользователи расширения могут восстановить вкладки, используя обходной путь, или, в качестве альтернативы, могут использовать последнюю «чистую» версию расширения, доступную на GitHub (v7.1.6), включив режим Chrome Developer.

Однако включение режима разработчика может иметь и другие последствия, о которых рассказал исследователь безопасности Боян Здрня, раскрывший новый метод, позволяющий злоумышленникам использовать функцию синхронизации Chrome для обхода брандмауэров и установления соединений с серверами, контролируемыми злоумышленниками, для извлечения данных.

По словам исследователя, атакующий разработал вредоносный модуль, замаскированный под расширение Forcepoint Endpoint Chrome Extension для Windows, которое затем было установлено непосредственно в браузере после включения режима разработчика.

«Хотя существуют некоторые ограничения на объем данных и количество запросов, на самом деле это идеально подходит для CnC-команд (которые, как правило, небольшие), или для кражи небольших, но конфиденциальных данных, таких, как маркеры аутентификаций», - сообщил Боян Здрня. «Но, учитывая, что эта атака требует физического доступа к целевой системе, она вряд ли будет решена компанией Google».

Перевод сделан со статьи: https://thehackernews.com/