Команда Google Project Zero в четверг рассказала о новом механизме безопасности, который компания Apple незаметно добавила в iOS 14 в качестве контрмеры для предотвращения атак, которые, как недавно выяснилось, используют 0-day уязвимости в приложении для обмена сообщениями.

Усовершенствованная система песочницы для данных iMessage под названием «BlastDoor» была обнародована исследователем в области безопасности Сэмюэлем Гроссом.

«Одним из основных изменений в iOS 14 является внедрение нового, сервиса-песочницы «BlastDoor», который теперь отвечает за почти весь разбор недоверенных данных в iMessages», - заявил Гросс. «Кроме того, этот сервис написан на Swift, безопасном для оперативной памяти языке, что значительно усложняет внесение в базу кода классических уязвимостей повреждения памяти».

Появление этого функционала является следствием выявления эксплойта, который использовал уязвимости Apple iMessage в iOS 13.5.1, чтобы обойти защиту безопасности в рамках хакерской кампании, направленной на журналистов Al Jazeera в прошлом году.

«Мы не думаем, что эксплойт работает на iOS 14 и выше, которые включают в себя новые средства защиты», - сообщили исследователи Civilen Lab, раскрывшие атаку в прошлом месяце.

«BlastDoor» формирует ядро этих новых средств защиты безопасности, согласно Гроссу, который проанализировал реализованные изменения с помощью реверс-инжиниринга проекта с использованием M1 Mac Mini под управлением MacOS 11.1 и iPhone XS под управлением iOS 14.3.

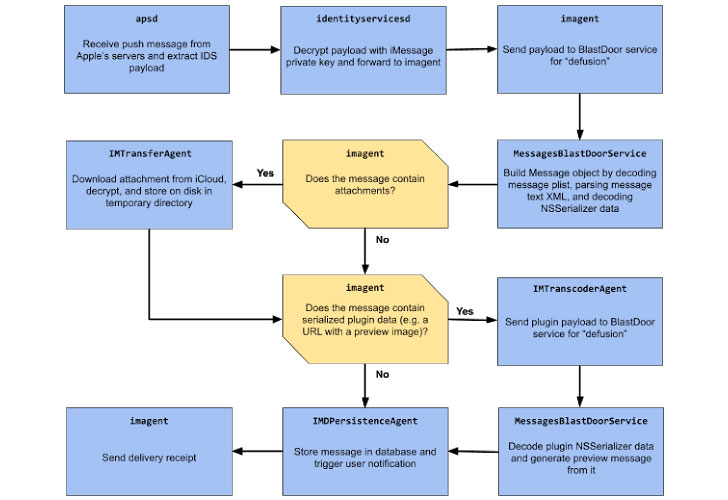

Когда приходит входящее iMessage, сообщение проходит через ряд сервисов, главным из которых является демон службы Push Notification Service от Apple (apsd) и фоновый процесс, называемый imagent, который отвечает не только за декодирование содержимого сообщения, но и за загрузку вложений (через отдельную службу под названием IMTransferAgent) и обработку ссылок на веб-сайты, прежде чем вызвать SpringBoard, и отобразить уведомление о поступлении сообщения.

«BlastDoor» проверяет все входящие сообщения в безопасной песочнице, что предотвращает взаимодействие любого вредоносного кода внутри сообщения с остальной частью операционной системы или доступ к пользовательским данным.

Иначе говоря, из-за перемещения большинства задач по обработке (т.е. декодирования списка свойств сообщения и предварительного просмотра гиперссылок) из образа в этот новый компонент «BlastDoor», вредоносное сообщение больше не сможет взаимодействовать с файловой системой или выполнять сетевые операции.

«Профиль песочницы довольно плотный», - отметил Гросс. «Доступно лишь небольшое количество локальных IPC-сервисов, практически все взаимодействие с файловой системой заблокировано, любое взаимодействие с драйверами IOKit запрещено, исходящий доступ в сеть запрещен».

Более того, в попытке задержать последующий перезапуск «упавшего» сервиса, Apple также внедрила новую функцию в процесс iOS «launchd» - теперь ограничено количество попыток рестарта при попытке проэксплуатировать упомянутую уязвимость, что экспоненциально увеличивает время между последовательными попытками брутфорса.

«С этим изменением эксплойт, который опирался на многократный сбой атакованной службы теперь, вероятно, потребует для выполнения нескольких часов, а не нескольких минут», - сообщил Гросс.

«В целом, эти изменения очень близки к наилучшему решению проблемы из возможных, учитывая необходимость обратной совместимости, и они должны оказать значительное влияние на безопасность iMessage и платформы в целом».

Перевод сделан со статьи: https://thehackernews.com