Исследователи раскрыли новое семейство вредоносных программ под Android, которые используют accessibility-службы в устройстве для взлома учетных данных пользователей, записи аудио и видео.

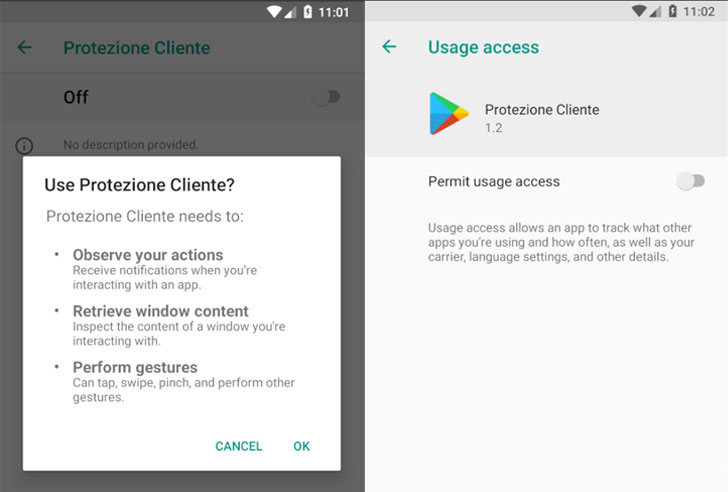

Данная вредоносная программа, названная «Oscorp», «побуждает пользователя установить accessibility-службу, с помощью которой злоумышленники могут увидеть экран телефона и считывать набранный текст».

Названный так из-за названия страницы входа на своем CnC-сервере, вредоносный APK (распространяемый как «Assistenzaclienti.apk» или «Customer Protection») раздается через домен с именем «supporttoapp[...]com». При установке вредонос запрашивает разрешение на включение accessibility-сервиса и устанавливает связь с CnC-сервером для получения дополнительных команд.

Кроме того, вредоносная программа повторно открывает экран настроек каждые восемь секунд до тех пор, пока пользователь не включит разрешение и статистику использования устройства, тем самым оказывая давление на пользователя с целью получения дополнительных привилегий.

После предоставления доступа вредоносная программа использует разрешения для входа в систему, деинсталляции приложений на устройстве, совершения звонков, отправки SMS-сообщений, кражи криптовалют путем перенаправления платежей через приложение Blockchain.com Wallet, а также получения доступа к кодам двухфакторной аутентификации из приложения Google Authenticator.

По данным исследователей, по состоянию на 9 января кошелек, контролируемый злоумышленниками, содержал 584 доллара.

На последнем этапе вредоносная программа отправляет захваченные данные вместе с системной информацией (например, установленные приложения и модель телефона) на CnC-сервер, а также получает команды от сервера, которые позволяют запустить приложение Google Authenticator, украсть SMS-сообщения, удалить приложения, запустить определенные URL-адреса, а также записать аудио и видео с экрана через WebRTC.

Более того, при открытии прочих приложений на устройстве вредонос отображает фишинговую страницу, которая запрашивает имя пользователя и пароль, отметил CERT. Стиль этой страницы варьируется от приложения к приложению, и она специально разработана для добычи учетных данных.

Точный список приложений, для которых у «Oscorp» есть специальные фишинговые экраны, остается неясным, но исследователи сообщили, что это может быть любое приложение, работающее с конфиденциальными данными, например, банковские приложения или мессенджеры.

«Защита Android предотвращает ущерб от действий данного вредоноса ровно до тех пор, пока пользователь не включит accessibility-службу», - заключил CERT-AGID. «Однако, как только она включена, ущерб может быть очень серьезным. На самом деле, Android всегда придерживался очень жесткой политики по отношению к разработчикам приложений, оставляя конечное решение доверять приложению или нет конечному пользователю».

Перевод сделан со статьи: https://thehackernews.com