Недавно обнаруженные уязвимости в системе безопасности камер домашней безопасности ADT's Blue (ранее LifeShield) могли быть использованы для перехвата как аудио-, так и видеопотоков.

Уязвимость (отслеживаемая как CVE-2020-8101) была обнаружена в камере видеодомофона исследователями Bitdefender в феврале 2020, устранена она была в августе 2020 года.

Компания LifeShield была приобретена компанией ADT Inc. из штата Флорида в 2019 году, а с января 2020 года решения для домашней безопасности «Сделай сам» от Lifeshield были переименованы в «Blue». В прошлом году доля продуктов компании на рынке США составила 33,6%.

Проблемы с безопасностью в камерах внешнего наблюдения позволяли злоумышленникам:

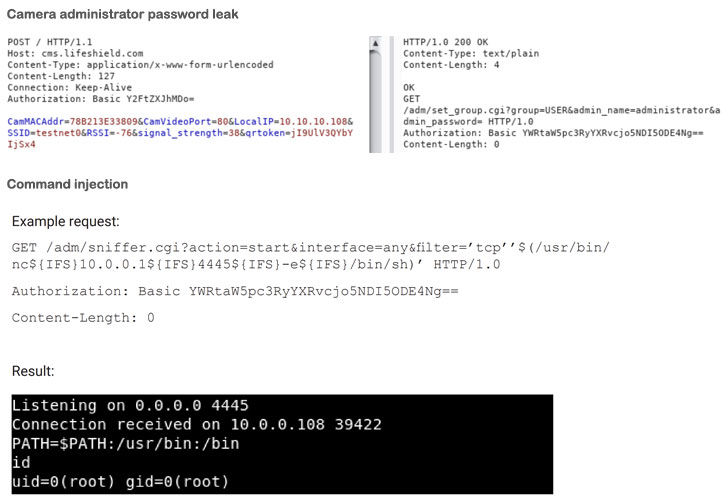

- Получить пароль администратора камеры, зная ее MAC-адрес, который используется для уникальной идентификации устройства;

- Получить root доступ к устройству через ввод локальных команд;

- Получить доступ к аудио и видео-потокам с помощью незащищенного сервера RTSP (Real-Time Streaming Protocol - протокол потоковой передачи).

Данный тип внешних камер периодически отправляет heartbeat-сообщения на сервер «cms.lifeshield.com», эти сообщения содержат MAC-адрес, SSID, локальный IP-адрес и данные об уровне беспроводного сигнала. Сервер, в свою очередь, отвечает сообщением об аутентификации, которое можно тривиально обойти, сделав фальшивый запрос с использованием MAC-адреса устройства.

«Похоже сервер игнорирует токен и при отправке ответа проверяет только MAC-адрес», - отметили исследователи, добавив, - «пароль для администратора можно получить, декодировав полученный в этом запросе заголовок авторизации формата base64».

Имея администраторский доступ к веб-интерфейсу камеры, злоумышленник может использовать HTTP-интерфейс, уязвимый для инъекции команд, и получить root-доступ.

Наконец, исследователи также обнаружили, что незащищённый RTSP-сервер без учётных данных может быть использован для доступа к видеопотоку по адресу «rtsp://***IPADRESS***/img/media.sav» с помощью любого медиаплеера, например, VLC.

Bitdefender решил отложить публичное раскрытие информации более чем на пять месяцев, так как не существовало способа убедиться, что все пользователи камер установили на свои устройства обновления прошивки с патчем, убирающим уязвимость.

«У клиентов есть выбор инструментов безопасности, когда речь заходит об обеспечении безопасности их «умных домов» или малого бизнеса», - сообщают исследователи. «Тщательное исследование поставщиков IoT-устройств на предмет политик обновления безопасности своих продуктов, изменение паролей «по умолчанию», разделение IoT-устройств на различные подсети, и даже регулярная проверка обновлений прошивки - это лишь несколько практических советов по безопасности, которых стоит придерживаться любому пользователю современных IoT-устройств».

Перевод сделан со статьи: https://thehackernews.com