Исследователи кибербезопасности рассказали об исправленном недостатке в TikTok, который потенциально мог позволить злоумышленнику создать базу данных пользователей приложения и связанных с ними телефонных номеров для будущей вредоносной деятельности.

Хотя этот баг затрагивает только тех пользователей, которые связали телефонный номер со своей учетной записью или вошли в систему с телефонным номером, успешная эксплуатация уязвимости могла привести к утечке данных и нарушению конфиденциальности, говорится в отчете, предоставленном компанией Check Point Research.

TikTok установил патч для устранения недостатка после раскрытия информации исследователями Check Point.

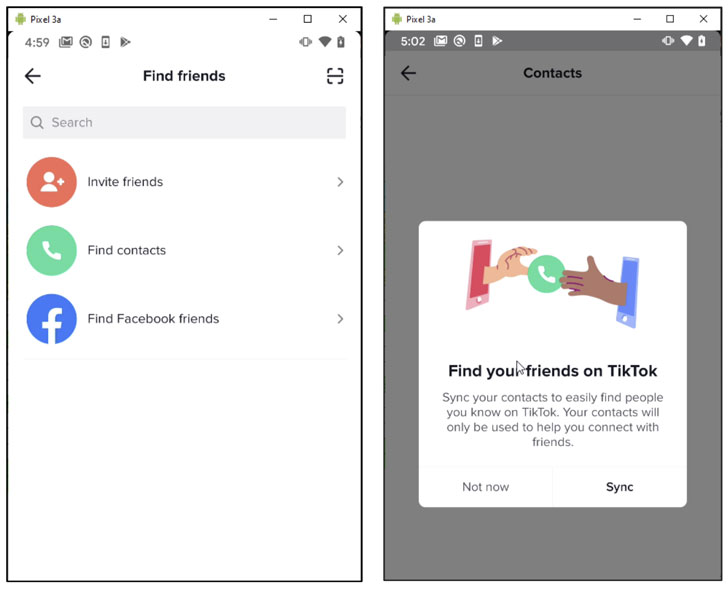

Обнаруженная ошибка заключается в функции TikTok «Поиск друзей», которая позволяет пользователям синхронизировать свои контакты с сервисом, чтобы выявить потенциально интересные каналы.

Контакты загружаются в TikTok по HTTP-запросу в виде списка, состоящего из хэшированных имен контактов и соответствующих номеров телефонов.

На следующем этапе приложение посылает второй HTTP-запрос, в ходе которого извлекаются профили TikTok, связанные с телефонными номерами, отправленными в предыдущем запросе. Этот ответ включает имена профилей, телефонные номера, фотографии и другую информацию, связанную с профилями.

В то время как запросы на загрузку и синхронизацию контактов ограничены 500 контактами в день на пользователя\устройство, исследователи Check Point нашли способ обойти это ограничение, получив идентификатор устройства - cookies установленные сервером, уникальный токен под названием "X-Tt-Token", который устанавливается при входе в аккаунт с помощью SMS. Специалисты сумели воспроизвести весь процесс с эмулятора под управлением Android 6.0.1.

Стоит отметить, что для того, чтобы запросить данные с сервера приложений TikTok, HTTP-запросы должны включать в себя заголовки X-Gorgon и X-Khronos для проверки сервера, что гарантирует валидность сообщений.

Но, изменив HTTP-запросы, количество контактов, которые злоумышленник хочет синхронизировать и переподписав их обновленной подписью сообщения, оказалось возможным автоматизировать процедуру загрузки и синхронизации контактов в больших масштабах и создать базу данных аккаунтов и подключенных к ним телефонных номеров.

Это далеко не первый случай, когда популярное приложение для обмена видеоматериалами обнаруживает уязвимости в системе безопасности.

В январе 2020 года исследователи Check Point обнаружили множество уязвимостей в приложении TikTok, которые могли быть использованы для получения доступа к аккаунтам пользователей и манипулирования их содержимым, включая удаление видео, загрузку несанкционированных видео, обнародование приватных видео и раскрытие личной информации, сохраненной в аккаунте.

Затем в апреле исследователи безопасности Талал Хадж Бакри и Томми Мыск выявили в TikTok уязвимости, которые позволили злоумышленникам отображать поддельные видео, в том числе с проверенных аккаунтов, перенаправляя приложение на поддельный сервер, на котором хранится коллекция поддельных видеозаписей.

В октябре прошлого года TikTok запустил партнерство с HackerOne по поиску уязвимостей, чтобы дать возможность специалистам по безопасности разобраться с техническими проблемами платформы. За нахождение критических уязвимостей (CVSS-рейтинг 9-10), согласно программе, выплаты составляли от $6 900 до $14 800.

«Нашей основной мотивацией на этот раз было изучить подлинную конфиденциальность TikTok», - заявил Одед Вануну, руководитель отдела по исследованию уязвимостей в Check Point. «Нам было любопытно, можно ли использовать платформу TikTok для получения конфиденциальных данных о пользователях. Оказалось, что ответ «да», так как нам удалось обойти многочисленные механизмы защиты TikTok, что привело к нарушению конфиденциальности».

«Получивший такие критичные персональные данные злоумышленник мог с их применением совершить множество преступных деяний, например легко проводить хорошо скрытые фишинговые атаки».

Перевод сделан со статьи: https://thehackernews.com