Появилась более подробная информация об уязвимости обхода функции безопасности в Windows NT LAN Manager (NTLM), которая была закрыта компанией Microsoft в рамках ежемесячных обновлений Patch Tuesday в начале этого месяца.

Эта уязвимость, отслеживаемая как CVE-2021-1678 (оценка CVSS 4.3), была описана как «уязвимость с возможностью удаленного использования», обнаруженная в привязанном к сетевому стеку компоненте, хотя точная информация о баге оставалась неизвестной.

Теперь, по словам исследователей из Crowdstrike, ошибка безопасности могла позволить злоумышленнику удаленно выполнить код через ретранслятор NTLM.

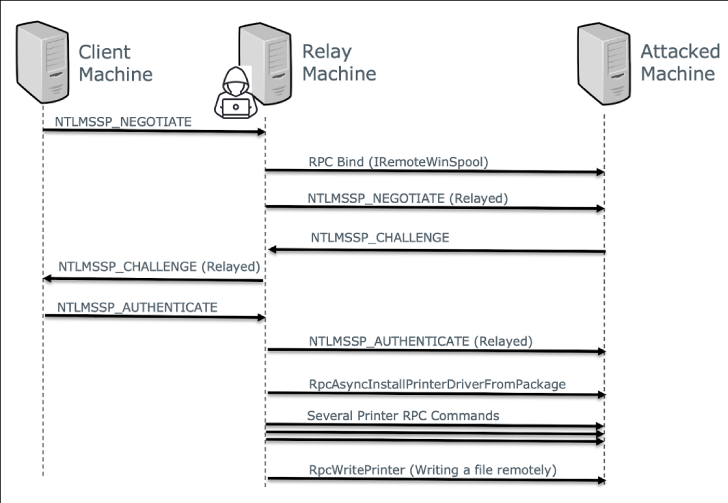

«Эта уязвимость позволяла злоумышленнику устанавливать сеансы NTLM-аутентификации с атакованной машиной, а также использовать интерфейс MSRPC спулера принтера для удаленного выполнения кода на атакованной машине», - сообщили исследователи.

Атаки ретрансляции NTLM - это вид атак «man-in-the-middle», которые обычно позволяют злоумышленникам, имеющим доступ к сети, перехватывать легитимный трафик аутентификации между клиентом и сервером, и пересылать эти проверенные запросы на аутентификацию от своего имени для доступа к сетевым сервисам.

Успешные эксплойты могли позволить противнику удаленно выполнять код на машине Windows или получать доступ к критическим системам, таким как серверы контроллера домена, путем повторного использования NTLM мандатов, направленных на скомпрометированный сервер.

Хотя такие атаки могут быть предотвращены подписанием SMB и LDAP или включением Enhanced Protection for Authentication, в CVE-2021-1678 используется слабое место в MSRPC (Microsoft Remote Procedure Call - вызов удаленной процедуры Microsoft), которое делает его уязвимым для атак.

В частности, исследователи обнаружили, что IRemoteWinspool (интерфейс RPC для удаленного управления спулером принтера) может быть использован для выполнения серии операций RPC и записи произвольных файлов на целевой машине с помощью перехваченного сеанса NTLM.

В документе поддержки Microsoft заявила, что она решила проблему уязвимости, «повысив уровень аутентификации RPC и введя новую политику и ключ реестра, чтобы позволить клиентам отключить или включить режим Enforcement на стороне сервера для повышения уровня аутентификации».

В дополнение к установке обновления для Windows от 12 января, компания призвала организации включить режим Enforcement на сервере печати, настройка которого, по словам Microsoft, будет включена на всех устройствах Windows по умолчанию, начиная с 8 июня 2021 года.

Перевод сделан со статьи: https://thehackernews.com