Непропатченная 0-day уязвимость в Microsoft Windows 10 позволяет злоумышленникам повредит жесткие диски файловой системы NTFS с помощью однострочной команды.

В многочисленных тестах BleepingComputer, эта однострочная команда может быть доставлена скрытой в ярлыке Windows, ZIP архиве, bat-файлах и по множеству других векторов. Выполнение этой команды вызывает ошибки жесткого диска, которые мгновенно повреждают индекс файловой системы.

«Критически недооцененная» уязвимость NTFS

В августе 2020, октябре 2020 и, наконец, на этой неделе исследователь безпасности Jonas L обращает внимание на непропатченную уязвимость NTFS, воздействующую на Windows 10.

При использовании этой уязвимости она может быть вызвана однострочной командой для мгновенного повреждения жесткого диска в формате NTFS, при этом Windows просит пользователя перезагрузить компьютер, чтобы восстановить поврежденные записи на диске.

Исследователь рассказал изданию BleepingComputer, что уязвимость стала доступна для использования, начиная с Windows 10 build 1803 (Windows 10 April 2018 Update), и продолжает работать в последней версии.

Что еще хуже, уязвимость может быть проэксплуатирована под стандартными и низкими привилегиями учетных записей пользователей на системах Windows 10.

NTFS VULNERABILITY CRITICALITY UNDERESTIMATED

-

There is a specially nasty vulnerability in NTFS right now.

Triggerable by opening special crafted name in any folder anywhere.'

The vulnerability will instant pop up complaining about yuor harddrive is corrupted when path is opened pic.twitter.com/E0YqHQ369N— Jonas L (@jonasLyk)

Диск может быть поврежден через попытку определенным образом получить доступ к атрибуту $i30 NTFS в папке.

**ВНИМАНИЕ**

Выполнение приведенной ниже команды в «живой» системе приведет к повреждению диска и, возможно, сделает его недоступным. Тестируйте эту команду ТОЛЬКО на виртуальной машине, которую можно восстановить из бэкапа в случае повреждения диска.

Ниже показан пример команды, которая повреждает диск.

cd c:\:$i30:$bitmap

Строка Windows NTFS «Index Attribute», или «$i30» - это атрибут NTFS, связанный с каталогами, который содержит список файлов и вложенных папок каталога. В некоторых случаях индекс NTFS также может включать в себя удаленные файлы и папки, что очень удобно при проведении расследования инцидентов или судебной экспертизы.

Неясно, почему доступ к этому атрибуту повреждает диск, сообщил Jonas, и ключ реестра, который помог бы диагностировать проблему, не функционирует.

«Я понятия не имею, почему он повреждает файлы, и потребовались бы очень серьезные усилия, чтобы выяснить это, потому что ключ реестра, который должен вызвать BSOD при подобном повреждении, не работает. Поэтому я оставлю это людям у которых есть исходники операционной системы» - заявил Йонас в интервью BleepingComputer.

После выполнения команды в командной строке Windows 10 и нажатия Enter, пользователь увидит сообщение об ошибке, говорящее: «The file or directory is corrupted and unreadable».

Windows 10 немедленно начнет отображать уведомления, предлагая пользователю перезагрузить компьютер и восстановить поврежденный том диска. При перезагрузке Windows запускает утилиту проверки диска и начинает восстановление жесткого диска/

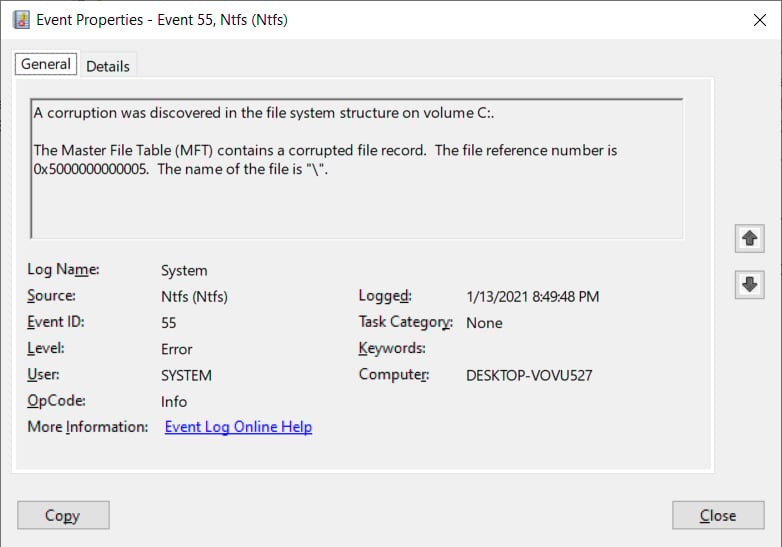

После того, как диски повреждены, Windows 10 генерирует ошибки в журнале событий, утверждая, что в таблице Master File Table (MFT) для конкретного диска содержится поврежденная запись.

Тесты BleepingComputer также показывают, что эту команду можно использовать на любом диске, а не только на диске C:, и этот диск также будет поврежден.

Более изощренные способы использования уязвимости

В тестах, проводимых BleepingComputer, злоумышленники могут использовать эту команду в различных Proof-of-Concept-эксплойтах.

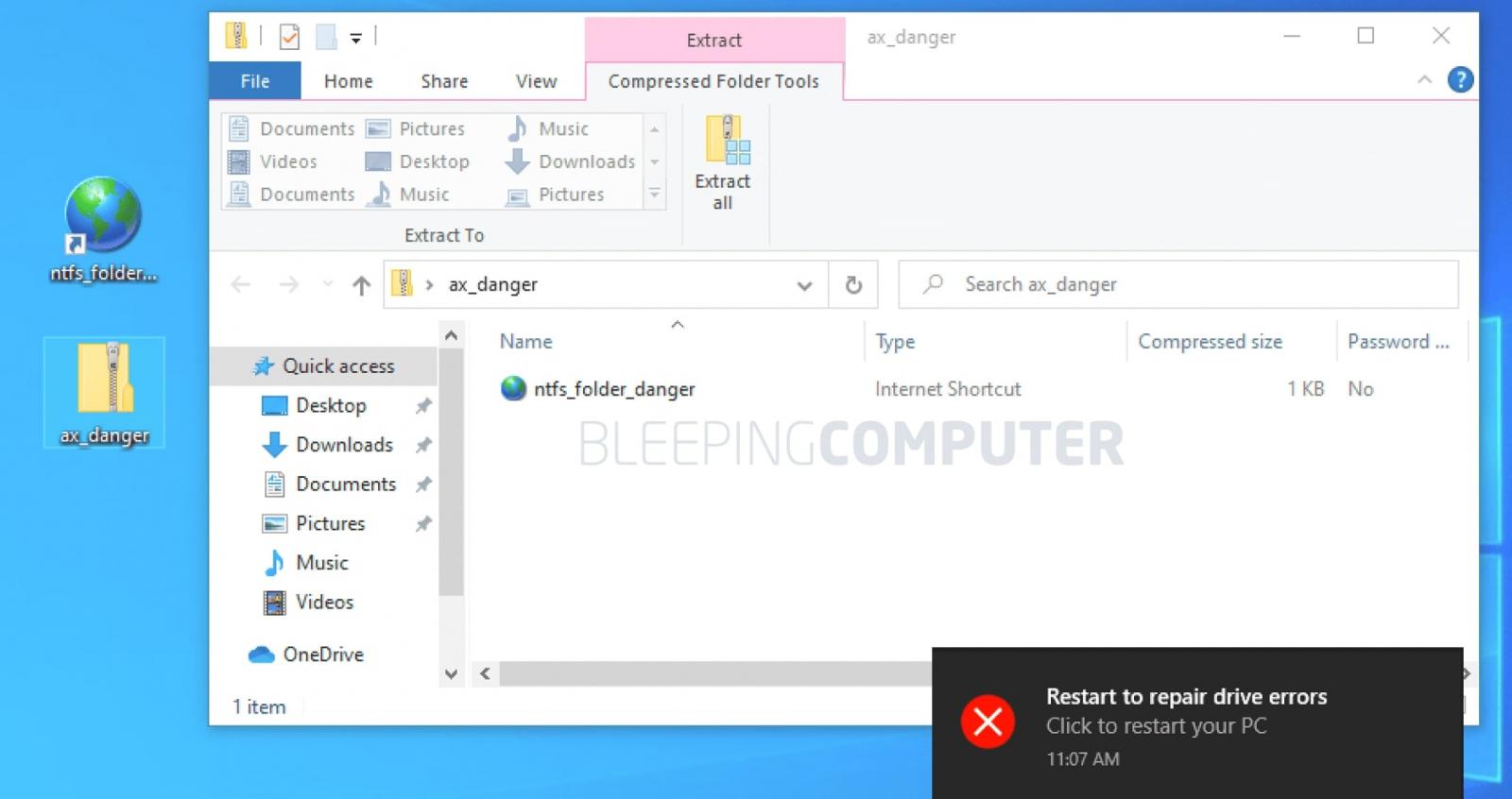

Одним из поразительных результатов, которым Jonas поделился с изданием, было то, что созданный файл ярлыка Windows (.url), в котором расположение иконки было установлено на C:\:$i30:$bitmap, будет вызывать уязвимость, даже если пользователь никогда не открывал файл!

Как заметили тестировщики BleepingComputer, как только этот ярлык загружается на ПК с Windows 10, и пользователь просматривает папку, в которой он находится, проводник Windows попытается отобразить значок этого файла.

Для этого проводник Windows попытается получить доступ к созданному пути значка внутри файла в фоновом режиме, тем самым повреждая жесткий диск NTFS в процессе работы.

Далее на ПК с Windows начинают появляться уведомления о «перезагрузке для восстановления жесткого диска» - и все это без того, чтобы пользователь открывал и дважды щелкнул по ярлыку файла.

Доставка эксплоита через ZIP-архивы, HTML-файлы и различные средства.

Креативные злоумышленники также могут различными способами проэксплуатировать данную уязвимость. В то время как в большинстве браузеров политика same-origin ограничивает подобные атаки, осуществляемые с удаленного сервера (например, удаленный HTML документ, ссылающийся на файл:///C:/:$i30:$bitmap), существуют средства для работы с такими ограничениями.

Исследователь кратко сообщил, что для удаленного запуска этого эксплойта могут быть использованы и другие векторы, например, созданные HTML-страницы, которые встраивают ресурсы из общих сетевых ресурсов или общих дисков со ссылками на атакующий путь $i30. В некоторых случаях, по словам исследователя, возможно повреждение главной файловой таблицы NTFS. Во время исследования специалисты BleepingComputer наткнулись на некоторые оговорки:

В некоторых тестах после того, как утилита Windows 10 chkdsk «исправила» ошибки жесткого диска при перезагрузке, содержимое файла эксплойта, в данном случае созданного ярлыка Windows с иконкой, установленной на C:\:$i30:$bitmap, очищалось и заменялось пустыми байтами. Это означает, что созданного файла ярлыка Windows было достаточно для проведения одноразовой атаки. Кроме того, жертва вряд ли сможет скачать из интернета файл с ярлыком Windows (.url).

Чтобы сделать атаку более реалистичной, злоумышленники могли обманом заставить пользователей загрузить ZIP-архив для доставки созданного файла. Атакующий может, например, подсунуть вредоносный ярлык в архив с большим количеством легитимных файлов. Мало того, что пользователь с большей вероятностью загрузит ZIP-файл, ZIP-файл, скорее всего, будет запускать эксплойт каждый раз при его распаковке.

Это происходит потому, что сжатое (и, возможно, зашифрованное) содержимое ZIP файла, включая ярлык, не запустит эксплойт, если архив не будет распакован. И даже когда содержимое извлечено, процесс восстановления жесткого диска «опустошает» извлеченный файл ярлыка, не касаясь сжатой копии, находящейся в ZIP архиве. Если пользователь попытается повторно распаковать ZIP – атака будет проведена повторно.

Согласно источникам в сообществе Infosec, серьезные уязвимости, подобные этим, были известны годами и сообщались Microsoft ранее, но так и остались неустраненными. BleepingComputer обратился к Microsoft, чтобы узнать, осведомлены ли ли они об этой ошибке и будут ли они исправлять ее.

«У Microsoft есть обязательство перед клиентами расследовать сообщения о проблемах безопасности, и мы предоставим обновления для затронутых систем как можно скорее» - сообщил представитель Microsoft изданию BleepingComputer.

Перевод сделан со статьи: https://www.bleepingcomputer.com