Исследователи в области кибербезопасности разоблачили деятельность производителя вредоносных программ под ОС Android, который вывел на рынок трояна удаленного доступа, способного захватывать устройства и извлекать от них фотографии, местоположения, контакты и сообщения из популярных приложений, таких как Facebook, Instagram, WhatsApp, Skype, Telegram, Kik, Line и Google Messages.

Продавцом, который известен под именем «Triangulum» на ряде Darknet-форумов, предположительно является 25-летний мужчина индийского происхождения. Cогласно анализу, опубликованному компанией Check Point Research, первая его активность по продаже вредоносного ПО зафиксирована три года назад, 10 июня 2017 года.

«Продукт представлял собой мобильный троян удаленного доступа, нацеленный на устройства Android и способный извлекать конфиденциальные данные с сервера CnC, уничтожая локальные данные - даже удаляя порой всю операционную систему» - отмечают исследователи.

Активный темный рынок для мобильных вредоносных программ

Соединяя воедино следы деятельности Triangulum, фирма по кибербезопасности заявила, что разработчик вредоносного программного обеспечения - помимо того, что он активно рекламирует свой троян - также искал потенциальных инвесторов и партнеров в сентябре 2017 года чтобы продемонстрировать возможности инструмента, прежде чем предлагать его на продажу.

Считается что Triangulum в последствии, «ушел с радара» примерно на полтора года, без признаков активности в даркнете, и только 6 апреля 2019 года всплывет на поверхность с другим продуктом под названием «Rogue», на этот раз в сотрудничестве с другим хакером, известным как «HeXaGoN Dev», который специализировался на разработке троянов на базе ОС Android.

Отметив, что Triangulum ранее приобрел несколько вредоносных продуктов, предлагаемых HeXaGoN Dev, Check Point сообщили, что Triangulum рекламировал свои продукты на различных форумах darknet с хорошо продуманной инфографикой, в которой перечислены все функции трояна. Кроме того, HeXaGoN Dev позиционировался как потенциальный покупатель в стремлении привлечь больше клиентов.

В то время как в 2017 году продукт продавался всего за 60 долларов в качестве пожизненной подписки, продавцы перешли на более финансово жизнеспособную модель в 2020 году, взимая с покупателей от 30 долларов (за 1 месяц) до 190 долларов (за постоянный доступ) за вредонос «Rogue».

Интересно, что попытки Triangulum выйти на российский darknet-рынок потерпели неудачу после того, как он отказался поделиться демо-роликами на форуме, разместив на нем рекламу продукта.

От «Cosmoc» до «Dark Shades» и «Rogue».

Rogue (v6.2) - которая является последней итерацией вредоносной программы под названием «Dark Shades» (v6.0), изначально продаваемой HeXaGoN Dev до того, как была приобретена Triangulum в августе 2019 года - также поставляется с функциями, взятыми из второго семейства вредоносных программ под названием Hawkshaw, исходный код которых стал общедоступен в 2017 году.

«Triangulum не развивал это творение с нуля, он взял то, что было доступно из обоих миров, с открытым исходным кодом и darknet, и объединил эти компоненты» - сообщают исследователи.

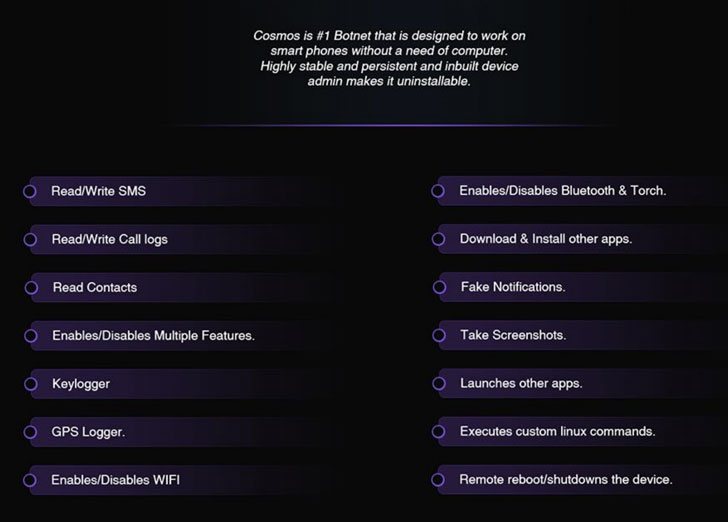

Dark Shades, как выясняется, является преемником «Cosmos», отдельного трояна, продаваемого хакером HeXaGoN Dev, что делает продажу «Cosmos» излишней.

Rogue продается как троян, «созданный для выполнения команд с невероятными возможностями без использования стационарного компьютера, с дополнительными возможностями для удаленного управления зараженными клиентами с помощью панели управления или смартфона».

Действительно, RAT может похвастаться широким набором функций для получения контроля над устройством и извлечения любых видов данных (таких как фотографии, местоположение, контакты и сообщения), изменения файлов на устройстве и даже загрузки дополнительных вредоносных программ, гарантируя при этом, что пользователь предоставит трояну разрешения для осуществления своей деятельности.

Он также разработан, чтобы препятствовать обнаружению, скрывая значок от устройства пользователя, обходит ограничения безопасности Android, используя функции доступа к журналу действий пользователя, и регистрирует свою собственную службу уведомлений, чтобы следить за каждым уведомлением, которое появляется на зараженном телефоне.

Более того, в инструмент встроена скрытность. Rogue использует инфраструктуру Firebase компании Google в качестве CnC-сервера для маскировки своей злонамеренной активности, злоупотребляя функцией «облачной» отправки сообщений платформы для получения команд с сервера, а также Realtime Database и Cloud Firestore для загрузки накопленных данных и документов с устройства-жертвы.

В апреле 2020 г. данные «Rogue» утекли

Triangulum в настоящее время активно пытается расширять свою клиентскую базу, но в апреле 2020 года его вредоносная программа утекла в общий доступ.

Исследователь ESET Лукас Стефанько в твиттере 20 апреля прошлого года сообщил, что бэкэнд ботнета «Rogue Android» был опубликован на подпольном форуме, отметив, что «у него много проблем с безопасностью», и что «это копия Dark Shades V6.0 (тот же разработчик)».

Но, несмотря на утечку, исследователи Check Point отмечают, что команда Triangulum до сих пор получает сообщения на свой домашний darknet-форум от заинтересованных клиентов.

«Продавцы мобильных вредоносных программ становятся все более изобретательными в darknet. Наши исследования дают нам возможность заглянуть в сумасшествие «темной» сети: как развиваются вредоносные программы, и как трудно сейчас эффективно отслеживать, классифицировать и защищаться от них» - заявил руководитель отдела кибер-исследований компании Check Point Янив Бальмас.

«Подпольный рынок в каком-то смысле все еще похож на дикий запад, поэтому очень трудно понять, что является реальной угрозой, а что нет»

Перевод сделан со статьи: https://thehackernews.com