Аппаратные ключи безопасности, такие как ключи от Google и Yubico - считаются наиболее надежными средствами защиты аккаунтов от фишинговых атак и захвата.

Но новое исследование, опубликованное в четверг, демонстрирует, как атакующий, обладающий таким двухфакторным устройством аутентификации, может клонировать его, используя электромагнитный side-канал во встроенном в ключ чипе.

Уязвимость (отслеживаемая как CVE-2021-3011) позволяет злоумышленнику извлечь ключ шифрования или личный ключ ECDSA, связанный с аккаунтом жертвы, из устройства «FIDO Universal 2 Factor», такого как «Google Titan» или «YubiKey», тем самым полностью подрывая защиту с помощью этих ключей.

«Злоумышленник может войти в аккаунт приложения жертвы без U2F-устройства и полностью незаметно для жертвы» - сообщают исследователи команды NinjaLab Виктор Ломне и Томас Роше в своем 60-страничном анализе.

«Другими словами, возможно создать клон U2F-устройства для учетной записи приложения жертвы. Этот клон даст доступ к учетной записи приложения до тех пор, пока легитимный пользователь не отозвал свои учетные данные двухфакторной аутентификации».

Весь список продуктов, на которые повлияла уязвимость, включает в себя все версии Google Titan Security Key (все версии), Yubico Yubikey Neo, Feitian FIDO NFC USB-A / K9, Feitian MultiPass FIDO / K13, Feitian ePass FIDO USB-C / K21, и Feitian FIDO NFC USB-C / K40.

Помимо защитных ключей атака также может осуществляться на чипы NXP JavaCard, в том числе NXP J3D081_M59_DF, NXP J3A081, NXP J2E081_M64, NXP J3D145_M59, NXP J3D081_M59, NXP J3E145_M64 и NXP J3E081_M64_DF, а также соответствующие их вариации.

Атака с восстановлением ключа несомненно серьезная, но для того чтобы она увенчалась успехом необходимо выполнить ряд предварительных условий.

Сначала злоумышленнику нужно будет украсть логин и пароль учетной записи, защищенной физическим ключом, а затем незаметно получить доступ к Titan Security Key, не говоря уже о приобретении дорогостоящего оборудования стоимостью около $12 000, и обладать достаточным опытом для создания пользовательского программного обеспечения для извлечения ключа, связанного с учетной записью.

«Несмотря на возможность клонирования ключа, все равно все еще безопаснее использовать ваш Google Titan Security Key или другие затронутые продукты в качестве двухфакторного маркера аутентификации FIDO U2F для входа в приложения, чем не использовать их» - сообщают исследователи.

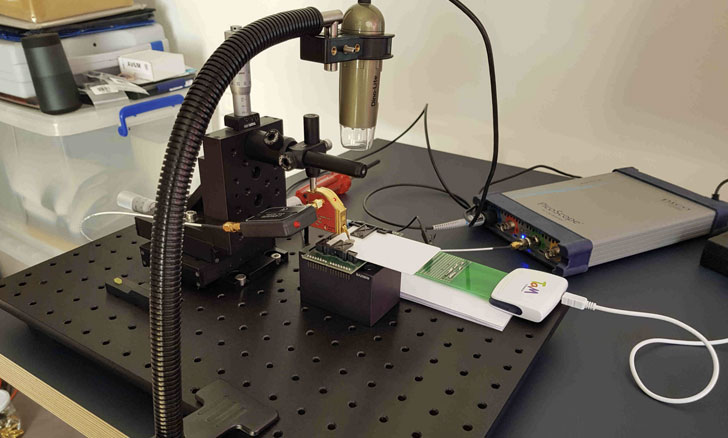

Для клонирования U2F ключа исследователи разобрали устройство с помощью пистолета с горячим воздухом, чтобы извлечь пластиковый корпус и извлечь два впаянных в него микроконтроллера - защищенный анклав (чип NXP A700X), который используется для выполнения криптографических операций, и чип общего назначения, который действует в качестве маршрутизатора между интерфейсами USB/NFC и микроконтроллером аутентификации.

Как только эта цель достигнута, можно получить ключ шифрования ECDSA с помощью side-channel атаки, наблюдая за электромагнитными излучениями, исходящими от чипа NXP во время подписи ECDSA , основной криптографической операции протокола FIDO U2F, которая выполняется при первой регистрации U2F ключа для работы с новой учетной записью.

Side-channel атака как правило работает на основе информации, полученной от реализации компьютерной системы, а не на основе использования слабых мест в программном обеспечении. Часто такие атаки используют информацию о времени, энергопотреблении, электромагнитных утечках и звуковых сигналах в качестве источника утечки данных.

Получив около 6000 следов команд запроса на аутентификацию U2F в течение шести часов, исследователи заявили, что им удалось восстановить частный ключ ECDSA, связанный с учетной записью FIDO U2F, созданной для проведения эксперимента, с помощью неуправляемой модели машинного обучения.

Несмотря на то, что безопасность аппаратного ключа безопасности не уменьшилась радикально в результате вышеуказанной атаки из-за ее серьезных ограничений, потенциальная эксплуатация в реальной жизни не является немыслимой.

«Тем не менее, данная работа показывает, что ключ безопасности «Google Titan» (или другие продукты, уязвимые к атаке) не предотвратит взлома со стороны злоумышленников, готовых приложить достаточно усилий» - заключили исследователи. «Пользователи, которые сталкиваются с такой угрозой, вероятно, должны перейти на другие аппаратные ключи безопасности FIDO U2F, где уязвимость еще не обнаружена».

Перевод сделан со статьи: https://thehackernews.com