Новые данные о хакерской кампании, связанной с SolarWinds, выявили неудачную попытку скомпрометировать фирму Crowdstrike, занимающуюся вопросами кибербезопасности, и получить доступ к электронной почте компании.

О попытке взлома компании сообщил 15 декабря центр анализа угроз Microsoft Threat Intelligence Center, который установил, что учетная запись стороннего реселлера Microsoft Azure совершала «необычные запросы» в облачные API Microsoft в течение 17 часов несколько месяцев назад.

Нераскрытая учетная запись Azure реселлера, затронутая этой проблемой, занимается лицензированием Microsoft Office для клиентов Azure, включая CrowdStrike.

Неизвестные атакующие пытались прочитать электронную почту, что им в конечном итоге не удалось, так как фирма не использует почтовую службу Microsoft Office 365, сообщает CrowdStrike.

Инцидент произошел после атаки «SolarWinds», обнаруженной в начале этого месяца, в результате которой был установлен скрытый бэкдор «Sunburst» с помощью вредоносных обновлений программного обеспечения для мониторинга сети под названием SolarWinds Orion.

С момента раскрытия информации Microsoft, Cisco, VMware, Intel, NVIDIA и ряд государственных учреждений США подтвердили, что обнаружили зараженные установки Orion в своих средах.

Текущие события развиваются через неделю после того, как производитель Windows, сам являющийся клиентом SolarWinds, опровергнул проникновение хакеров в его производственные системы для проведения дальнейших атак на пользователей и нашел свидетельства того, что отдельная хакерская группа, злоупотребляющая программным обеспечением Orion, установила отдельный бэкдор под названием «Supernova».

Это также совпадает с новым собщением The Washington Post, в котором утверждается, что «русские хакеры» взломали облачных клиентов Microsoft и украли электронную почту как минимум у одной частной компании, воспользовавшись услугами реселлера Microsoft, который управляет облачными сервисами.

«Наше расследование недавних атак выявило инциденты, связанные со злоупотреблением учетными данными, которые могут принимать различные формы. Мы не обнаружили никаких уязвимостей или компрометации продуктов или облачных служб Microsoft», - заявил старший директор Microsoft Джефф Джонс в ответе по электронной почте изданию The Hacker News.

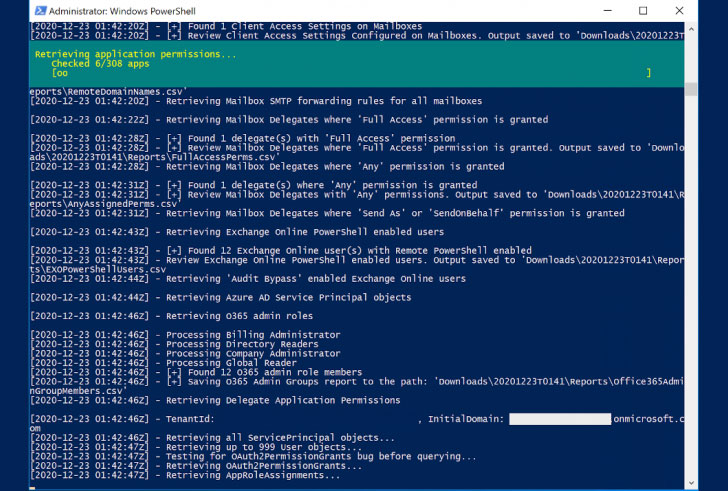

CrowdStrike также выпустила CrowdStrike Reporting Tool for Azure (CRT), бесплатный инструмент, который помогает организациям просматривать избыточные разрешения в своих средах Azure Active Directory или Office 365 и помогает определять слабые места в конфигурации.

Кроме того, US Cybersecurity Infrastructure and Security Agency (CISA) отдельно создало аналогичную утилиту с открытым исходным кодом под названием «Sparrow» для помощи в обнаружении возможных скомпрометированных учетных записей и приложений в средах Azure или Office 365.

«Эта утилита предназначена для специалистов по реагированию на инциденты и ориентирована на деятельность, которая является эндемической по отношению к недавним атакам на основе идентификации и аутентификации, которые происходят во множестве отраслей», - сообщает CISA.

SolarWinds со своей стороны обновила свои рекомендации по безопасности, призывая клиентов обновить программное обеспечение Orion Platform до версии 2020.2.1 HF 2 или 2019.4 HF 6 для снижения рисков, связанных с уязвимостями «Sunburst» и «Supernova».

Перевод сделан со статьи: https://thehackernews.com