Команда Google Project Zero опубликовала подробности о неправильно исправленной 0-day уязвимости безопасности в API спулера печати Windows, которая может быть использована злоумышленниками для выполнения произвольного кода.

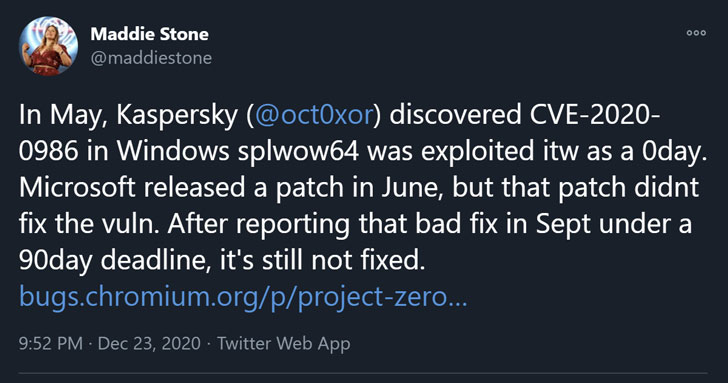

Детали незакрытой уязвимости были обнародованы после того, как компания Microsoft не смогла исправить ее в течение 90 дней после информирования об уязвимости 24 сентября.

Багом, который первоначально отслеживался как CVE-2020-0986, является возможность повышения уровня использования привилегий в GDI Print / Print Spooler API («splwow64.exe»), о котором анонимный пользователь, работающий с Trend Micro's Zero Day Initiative, сообщил компании Microsoft еще в конце декабря 2019 года.

Однако, в течение примерно шести месяцев не было обнаружено никаких заплаток, и в конце концов 19 мая этого года ZDI разместила публичное сообщение об этой уязвимости нулевого дня, после чего уязвимость была использована в кибератаках в ходе кампании, получившей название «Operation PowerFall» против неизвестной южнокорейской корпорации.

«splwow64.exe» - это системный двоичный файл ядра Windows, позволяющий 32-битным приложениям подключаться к службе спулера 64-битных принтеров на 64-битных системах Windows. В нем реализован сервер Local Procedure Call, который может использоваться другими процессами для доступа к функциям печати.

Успешная эксплуатация данной уязвимости может привести к тому, что злоумышленник будет манипулировать памятью процесса «splwow64.exe» для достижения выполнения произвольного кода в режиме ядра, в конечном итоге используя его для установки вредоносных программ, просмотра, изменения или удаления данных или создания новых учетных записей с полными правами на рабочую станцию.

Однако, для этого атакующему сначала необходимо войти в целевую систему.

Хотя компания Microsoft в конце концов устранила этот недостаток в рамках июньского обновления, новые данные команды безопасности Google говорят о том, что этот баг не был полностью устранен.

«Уязвимость все еще существует, только метод эксплуатации изменился», - сообщает исследователь Google Project Zero Мэдди Стоун.

«Первоначально проблема заключалась в произвольном разыменовании указателя, что позволяло злоумышленнику управлять src и dest-указателями на memcpy», - уточняет Стоун. «Исправление» просто изменило указатели на смещения, что все равно позволяло управлять аргументами в memcpy».

Вновь озвученная уязвимость, отслеживаемая теперь как CVE-2020-17008, как ожидается, будет устранена Microsoft 12 января 2021 года после того, как обещанное минорное исправление в ноябре не появилось из-за «проблем, выявленных при тестировании».

Стоун также предоставила код эксплойта как доказательство концепции для CVE-2020-17008, основанный на аналогичном эксплойте, выпущенном Kaspersky для CVE-2020-0986.

«В этом году было слишком много случаев, когда 0-day уязвимости активно эксплуатировались и были исправлены неправильно или не полностью», - заявляют исследователи. «Когда уязвимости не исправлены полностью, злоумышленники могут повторно использовать свои знания о них и о методах их эксплуатации для легкой разработки новых 0-day».

Перевод сделан со статьи: https://thehackernews.com