Команда исследователей представила две критические уязвимости безопасности, обнаруженные в тонких клиентах Dell Wyse, которые потенциально могли позволить злоумышленникам удаленно выполнять вредоносный код и получать доступ к произвольным файлам на пораженных устройствах.

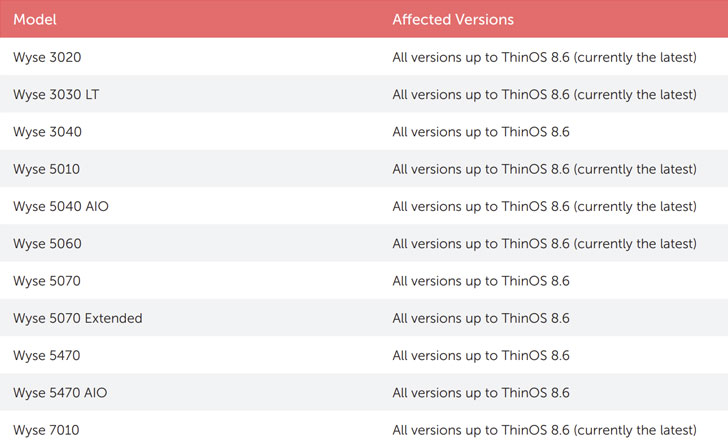

Баги, которые были обнаружены поставщиком кибербезопасности для здравоохранения CyberMDX и о которых Dell было сообщено в июне 2020 года, затронули все устройства под управлением ThinOS версий 8.6 и ниже.

Dell устранила обе уязвимости, получившие рейтинг CVSS 10 (крайне критичные) в обновлении, выпущенном 21.12.2020.

Тонкими клиентами обычно являются компьютеры, которые работают на ресурсах, хранящихся на центральном сервере, а не на локальном жестком диске. Они работают путем создания удаленного соединения с сервером, который обеспечивает запуск, работу приложений и хранение соответствующих данных.

Уязвимости CVE-2020-29491 и CVE-2020-29492 связаны с тем, что FTP-сессии, используемые для получения обновлений прошивки и конфигураций с локального сервера, являются незащищенными без какой-либо аутентификации («анонимными»), что позволяет злоумышленнику в той же сети читать и изменять конфигурации прошивок.

Первый недостаток, CVE-2020-29491, позволяет пользователю получить доступ к серверу и прочитать конфигурации (.ini файлы), принадлежащие другим клиентам.

Вторым следствием отсутствия FTP-аутентификации является то, что любой пользователь в сети может получить доступ к FTP-серверу и напрямую изменить .ini-файлы, содержащие конфигурацию для других тонких клиентских устройств (CVE-2020-29492).

Наиболее разрушительным является то, что конфигурация может содержать конфиденциальные данные, включая возможные пароли и информацию об учетных записях, которые могут быть использованы для компрометации устройства.

Учитывая относительную простоту использования этих дефектов, рекомендуется как можно скорее применить исправления для устранения рисков.

CyberMDX также рекомендует обновить совместимых клиентов до ThinOS 9, в которой устранена возможность управления файлами INI. В случае невозможности обновления рекомендуется отключить использование FTP для получения файлов и вместо этого полагаться на HTTPS-сервер или Wyse Management Suite.

«Чтение или изменение параметров в .ini файлах открывает двери для различных сценариев атак», - сообщают исследователи CyberMDX. «Настройка и включение VNC для полного удаленного управления, утечка учетных данных и манипулирование результатами DNS - вот некоторые из сценариев, о которых следует знать».

Перевод сделан со статьи: https://thehackernews.com