Исследователи в области кибербезопасности обнаружили дюжину новых недостатков в широко используемых встроенных стеках TCP/IP, воздействующих на миллионы устройств, начиная от сетевого оборудования и медицинских устройств, и заканчивая промышленными системами управления, которые могут быть использованы злоумышленниками для получения контроля над уязвимой системой.

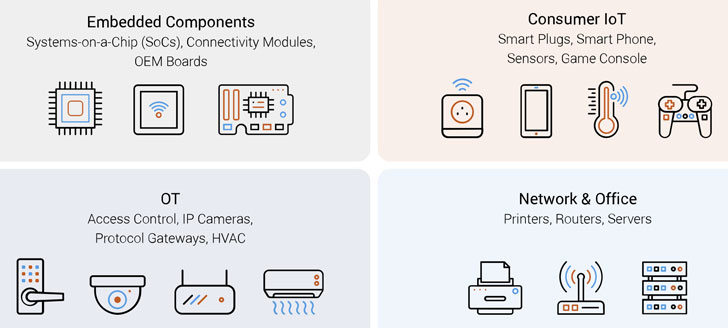

Совокупно названный исследователями команды Forescout «AMNESIA:33» набор из 33 уязвимостей влияет на четыре стека протоколов TCP/IP с открытым исходным кодом - uIP, FNET, picoTCP и Nut/Net, которые широко используются в Internet-of-Things и встраиваемых устройствах.

В результате неправильного управления памятью, успешная эксплуатация этих уязвимостей может привести к повреждению памяти, что позволит злоумышленникам взломать устройства, выполнить вредоносный код, выполнить атаки типа DoS, украсть конфиденциальную информацию и даже «отравить» DNS кэш.

Подобные атаки могут «выстрелить» различными способами: нарушение работы электростанции, приводящее к ее отключению от сети, или отключение систем дымовой сигнализации и контроля температуры с помощью любой из DoS-уязвимостей.

Баги, которые будут подробно рассмотрены сегодня на конференции Black Hat Europe Security Conference, были обнаружены в рамках инициативы Forescout Project Memoria по изучению безопасности стеков TCP/IP.

Это событие побудило CISA ICS-CERT выдать консультативное заключение по вопросам безопасности в попытке заблаговременно уведомить об обнаруженных уязвимостях и определить основные превентивные меры для уменьшения рисков, связанных с этими недостатками.

Миллионы устройств, примерно 158 производителей, уязвимы для «AMNESIA:33» и значит имеется возможность удаленного выполнения кода, что позволяет атакующему получить полный контроль над устройством и использовать его в качестве точки входа в сеть IoT-устройств для дальнейшего развития атаки, установления присутствия в сети и копирования скомпрометированных систем в ботнеты без ведома владельцев.

«AMNESIA:33» воздействует на несколько стеков TCP/IP с открытым исходным кодом, которые не принадлежат одной компании», - сообщают исследователи. «Это означает, что одна уязвимость имеет тенденцию легко и бесшумно распространяться по нескольким кодовым базам, командам разработчиков, компаниям и продуктам, что создает значительные проблемы для управления патчами для таких уязвимостей».

Поскольку эти уязвимости распространяются на всю сложную цепочку поставок IoT, исследователи Forescout предупредили что определить, какие устройства подвергаются воздействию, так же сложно, как и искоренить сами уязвимости.

Как и в случае с обнародованными недавно уязвимостями «Urgent/11» и «Ripple20», «AMNESIA:33» связана с записью «вне очереди», переполнением или отсутствием проверки входных данных, что приводит к повреждению памяти и позволяет злоумышленникам помещать устройства в бесконечные циклы, «отравлять» кэш DNS и извлекать произвольные данные.

Три самые серьезные проблемы связаны с uIP (CVE-2020-24336), picoTCP (CVE-2020-24338) и Nut/Net (CVE-2020-25111), все из них являются дефектами удаленного выполнения кода и имеют рейтинг CVSS 9.8 из 10.

- CVE-2020-24336 - код для парсинга DNS-записей в пакетах ответа DNS, отправляемых через NAT64, не проверяет длину поля записи ответа, что позволяет злоумышленникам повреждать память.

- CVE-2020-24338 - функция разбора доменных имен без проверки границ, позволяющая злоумышленникам повреждать память с помощью подделанных DNS-пакетов.

- CVE-2020-25111 - переполнение буфера динамической памяти при обработке поля имени записи ресурса DNS-ответа, позволяющее злоумышленнику повреждать память путем записи произвольного количества байт в выделенный буфер.

На момент написания статьи такие производители, как Microchip Technology и Siemens, которые были затронуты указанными уязвимостями, также выпустили рекомендации по безопасности.

«Встраиваемые системы, такие как IoT-устройства и операционные технологические устройства, как правило, имеют длительный срок актуальности уязвимостей в результате сочетания проблем с исправлениями, длительных жизненных циклов поддержки и уязвимостей, "просачивающихся" в очень сложные и непрозрачные цепочки поставок», - сообщают Forescout.

«В результате, уязвимости во встроенных стеках TCP/IP могут затронуть миллионы (даже миллиарды) устройств по вертикали и, как правило, остаются проблемой в течение очень долгого времени».

Кроме того, призывая организации выполнить надлежащий анализ воздействия и оценку риска перед развертыванием защитных мер, CISA рекомендовало минимизировать доступность сетей, изолировать сети системы управления и удаленные устройства за брандмауэрами, а также использовать VPN для безопасного удаленного доступа к устройствам.

Перевод сделан со статьи: https://thehackernews.com