В некоторых широко распространенных моделях VPN-маршрутизаторов D-Link были обнаружены три новых высоко-рисковых уязвимостях безопасности, в результате чего миллионы домашних и бизнес-сетей являются открытыми для кибератак, даже если они защищены надежным паролем.

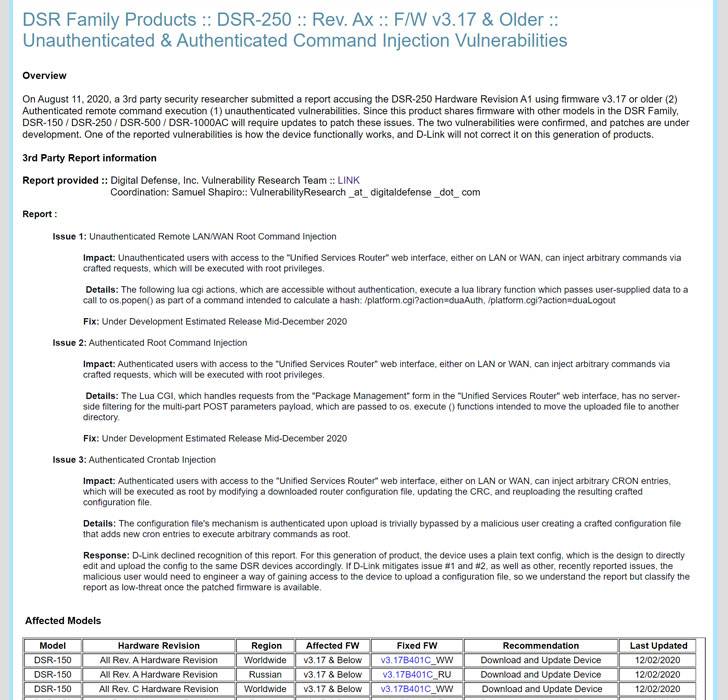

Эти баги обнаружены исследователями из Digital Defense 11 августа и в тот же день о них был оповещен разработчик устройств. Их эксплуатация может позволить злоумышленникам удаленно выполнять произвольные команды на уязвимых маршрутизаторах с помощью специально составленных запросов и даже проводить DoS-атаки на устройства.

D-Link DSR-150, DSR-250, DSR-500 и DSR-1000AC, а также другие модели VPN-маршрутизаторов семейства DSR с прошивкой версии 3.14 и 3.17 уязвимы к инъекциям root-команд, которые могут быть выполнены удаленно.

Тайваньский производитель сетевого оборудования подтвердил эти проблемы в оповещении от 1 декабря, добавив, что патчи находятся в стадии разработки по двум из трёх дефектов, которые на момент написания оповещения были обнародованы.

«Эти уязвимости могут быть использованы через Интернет из интерфейсов как WAN, так и LAN», - говорится в опубликованном сегодня докладе компании Digital Defense.

«Следовательно, удаленный неавторизованный злоумышленник, имеющий доступ к веб-интерфейсу маршрутизатора, может выполнять произвольные root-команды, фактически получая полный контроль над маршрутизатором».

Недостатки связаны с тем, что уязвимый компонент «Lua CGI» доступен без аутентификации и не имеет фильтрации на стороне сервера, что позволяет злоумышленнику (аутентифицированному или нет) внедрять вредоносные команды, которые будут выполняться с привилегиями root.

Отдельная уязвимость, о которой сообщает Digital Defense, касается модификации файла конфигурации маршрутизатора для введения неавторизованных записей CRON и выполнения произвольных команд в качестве root-пользователя.

Однако компания D-Link заявила, что не будет исправлять этот недостаток «на этом поколении продуктов», заявив, что эта функция работает «как задумывалось при разработке».

«Устройство использует простую текстовую конфигурацию, которая представляет собой конструкцию, позволяющую напрямую редактировать и загружать конфигурацию на одни и те же DSR устройства соответственно», - сообщили в компании.

«Если D-Link исправит две опубликованные уязвимости, а также другие недавно сообщённые проблемы, злоумышленнику потребуется разработать способ получения доступа к устройству для загрузки конфигурационного файла, так что мы принимаем данные разработчиком комментарии, но классифицируем оставшийся недостаток безопасности как низко-критичный до того, как исправленная прошивка станет доступна».

В связи с беспрецедентным ростом работы из дома в результате пандемии COVID-19, все больше сотрудников могут подключаться к корпоративным сетям, используя одно из пораженных устройств, предупреждает компания Digital Defense.

По мере того, как организации пытались адаптироваться к удаленной работе и предлагать безопасный удаленный доступ к корпоративным системам, это изменение создало новые поверхности атак, при этом уязвимости VPN стали популярными целями для злоумышленников, которые используют их, чтобы получить доступ к внутренним корпоративным сетям.

Предприятиям, использующим затронутые продукты, рекомендуется применять соответствующие обновления по мере их доступности.

Перевод сделан со статьи: https://thehackernews.com