В ряде популярных приложений для Android до сих пор используется не имеющая аналогов версия широко используемой библиотеки обновлений приложений Google, что потенциально подвергает риску взлома личные данные сотен миллионов пользователей смартфонов.

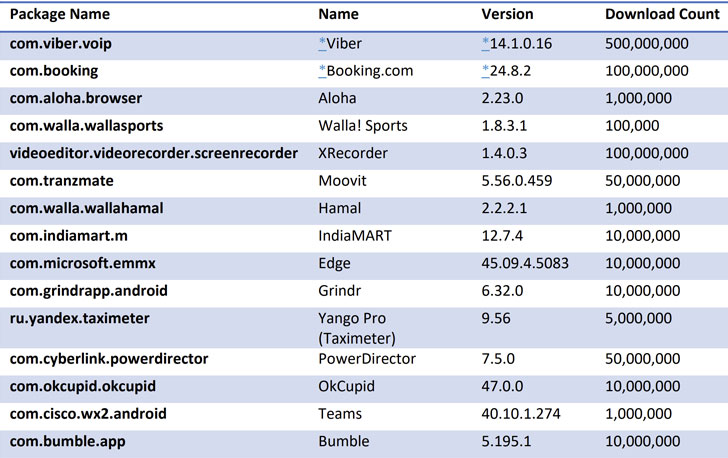

Многие популярные приложения, включая Grindr, Bumble, OkCupid, Cisco Teams, Moovit, Yango Pro, Microsoft Edge, Xrecorder и PowerDirector уязвимы и могут быть взломаны для кражи конфиденциальных данных, таких как пароли, финансовые данные и электронные адреса.

Ошибка, отслеживаемая как CVE-2020-8913, имеет рейтинг критичности 8,8 из 10,0 и проявляется на версии Android Play Core Library до 1,7.2.

Несмотря на то, что Google исправила данную проблему еще в марте, новые данные Check Point Research показывают, что многим разработчикам приложений еще предстоит интегрировать новую библиотеку Play Core в свои приложения, чтобы полностью нейтрализовать угрозу.

«В отличие от уязвимостей на стороне сервера, где уязвимость полностью исправляется после применения патча на сервере, для уязвимостей на стороне клиента каждый разработчик должен взять последнюю версию библиотеки и интегрировать ее в приложение», - говорится в отчете Check Point Research.

Play Core Library - популярная библиотека для Android, которая позволяет разработчикам эффективно управлять поставкой новых функциональных модулей, запускать обновления во время выполнения приложения и загружать дополнительные языковые пакеты.

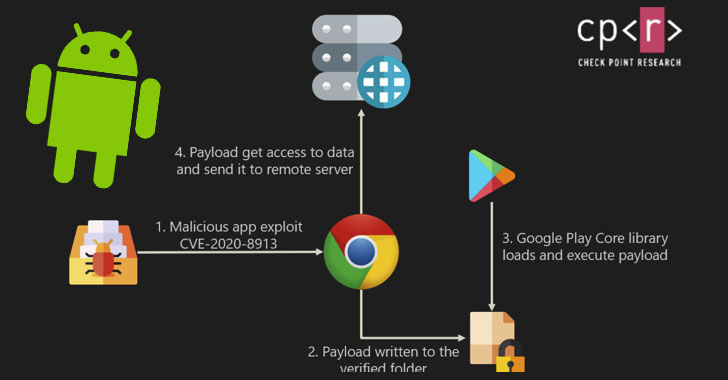

Впервые о проблеме сообщили в конце августа исследователи Oversecured, занимающиеся запуском защиты приложений. Уязвимость позволяет злоумышленникам внедрять вредоносные исполняемые файлы в любое приложение, использующее Play Core Library, тем самым предоставляя злоумышленнику полный доступ ко всем ресурсам взломанного приложения.

Сама уязвимость заключается в возможности обхода путей в библиотеке, что может быть использовано для загрузки и выполнения вредоносного кода (например, APK-файла) в целевом приложении для кражи регистрационных данных пользователей, паролей, финансовых данных и другой конфиденциальной информации, хранящейся в нем.

Последствия успешного использования этого бага огромны. Его можно использовать для «инъекции кода в банковские приложения для получения учетных данных, и в то же время иметь SMS-разрешения для кражи кодов двухфакторной аутентификации, захвата сообщений из чат-приложений, шпионажа за местонахождением пользователей и даже получения доступа к корпоративным ресурсам путем взлома корпоративных приложений.

По данным Check Point Research, из 13% проанализированных приложений Google Play в сентябре 2020 года, 8% этих приложений имели уязвимую версию библиотеки.

После того, как исследователи сообщили разработчикам о проблеме, Viber, Meetup и Booking.com обновили свои мобильные приложения.

Исследователи также продемонстрировали proof-of-concept, который использовал уязвимую версию приложения Google Chrome для кражи данных по закладкам, хранящимся в браузере, через специальный скрипт.

«По нашим оценкам, сотни миллионов пользователей Android находятся под угрозой», - сообщает менеджер по мобильным исследованиям компании Check Point Авриан Хазум. «Несмотря на то, что Google внедрила патч, многие приложения до сих пор используют устаревшие библиотеки Play Core. Уязвимость CVE-2020-8913 очень опасна и возможности атаки здесь ограничены только воображением злоумышленника».

Перевод сделан со статьи: https://thehackernews.com