Множество ботнетов атакуют тысячи открытых непропатченных серверов Oracle WebLogic, развертывая майнеры и воруя конфиденциальные данные из зараженных систем.

Атаки направлены на недавно исправленную в рамках обновления Critical Patch Update в октябре 2020 года, а затем повторно в ноябре (CVE-2020-14750) в виде внеочередного патча уязвимость WebLogic Server.

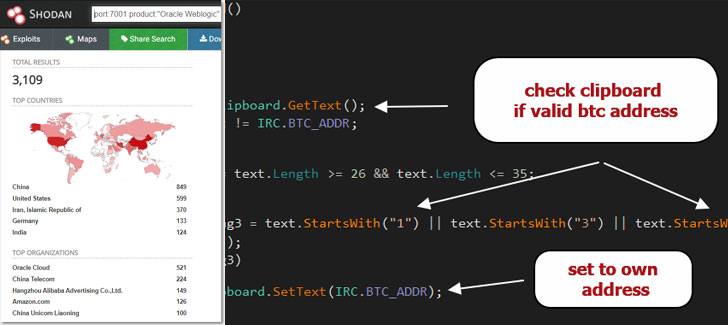

На момент написания статьи, около 3000 серверов Oracle WebLogic доступны в интернете, по статистике из поисковой системы Shodan.

Oracle WebLogic - это платформа для разработки, развертывания и запуска корпоративных Java-приложений в любой облачной и корпоративных средах.

Этот баг, который отслеживается как CVE-2020-14882, имеет рейтинг CVSS 9,8 из 10 и затрагивает WebLogic Server версий 10.3.6.0.0, 12.1.3.0.0, 12.2.1.3.0, 12.2.1.4.0 и 14.1.1.1.0.0.

Несмотря на то, что проблема была решена в последнем патче, выпуск proof-of-concept сделал непропатченные экземпляры Oracle WebLogic выгодной мишенью для злоумышленников, которые активно заражает устаревшие системы ботнетами, крадут критичные данные и разворачивают прочие вредоносные программы в инфраструктуре жертв.

По данным Juniper Threat Labs, операторы ботнета «DarkIRC» используют эту уязвимость Oracle WebLogic для распространения по сети, загрузки файлов, записи нажатий клавиш, кражи учетных данных и выполнения произвольных команд на скомпрометированных машинах.

Вредоносная программа также выполняет функции Bitcoin-клиппера, позволяющего изменять адреса кошельков Bitcoin, скопированные в буфер обмена, на адреса кошельков Bitcoin оператора и таким образом перенаправлять транзакции Bitcoin.

Более того, хакерская группа под названием «Freak_OG» с августа и по настоящее время продаёт вредоносную программу «DarkIRC» на хакерских форумах за $75.

Но уязвимость WebLogic Server использует не только «DarkIRC». В отдельной кампании, названной «0xrb» и подробно описанной исследователем Толяном Траяновским, замечен ботнет, распространяющий через WebLogic исполняемые файлы майнеров Monero и Tsunami.

Помимо использования SSH для перемещения, ботнет, как выяснилось, достигал устойчивости через работу с cron, убивал конкурирующие инструменты майнинга и даже деинсталлировал инструменты обнаружения и реагирования от Alibaba и Tencent на конечных точках.

Пользователям рекомендуется как можно быстрее применить обновление Critical Patch Update от октября 2020 года и обновления, связанные с CVE-2020-14750, чтобы снизить риски, связанные с этим дефектом.

Oracle также предоставила инструкции по укреплению защиты серверов путем предотвращения внешнего доступа к внутренним приложениям, доступным через порт администрирования.

Перевод сделан со статьи: https://thehackernews.com