Группа хакеров, подозреваемых в связях с правительствами Казахстана и Ливана, развернула новую волну атак на множество отраслей промышленности с помощью переделанной версии 13-летнего бэкдор-трояна.

Команда Check Point Research в своем новом отчете рассказала о хакерах, связанных с группой «Dark Caracal», и про их попытки развернуть за последний год «десятки вариантов Windows-трояна «Bandook» с собственной цифровой подписью», тем самым в очередной раз «пробудив интерес к этому старому семейству вредоносных программ».

Среди различных направлений активности хакерской группы есть атаки на правительственные, финансовые, энергетические, пищевые, медицинские, образовательные, ИТ и юридические учреждения, расположенные в Чили, на Кипре, в Германии, Индонезии, Италии, Сингапуре, Швейцарии, Турции и США.

Необычайно большое разнообразие целевых рынков и местоположений «усиливает предыдущую гипотезу о том, что вредоносные программы не разрабатываются собственными силами и не используются одной организацией, а являются частью наступательной инфраструктуры, продаваемой третьей стороной правительствам и злоумышленникам по всему миру, с целью содействия наступательным кибернетическим операциям», - утверждают исследователи.

Широкое использование группой «Dark Caracal» вредоноса «Bandook» для осуществления шпионажа в глобальном масштабе было впервые задокументировано Фондом электронных границ (EFF) и организацией Lookout в начале 2018 года, при этом группа была обвинена в краже интеллектуальной собственности предприятия и личной информации от тысяч людей более чем из 21 страны.

Одновременное использование одной и той же инфраструктуры вредоносного ПО различными группами для проведения, казалось бы, несвязанных кампаний, заставило EFF и Lookout предположить, что атакующие «либо используют, либо управляют инфраструктурой, которая, как выяснилось, является средством проведения ряда широко распространенных, глобальных кампаний по кибершпионажу».

Теперь, по сообщению Check Point Research, та же группа вернулась с новым штаммом «Bandook» и с дополнительными средствами сокрытия присутствия.

Трехступенчатая цепь заражения

Заражение представляет собой трехступенчатый процесс, который начинается с отправки фишингового документа Microsoft Word (например, "Certified documents.docx"), поставляемого внутри ZIP-файла, который при открытии загружает вредоносные макросы, а затем эти макросы отбрасываются и выполняются на втором этапе скрипта PowerShell, зашифрованного внутри оригинального документа Word.

На последней стадии атаки этот сценарий PowerShell используется для загрузки зашифрованных исполняемых частей из облачных служб хранения данных, таких как Dropbox или Bitbucket, для сборки загрузчика «Bandook», который затем берет на себя ответственность за внедрение RAT в новый процесс Internet Explorer.

Bandook RAT, коммерчески доступный с 2007 года, поставляется обычно с бэкдором, с помощью которого что он устанавливает контакт с удаленным сервером для получения дополнительных команд, начиная от захвата скриншотов и заканчивая выполнением различных операций, связанных с файлами.

Однако, по данным исследователей, новый вариант «Bandook» представляет собой уменьшенную версию вредоносной программы с поддержкой всего 11 команд, в то время как в предыдущих версиях было 120 команд, что говорит о желании операторов уменьшить «след» вредоносной программы и уклониться от идентификации при громких атаках.

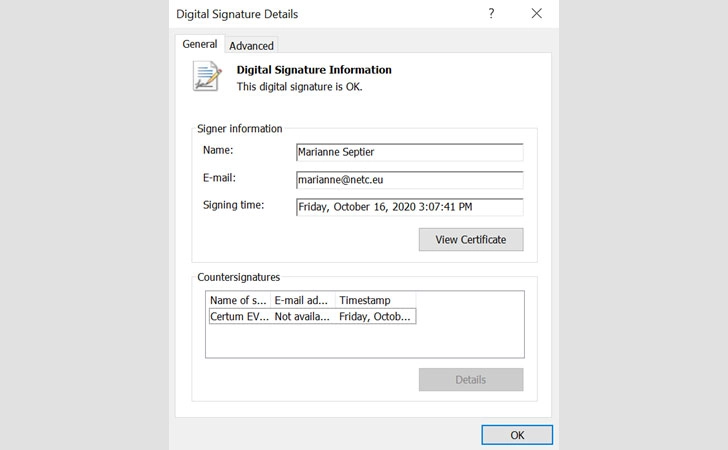

Это еще не все. Не только действительные сертификаты, выданные Certum, были использованы для подписи этой укороченной версии исполняемого файла вредоносной программы, исследователи Check Point обнаружили еще два образца – с легитимной подписью и неподписанные, которые, по их мнению, управляются и продаются одной организацией.

«Несмотря на то, что группа, стоящая за инфраструктурой этих атак, не так способна и не так практиковалась в операционной безопасности, как некоторые другие хакеры, она с течением времени, похоже, совершенствуется, добавляя несколько уровней безопасности, действительных сертификатов и других методик, чтобы помешать обнаружению и анализу ее операций», - заключили исследователи.

Перевод сделан со статьи: https://thehackernews.com