ADware и ботнеты-майнеры активные в России, Украине, Белоруссии и Казахстане, по крайней мере, с 2012 года, теперь используют Linux-серверы для сокрытия своего проникновения в сеть и прочей деятельности.

Согласно новому отчету, опубликованному компанией «Intezer» на портале The Hacker News, троян маскируется под HTTPd, широко используемую программу на серверах Linux, и является новой версией вредоносной программы, принадлежащей хакерской группе, известной как «Stantinko».

Еще в 2017 году исследователи ESET подробно описали массивный ботнет рекламных программ, который работает путем обмана пользователей, ищущих пиратское ПО и загружает вредоносные исполняемые файлы, замаскированные под торренты, которые впоследствии внедряют мошеннические расширения браузера для инъекций рекламы и мошенничества с кликами.

Ботнет, в распоряжении которого огромная армия из полумиллиона ботов, с тех пор получил существенное обновление в виде модуля майнинга кроиптовалют с целью извлечения прибыли из компьютеров, находящихся под его контролем.

Хотя «Stantinko» традиционно является вредоносной программой для Windows, расширение ее инструментария, нацеленного на Linux, не прошло незамеченным: ESET наблюдает за троянским прокси-сервером Linux, развернутым через вредоносные исполняемые файлы на скомпрометированных серверах.

Последние исследования «Intezer» предлагают свежий взгляд на этот Linux прокси, а именно более новую версию (v2.17) той же вредоносной программы (v1.2) под названием "httpd", с одним образцом вредоносной программы, загруженным в VirusTotal 7 ноября из России.

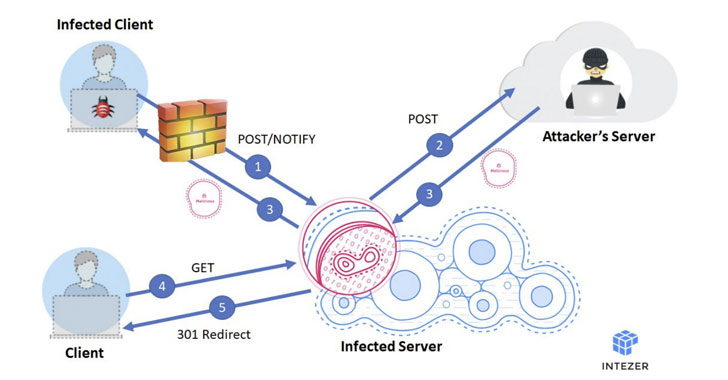

После выполнения "httpd" проверяет конфигурационный файл, расположенный в "etc/pd.d/proxy.conf", который доставляется вместе с вредоносной программой, после чего создается сокет и слушатель, принимающий соединения от других зараженных системам.

HTTP POST-запрос от зараженного клиента прокси-сервер передает на сервер, контролируемый злоумышленником, который затем отвечает соответствующей вредоносной нагрузкой, пересылаемой прокси-сервером обратно клиенту.

В случае, если незараженный клиент посылает HTTP GET-запрос на взломанный сервер, он возвращает ответ HTTP 301 на предварительно настроенный URL, указанный в конфигурационном файле.

Отметив, что новая версия вредоносного ПО работает только как прокси, исследователи «Intezer» сообщили, что новый вариант делит несколько имен функций со старой версией, и что некоторые жестко закодированные пути имеют сходство с предыдущими хакерскими кампаниями «Stantinko».

«Stantinko» - это новейшая вредоносная программа, нацеленная на сокрытие с помощью серверов Linux, наряду с такими угрозами, как «Doki», «IPStorm» и «RansomEXX». «Мы думаем, что эта вредоносная программа является частью более широкой вредоносной кампании, которая использует преимущества скомпрометированных серверов Linux», - сообщили исследователи.

Перевод сделан со статьи: https://thehackernews.com